Tipos de Firewall

On Novembro 26, 2021 by adminExistem principalmente três tipos de firewalls, tais como firewalls de software, firewalls de hardware, ou ambos, dependendo da sua estrutura. Cada tipo de firewall tem uma funcionalidade diferente, mas com o mesmo propósito. No entanto, é melhor ter ambos para alcançar a máxima proteção possível.

Um firewall de hardware é um dispositivo físico que se liga entre uma rede de computadores e um gateway. Por exemplo – um roteador de banda larga. Um firewall de hardware é às vezes referido como Appliance Firewall. Por outro lado, um firewall de software é um programa simples instalado em um computador que funciona através de números de porta e outros softwares instalados. Este tipo de firewall também é chamado de Host Firewall.

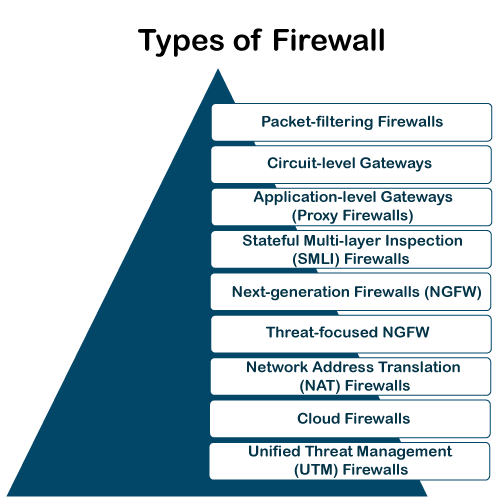

Besides, existem muitos outros tipos de firewalls, dependendo das suas características e do nível de segurança que eles fornecem. A seguir estão os tipos de técnicas de firewall que podem ser implementadas como software ou hardware:

- Packet-filtering Firewalls

- Circuit-level Gateways

- Application-level Gateways (Proxy Firewalls)

- Stateful Multi-layer Inspection (SMLI) Firewalls

- Next-generation Firewalls (NGFW)

- Threat-focado NGFW

- Rede Address Translation (NAT) Firewalls

- Cloud Firewalls

- Balas de Gestão de Ameaças Unificadas (UTM)

>

>

Balas de filtragem de pacotes

Um firewall de filtragem de pacotes é o tipo mais básico de firewall. Ele age como um programa de gerenciamento que monitora o tráfego de rede e filtra os pacotes de entrada com base nas regras de segurança configuradas. Esses firewalls são projetados para bloquear protocolos IP de tráfego de rede, um endereço IP e um número de porta se um pacote de dados não corresponder ao conjunto de regras estabelecido.

Embora os firewalls de filtragem de pacotes possam ser considerados uma solução rápida sem muitos requisitos de recursos, eles também têm algumas limitações. Como esses tipos de firewalls não impedem ataques baseados na web, eles não são os mais seguros.

Circuit-level Gateways

Circuit-level Gateways são outro tipo simplificado de firewall que pode ser facilmente configurado para permitir ou bloquear o tráfego sem consumir recursos computacionais significativos. Esses tipos de firewalls normalmente operam no nível de sessão do modelo OSI, verificando as conexões e sessões TCP (Transmission Control Protocol). Os gateways em nível de circuito são projetados para garantir que as sessões estabelecidas sejam protegidas.

Tipicamente, os firewalls em nível de circuito são implementados como software de segurança ou firewalls pré-existentes. Como os firewalls de filtragem de pacotes, estes firewalls não verificam os dados reais, apesar de inspecionarem as informações sobre as transações. Portanto, se um dado contém malware, mas segue a conexão TCP correta, ele passará através do gateway. É por isso que os gateways em nível de circuito não são considerados suficientemente seguros para proteger nossos sistemas.

Gateways em nível de aplicação (Proxy Firewalls)

Proxy firewalls operam na camada de aplicação como um dispositivo intermediário para filtrar o tráfego de entrada entre dois sistemas finais (por exemplo, rede e sistemas de tráfego). É por isso que estes firewalls são chamados ‘Application-level Gateways’.

Unlike basic firewalls, estes firewalls transferem solicitações de clientes que fingem ser clientes originais no servidor web. Isto protege a identidade do cliente e outras informações suspeitas, mantendo a rede segura contra possíveis ataques. Uma vez estabelecida a conexão, o firewall proxy inspeciona os pacotes de dados vindos da fonte. Se o conteúdo do pacote de dados recebido estiver protegido, o firewall proxy o transfere para o cliente. Esta abordagem cria uma camada adicional de segurança entre o cliente e muitas fontes diferentes na rede.

Stateful Multi-layer Inspection (SMLI) Firewalls

Stateful multi-layer inspection firewalls incluem tanto a tecnologia de inspeção de pacotes quanto a verificação de handshake TCP, tornando os firewalls SMLI superiores aos firewalls de filtragem de pacotes ou gateways em nível de circuito. Além disso, esses tipos de firewalls acompanham o status das conexões estabelecidas.

Em palavras simples, quando um usuário estabelece uma conexão e solicita dados, o firewall SMLI cria um banco de dados (tabela de estados). O banco de dados é usado para armazenar informações da sessão, como endereço IP de origem, número da porta, endereço IP de destino, número da porta de destino, etc. As informações de conexão são armazenadas para cada sessão na tabela de estados. Usando tecnologia de inspeção estatal, estes firewalls criam regras de segurança para permitir tráfego antecipado.

Na maioria dos casos, os firewalls SMLI são implementados como níveis de segurança adicionais. Estes tipos de firewalls implementam mais verificações e são considerados mais seguros do que os firewalls sem estado. É por isso que a inspeção de pacotes stateful é implementada junto com muitos outros firewalls para rastrear estatísticas de todo o tráfego interno. Fazendo isso, aumenta a carga e coloca mais pressão sobre os recursos computacionais. Isso pode dar origem a uma taxa de transferência mais lenta para pacotes de dados do que outras soluções.

B firewalls de última geração (NGFW)

Muitos dos firewalls mais recentes são normalmente definidos como ‘firewalls de próxima geração’. Entretanto, não há uma definição específica para firewalls de próxima geração. Este tipo de firewall é normalmente definido como um dispositivo de segurança que combina as características e funcionalidades de outros firewalls. Estes firewalls incluem inspeção profunda de pacotes (DPI), inspeção de pacotes de nível de superfície, e teste de handshake TCP, etc.

NGFW inclui níveis mais altos de segurança que os firewalls de filtragem de pacotes e inspeção de estado. Ao contrário das firewalls tradicionais, NGFW monitora toda a transação de dados, incluindo cabeçalhos de pacotes, conteúdo de pacotes e fontes. Os NGFW são concebidos de tal forma que podem prevenir ameaças de segurança mais sofisticadas e evolutivas, tais como ataques de malware, ameaças externas e intrusão avançada.

GNFW focado em ameaças

GNFW focado em ameaças inclui todas as características de um NGFW tradicional. Além disso, eles também fornecem detecção avançada de ameaças e remediação. Estes tipos de firewalls são capazes de reagir rapidamente contra ataques. Com automação de segurança inteligente, o NGFW focado em ameaças estabelece regras e políticas de segurança, aumentando ainda mais a segurança do sistema geral de defesa.

Além disso, estes firewalls usam sistemas de segurança retrospectivos para monitorar atividades suspeitas continuamente. Eles continuam analisando o comportamento de cada atividade, mesmo após a inspeção inicial. Devido a esta funcionalidade, o NGFW, focado em ameaças, reduz drasticamente o tempo total de detecção de ameaças para limpeza.

Rede Address Translation (NAT) Firewalls

Rede address translation ou NAT firewalls são projetados principalmente para acessar o tráfego da Internet e bloquear todas as conexões indesejadas. Estes tipos de firewalls geralmente escondem os endereços IP dos nossos dispositivos, tornando-o seguro contra invasores.

Quando múltiplos dispositivos são usados para se conectar à Internet, os firewalls NAT criam um endereço IP único e escondem os endereços IP de dispositivos individuais. Como resultado, um único endereço IP é usado para todos os dispositivos. Ao fazer isso, os firewalls NAT protegem endereços de rede independentes de atacantes que varrem uma rede para acessar endereços IP. Isso resulta em maior proteção contra atividades e ataques suspeitos.

Em geral, os firewalls NAT funcionam de forma similar aos firewalls proxy. Como os firewalls proxy, os firewalls NAT também funcionam como um dispositivo intermediário entre um grupo de computadores e o tráfego externo.

Cloud Firewalls

Quando um firewall é projetado usando uma solução em nuvem, ele é conhecido como um firewall em nuvem ou FaaS (firewall-aservice). Os firewalls de nuvem são normalmente mantidos e executados na Internet por fornecedores terceirizados. Esse tipo de firewall é considerado similar a um firewall proxy. A razão para isso é o uso de firewalls de nuvem como servidores proxy. No entanto, eles são configurados com base em requisitos.

A vantagem mais significativa dos firewalls de nuvem é a escalabilidade. Como os firewalls de nuvem não possuem recursos físicos, eles são fáceis de escalar de acordo com a demanda ou carga de tráfego da organização. Se a demanda aumentar, a capacidade adicional pode ser adicionada ao servidor da nuvem para filtrar a carga de tráfego adicional. A maioria das organizações usa firewalls de nuvem para proteger suas redes internas ou toda a infraestrutura de nuvem.

B firewalls de gerenciamento de ameaças unificadas (UTM)

UTM firewalls são um tipo especial de dispositivo que inclui recursos de um firewall de inspeção de estado com suporte a antivírus e prevenção de intrusões. Tais firewalls são projetados para proporcionar simplicidade e facilidade de uso. Esses firewalls também podem adicionar muitos outros serviços, como gerenciamento de nuvens, etc.

Qual a melhor arquitetura de firewall?

Quando se trata de selecionar a melhor arquitetura de firewall, não há necessidade de ser explícito. É sempre melhor usar uma combinação de firewalls diferentes para adicionar várias camadas de proteção. Por exemplo, pode-se implementar um firewall de hardware ou nuvem no perímetro da rede, e depois adicionar um firewall de software individual com cada ativo da rede.

Besides, a seleção geralmente depende dos requisitos de qualquer organização. Entretanto, os seguintes fatores podem ser considerados para a seleção correta do firewall:

Tamanho da organização

Se a organização for grande e mantiver uma rede interna grande, é melhor implementar essa arquitetura de firewall, que pode monitorar toda a rede interna.

Disponibilidade de recursos

Se a organização tiver os recursos e puder arcar com um firewall separado para cada peça de hardware, essa é uma boa opção. Além disso, um firewall em nuvem pode ser outra consideração.

Requisito de proteção multinível

O número e o tipo de firewalls normalmente dependem das medidas de segurança que uma rede interna requer. Isso significa que, se uma organização mantém dados sensíveis, é melhor implementar uma proteção multinível de firewalls. Isso garantirá a segurança dos dados dos hackers.

Deixe uma resposta