Typer av brandväggar

On november 26, 2021 by adminDet finns huvudsakligen tre typer av brandväggar, t.ex. mjukvarubrandväggar, hårdvarubrandväggar eller båda, beroende på deras struktur. Varje typ av brandvägg har olika funktionalitet men samma syfte. Det är dock bäst att ha båda för att uppnå största möjliga skydd.

En hårdvarubrandvägg är en fysisk enhet som ansluts mellan ett datornätverk och en gateway. Till exempel- en bredbandsrouter. En hårdvarubrandvägg kallas ibland för en apparatbrandvägg. Å andra sidan är en mjukvarubrandvägg ett enkelt program som installeras på en dator och som fungerar via portnummer och annan installerad programvara. Den här typen av brandvägg kallas också Host Firewall.

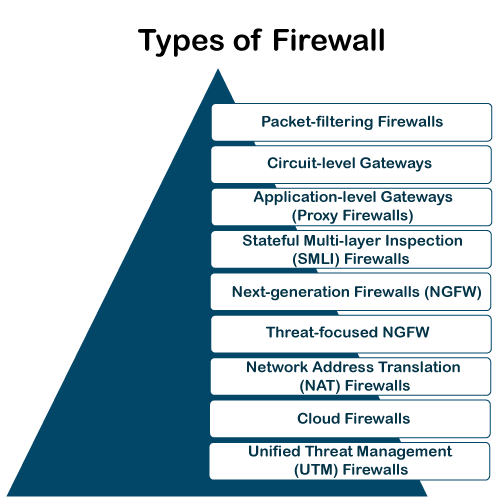

Det finns dessutom många andra typer av brandväggar beroende på deras funktioner och den säkerhetsnivå de ger. Följande är typer av brandväggstekniker som kan implementeras som mjukvara eller hårdvara:

- Paketfiltrerande brandväggar

- Gateways på kretsnivå

- Gateways på applikationsnivå (proxybrandväggar)

- Stateful Multi-layer Inspection (SMLI) brandväggar

- Nästa generationens brandväggar (NGFW)

- Threat-fokuserad NGFW

- NAT-brandväggar (Network Address Translation)

- Molnbrandväggar

- UTM-brandväggar (Unified Threat Management)

Förpackningsfiltrerande brandväggar

En paketfiltrerande brandvägg är den mest grundläggande typen av brandvägg. Den fungerar som ett hanteringsprogram som övervakar nätverkstrafiken och filtrerar inkommande paket utifrån konfigurerade säkerhetsregler. Dessa brandväggar är utformade för att blockera nätverkstrafikens IP-protokoll, en IP-adress och ett portnummer om ett datapaket inte stämmer överens med den fastställda regeluppsättningen.

Men även om paketfiltrerande brandväggar kan betraktas som en snabb lösning utan stora resurskrav har de också vissa begränsningar. Eftersom dessa typer av brandväggar inte förhindrar webbaserade attacker är de inte de säkraste.

Gateways på kretsnivå

Gateways på kretsnivå är en annan förenklad typ av brandvägg som enkelt kan konfigureras för att tillåta eller blockera trafik utan att förbruka stora dataresurser. Dessa typer av brandväggar arbetar vanligtvis på sessionsnivå i OSI-modellen genom att verifiera TCP-anslutningar (Transmission Control Protocol) och sessioner. Gateways på kretsnivå är utformade för att säkerställa att de etablerade sessionerna är skyddade.

Typiskt sett implementeras brandväggar på kretsnivå som säkerhetsprogramvara eller redan existerande brandväggar. I likhet med paketfiltrerande brandväggar kontrollerar dessa brandväggar inte faktiska data, även om de inspekterar information om transaktioner. Om en data innehåller skadlig kod, men följer den korrekta TCP-anslutningen, kommer den därför att passera genom gatewayen. Därför anses gateways på kretsnivå inte vara tillräckligt säkra för att skydda våra system.

Gateways på applikationsnivå (proxybrandväggar)

Proxybrandväggar fungerar på applikationslagret som en mellanliggande enhet för att filtrera inkommande trafik mellan två slutsystem (t.ex. nätverks- och trafiksystem). Det är därför dessa brandväggar kallas ”Gateways på applikationsnivå”.

I motsats till grundläggande brandväggar överför dessa brandväggar förfrågningar från klienter som låtsas vara ursprungliga klienter på webbservern. Detta skyddar klientens identitet och annan misstänkt information, vilket gör att nätverket hålls säkert från potentiella attacker. När anslutningen väl är upprättad inspekterar proxybrandväggen datapaket som kommer från källan. Om innehållet i det inkommande datapaketet är skyddat överför proxybrandväggen det till klienten. Detta tillvägagångssätt skapar ett extra säkerhetslager mellan klienten och många olika källor i nätverket.

Sateful Multi-layer Inspection (SMLI) Firewalls

Stateful multi-layer inspection firewalls inkluderar både paketinspektionsteknik och TCP handshake-verifiering, vilket gör att SMLI-brandväggar är överlägsna paketfiltrerande brandväggar eller gateways på kretsnivå. Dessutom håller dessa typer av brandväggar reda på statusen för etablerade anslutningar.

Med enkla ord, när en användare upprättar en anslutning och begär data, skapar SMLI-brandväggen en databas (statustabell). Databasen används för att lagra sessionsinformation som källans IP-adress, portnummer, destinations-IP-adress, destinations-portnummer osv. Anslutningsinformation lagras för varje session i tillståndstabellen. Med hjälp av stateful inspection-teknik skapar dessa brandväggar säkerhetsregler för att tillåta förväntad trafik.

I de flesta fall implementeras SMLI-brandväggar som ytterligare säkerhetsnivåer. Dessa typer av brandväggar genomför fler kontroller och anses vara säkrare än statslösa brandväggar. Det är därför som stateful packet inspection implementeras tillsammans med många andra brandväggar för att spåra statistik för all intern trafik. Genom att göra detta ökar belastningen och sätter mer press på datorresurserna. Detta kan ge upphov till en långsammare överföringshastighet för datapaket än andra lösningar.

Nästa generationens brandväggar (NGFW)

Många av de senast utgivna brandväggarna brukar definieras som ”nästa generations brandväggar”. Det finns dock ingen specifik definition för nästa generations brandväggar. Denna typ av brandvägg brukar definieras som en säkerhetsanordning som kombinerar egenskaper och funktioner från andra brandväggar. Dessa brandväggar omfattar deep-packet inspection (DPI), paketinspektion på ytnivå och TCP handshake-testning etc.

NGFW omfattar högre säkerhetsnivåer än brandväggar för paketfiltrering och stateful inspection. Till skillnad från traditionella brandväggar övervakar NGFW hela datatransaktionen, inklusive pakethuvud, paketinnehåll och källor. NGFW:er är utformade på ett sådant sätt att de kan förhindra mer sofistikerade och föränderliga säkerhetshot, t.ex. attacker med skadlig programvara, externa hot och avancerat intrång.

Threat-focused NGFW

Threat-focused NGFW innehåller alla funktioner som en traditionell NGFW har. Dessutom tillhandahåller de även avancerad upptäckt och åtgärdande av hot. Dessa typer av brandväggar kan reagera snabbt mot attacker. Med intelligent säkerhetsautomatisering ställer hotfokuserade NGFW in säkerhetsregler och policyer, vilket ytterligare ökar säkerheten i det övergripande försvarssystemet.

Dessa brandväggar använder dessutom retrospektiva säkerhetssystem för att kontinuerligt övervaka misstänkta aktiviteter. De fortsätter att analysera beteendet för varje aktivitet även efter den första inspektionen. På grund av denna funktionalitet minskar hotfokuserade NGFW dramatiskt den totala tiden från upptäckt av hot till sanering.

NAT-brandväggar

Nätverksadressöversättning eller NAT-brandväggar är i första hand utformade för att få tillgång till internettrafik och blockera alla oönskade anslutningar. Dessa typer av brandväggar döljer vanligtvis IP-adresserna för våra enheter, vilket gör dem säkra för angripare.

När flera enheter används för att ansluta till Internet skapar NAT-brandväggar en unik IP-adress och döljer enskilda enheters IP-adresser. Som ett resultat av detta används en enda IP-adress för alla enheter. På så sätt skyddar NAT-brandväggar oberoende nätverksadresser från angripare som söker igenom ett nätverk för att komma åt IP-adresser. Detta resulterar i ett förbättrat skydd mot misstänkta aktiviteter och attacker.

I allmänhet fungerar NAT-brandväggar på samma sätt som proxybrandväggar. Liksom proxybrandväggar fungerar NAT-brandväggar också som en mellanliggande enhet mellan en grupp datorer och extern trafik.

Molnbrandväggar

När en brandvägg utformas med hjälp av en molnlösning kallas den för en molnbrandvägg eller FaaS (firewall-as-service). Molnbrandväggar underhålls och drivs vanligtvis på Internet av tredjepartsleverantörer. Denna typ av brandvägg anses likna en proxybrandvägg. Anledningen till detta är att molnbrandväggarna används som proxyservrar. De konfigureras dock utifrån kraven.

Den viktigaste fördelen med molnbrandväggar är skalbarhet. Eftersom molnbrandväggar inte har några fysiska resurser är de lätta att skala efter organisationens efterfrågan eller trafikbelastning. Om efterfrågan ökar kan ytterligare kapacitet läggas till molnservern för att filtrera bort den extra trafikbelastningen. De flesta organisationer använder molnbrandväggar för att säkra sina interna nätverk eller hela molninfrastrukturen.

Unified Threat Management (UTM)-brandväggar

UTM-brandväggar är en speciell typ av enhet som innehåller funktioner från en brandvägg med tillståndskontroll (stateful inspection firewall) med stöd för antivirus och intrångsprevention. Sådana brandväggar är utformade för att ge enkelhet och användarvänlighet. Dessa brandväggar kan också lägga till många andra tjänster, till exempel molnhantering etc.

Vilken brandväggsarkitektur är bäst?

När det gäller att välja den bästa brandväggsarkitekturen behöver man inte vara explicit. Det är alltid bättre att använda en kombination av olika brandväggar för att lägga till flera skyddslager. Man kan till exempel implementera en hårdvaru- eller molnbrandvägg vid nätverkets omkrets och sedan ytterligare lägga till individuella mjukvarubrandväggar med varje nätverkstillgång.

För övrigt beror valet vanligtvis på kraven i en organisation. Följande faktorer kan dock beaktas för rätt val av brandvägg:

Organisationens storlek

Om en organisation är stor och upprätthåller ett stort internt nätverk är det bättre att implementera en sådan brandväggsarkitektur som kan övervaka hela det interna nätverket.

Access till resurser

Om en organisation har resurser och har råd att köpa en separat brandvägg för varje hårdvaruobjekt, är detta ett bra alternativ. Dessutom kan en molnbrandvägg vara ett annat alternativ.

Krav på skydd i flera nivåer

Antalet och typen av brandväggar beror vanligtvis på de säkerhetsåtgärder som ett internt nätverk kräver. Detta innebär att om en organisation upprätthåller känsliga data är det bättre att implementera flerstegsskydd av brandväggar. Detta kommer att garantera datasäkerheten mot hackare.

Lämna ett svar