Kali Linux – Penetrationstestning av webbplatser

On december 4, 2021 by adminI det här kapitlet kommer vi att lära oss om penetrationstestning av webbplatser som erbjuds av Kali Linux.

Vega Användning

Vega är en gratis och öppen källkodsscanner och testplattform för att testa säkerheten hos webbapplikationer. Vega kan hjälpa dig att hitta och validera SQL-injektion, Cross-Site Scripting (XSS), oavsiktligt utlämnad känslig information och andra sårbarheter. Den är skriven i Java, GUI-baserad och körs på Linux, OS X och Windows.

Vega innehåller en automatiserad skanner för snabba tester och en avlyssnande proxy för taktisk inspektion. Vega kan utökas med hjälp av ett kraftfullt API i webbspråket: JavaScript. Den officiella webbsidan är https://subgraph.com/vega/

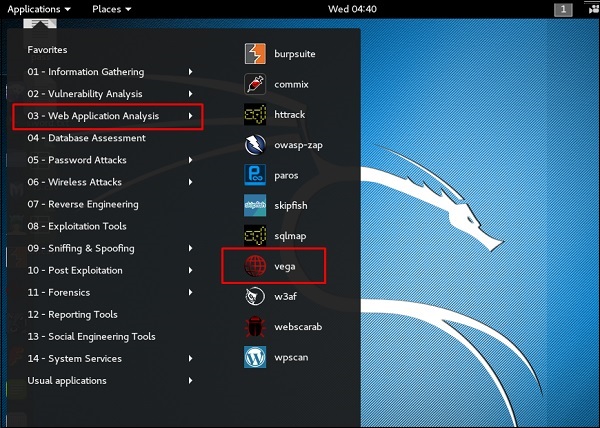

Steg 1 – För att öppna Vega gå till Program → 03-Web Application Analysis → Vega

Steg 2 – Om du inte ser ett program i sökvägen, skriv följande kommando.

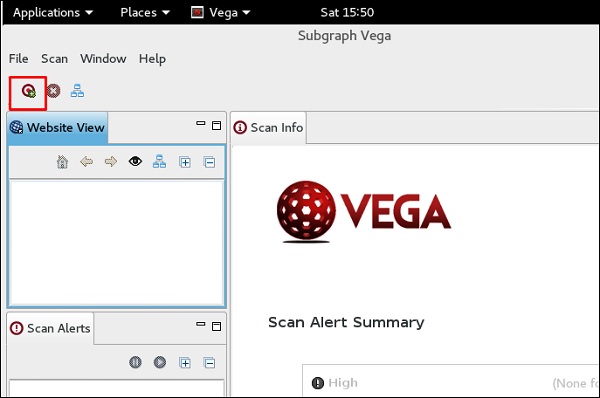

Steg 3 – För att starta en genomsökning klickar du på ”+”-tecknet.

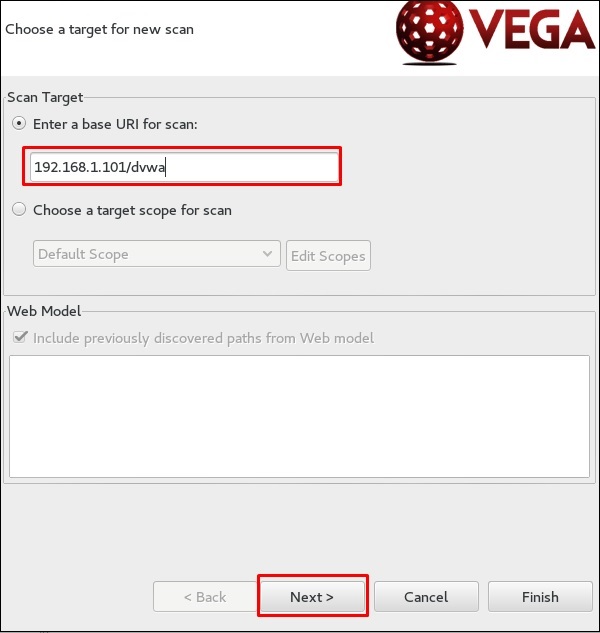

Steg 4 – Ange URL:en för den webbsida som ska genomsökas. I det här fallet är det metasploitable machine → klicka på ” Next”.

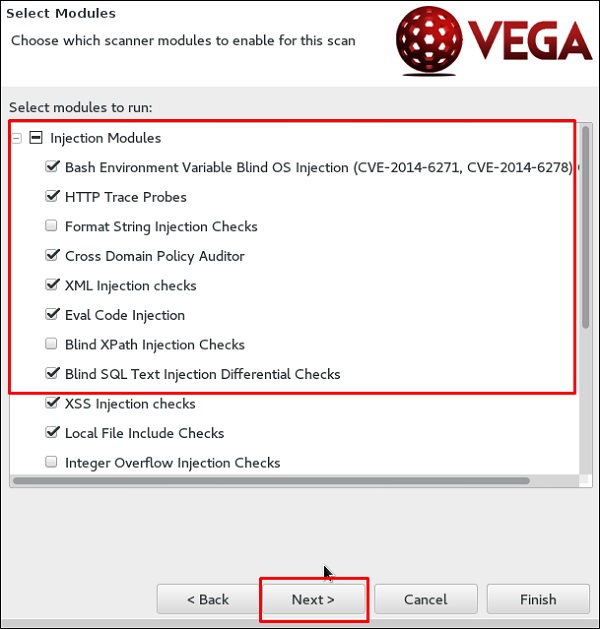

Steg 5 – Markera alla rutor för de moduler du vill kontrollera. Klicka sedan på ”Next”.

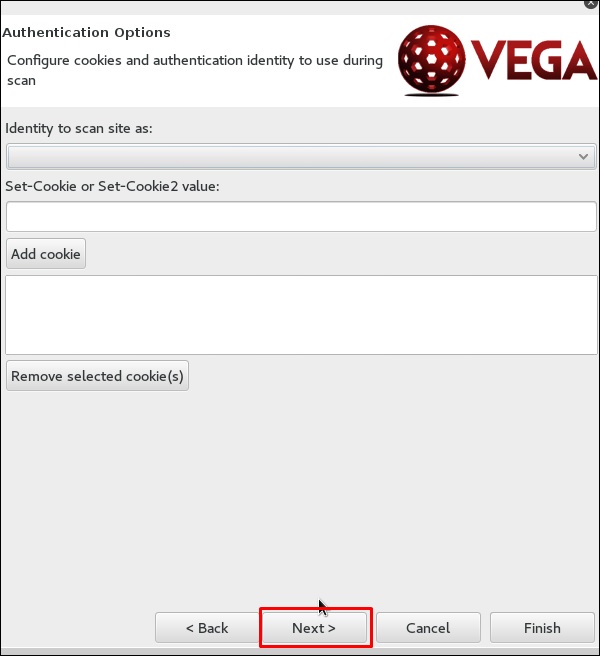

Steg 6 – Klicka på ”Next” igen i följande skärmdump.

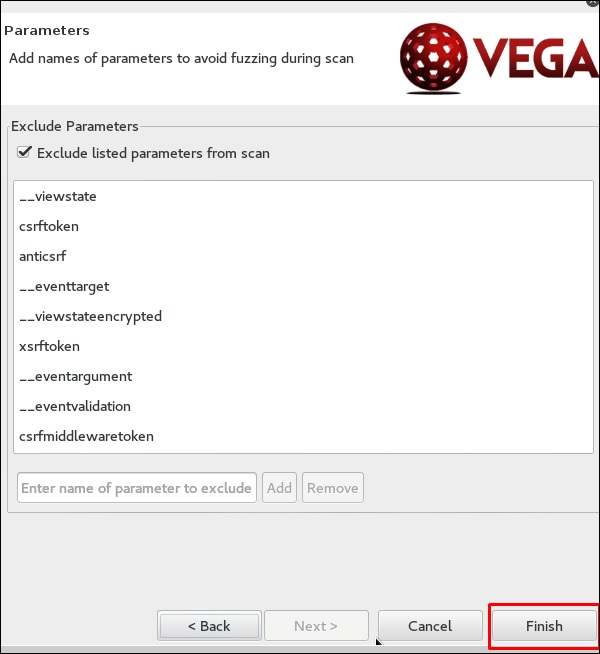

Steg 7 – Klicka på ”Finish”.

Steg 8 – Om följande tabell dyker upp, klicka på ”Yes”.

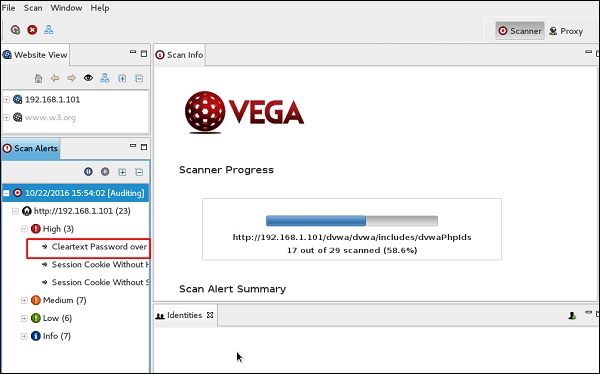

Scanningen fortsätter enligt följande skärmdump.

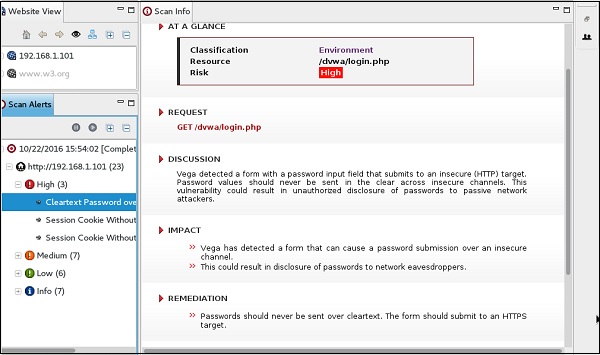

Steg 9 – När scanningen är klar kan du i den vänstra panelen se alla fynd, som kategoriseras efter svårighetsgrad. Om du klickar på den visas alla detaljer om sårbarheterna i den högra panelen, t.ex. ”Request” (begäran), ”Discussion” (diskussion), ”Impact” (inverkan) och ”Remediation” (åtgärd).

ZapProxy

ZAP-OWASP Zed Attack Proxy är ett lättanvänt integrerat verktyg för penetrationstestning som gör det möjligt att hitta sårbarheter i webbapplikationer. Det är ett Java-gränssnitt.

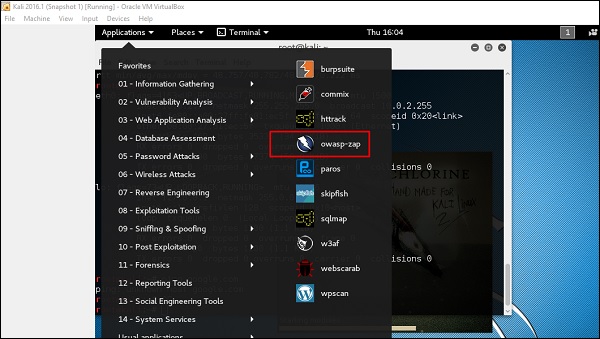

Steg 1 – För att öppna ZapProxy, gå till Program → 03-Web Application Analysis → owaspzap.

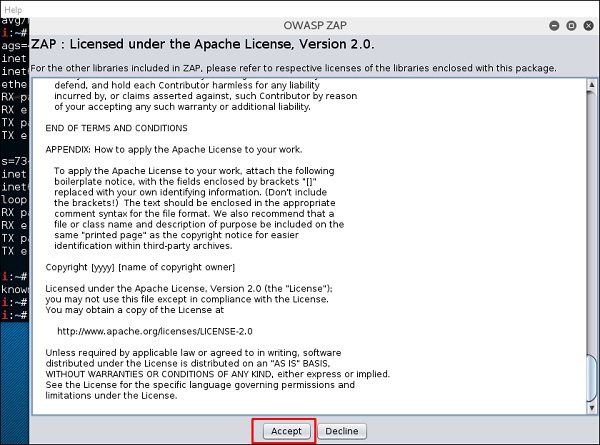

Steg 2 – Klicka på ”Accept”.

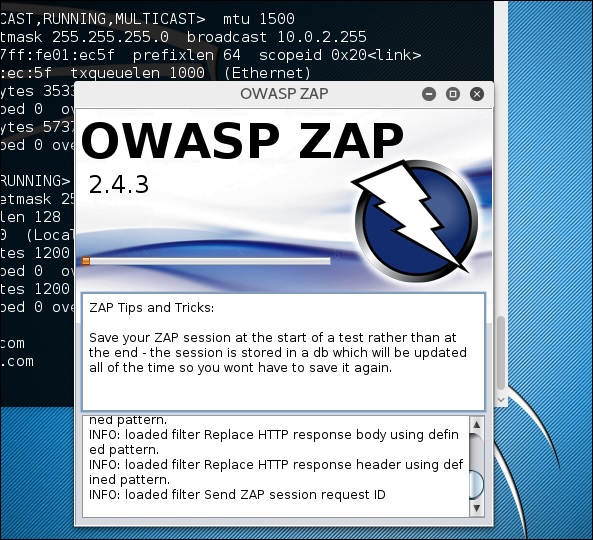

ZAP börjar laddas.

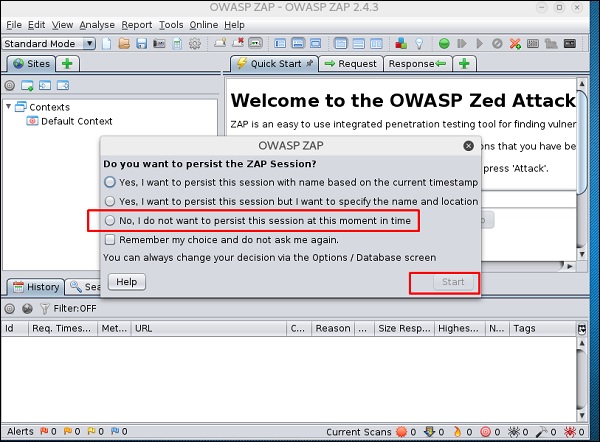

Steg 3 – Välj ett av alternativen från som visas i följande skärmdump och klicka på ”Start”.

Följande webb är metasploitable med IP :192.168.1.101

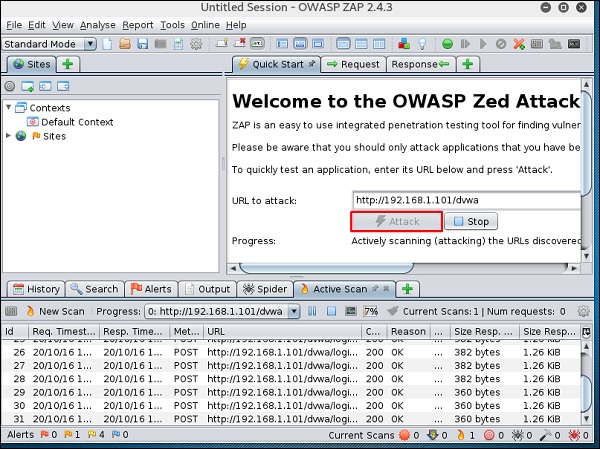

Steg 4 – Ange testwebbens URL i ”URL to attack” → klicka på ”Attack”.

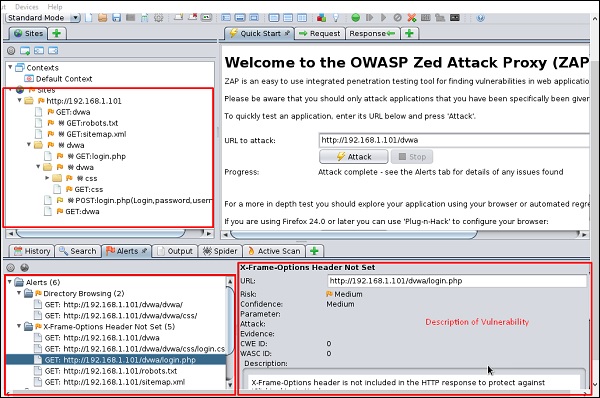

När skanningen är klar ser du i den övre vänstra panelen alla de crawlade webbplatserna.

I den vänstra panelen ”Alerts” ser du alla fynd tillsammans med beskrivningen.

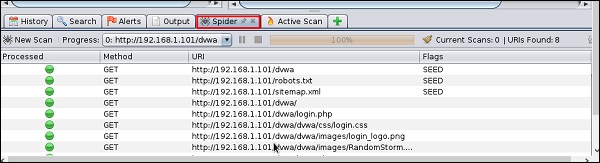

Steg 5 – Klicka på ”Spider” och du kommer att se alla de skannade länkarna.

Användning av databasverktyg

sqlmap

sqlmap är ett penetrationstestverktyg med öppen källkod som automatiserar processen för att upptäcka och utnyttja SQL-injektionsfel och ta över databasservrar. Det levereras med en kraftfull detektionsmotor, många nischade funktioner för den ultimata penetrationstestaren och ett brett utbud av växlar som sträcker sig från fingeravtryck från databasen, över datahämtning från databasen, till åtkomst till det underliggande filsystemet och exekvering av kommandon på operativsystemet via out-of-band-anslutningar.

Låt oss lära oss hur man använder sqlmap.

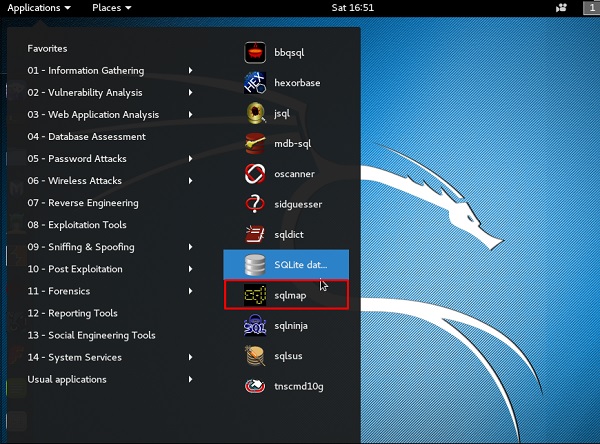

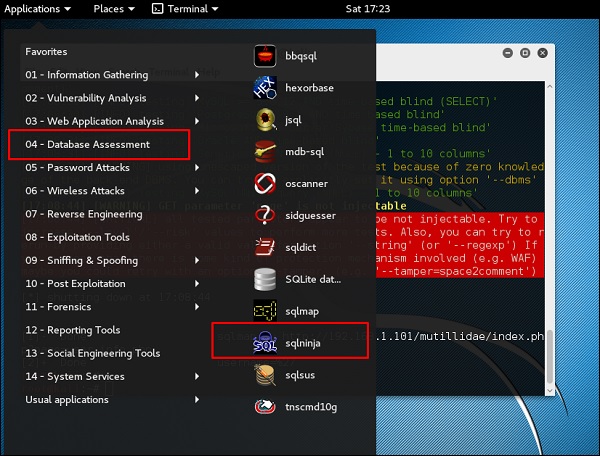

Steg 1 – För att öppna sqlmap går du till Applications → 04-Database Assessment → sqlmap.

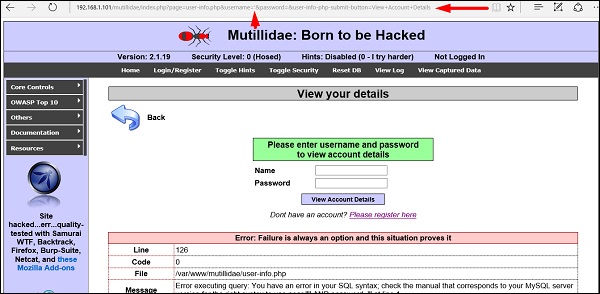

Vebbplatsen som har sårbara parametrar för SQL-injektion är metasploitable.

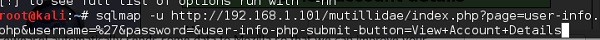

Steg 2 – För att starta sql-injektionstestet skriver du ”sqlmap – u URL of victim”

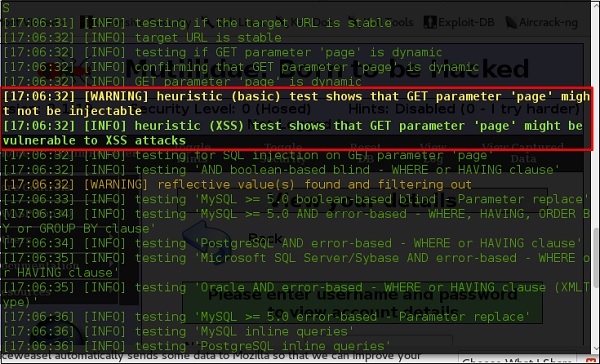

Steg 3 – Från resultaten kommer du att se att vissa variabler är sårbara.

sqlninja

sqlninja är en SQL-injektion på Microsoft SQL Server för att få full GUI-åtkomst. sqlninja är ett verktyg som är inriktat på att utnyttja sårbarheter i samband med SQL-injektion i en webbapplikation som använder Microsoft SQL Server som backend. Fullständig information om det här verktyget finns på http://sqlninja.sourceforge.net/

Steg 1 – För att öppna sqlninja gå till Program → 04-Database Assesment → sqlninja.

CMS Scanning Tools

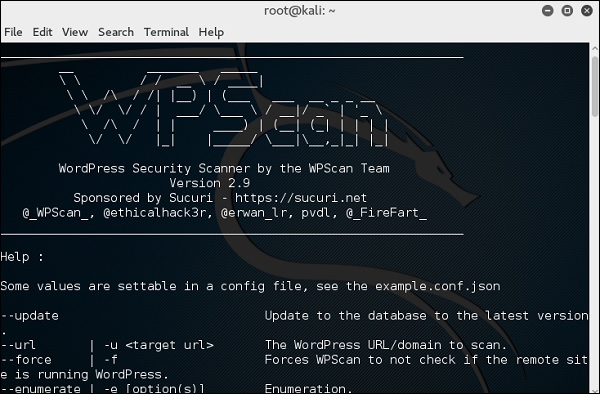

WPScan

WPScan är en svart låda WordPress sårbarhetsskanner som kan användas för att skanna fjärrstyrda WordPress-installationer för att hitta säkerhetsproblem.

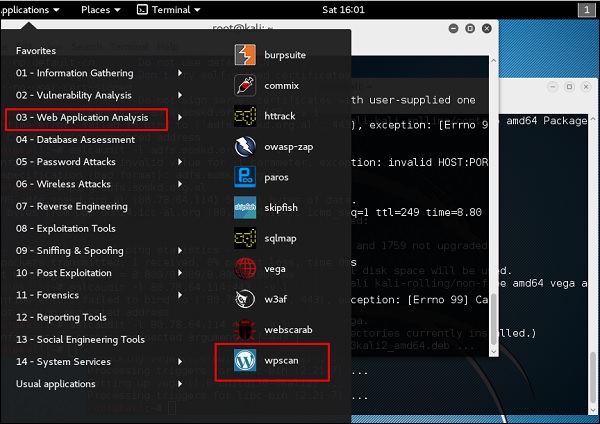

Steg 1 – För att öppna WPscan går du till Program → 03-Web Application Analysis → ”wpscan”.

Följande skärmdump dyker upp.

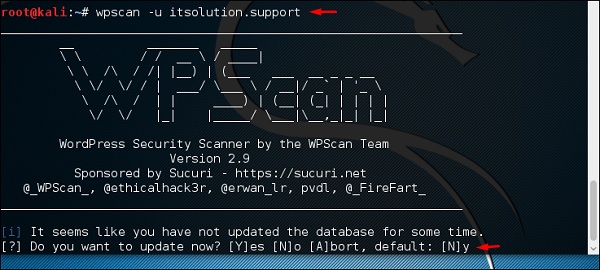

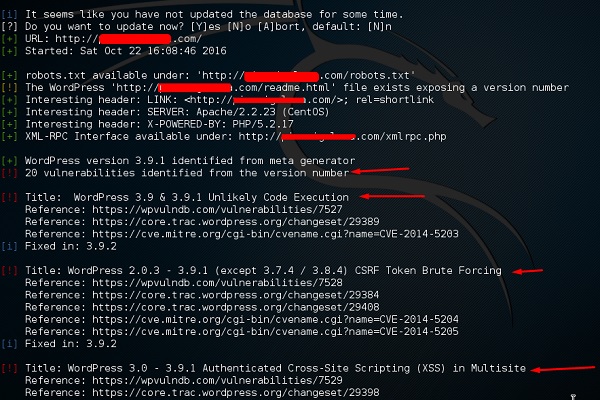

Steg 2 – För att skanna en webbplats efter sårbarheter skriver du ”wpscan -u URL of webpage”.

Om skannern inte är uppdaterad kommer den att be dig att uppdatera. Jag rekommenderar att du gör det.

När skanningen startar kommer du att se resultaten. I följande skärmdump visas sårbarheterna med en röd pil.

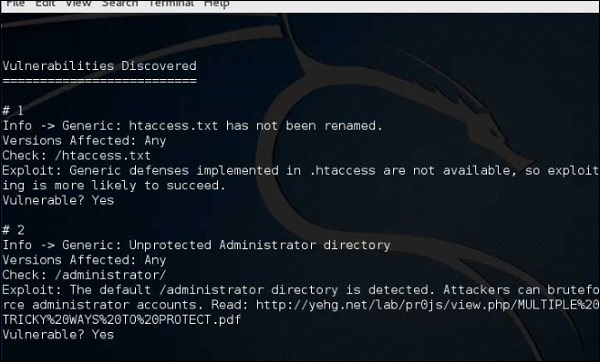

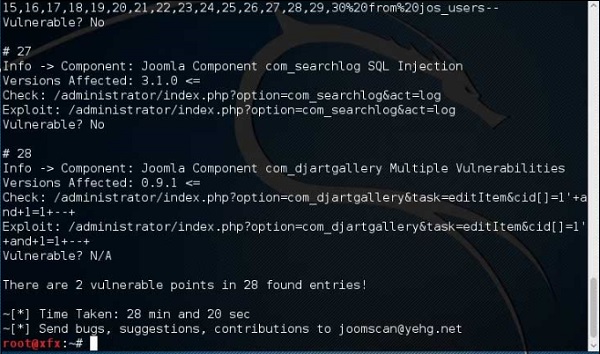

Joomscan

Joomla är förmodligen det mest använda CMS:et där ute på grund av sin flexibilitet. För detta CMS är det en Joomla-scanner. Den kommer att hjälpa webbutvecklare och webbmästare att hjälpa till att identifiera eventuella säkerhetsbrister på deras utplacerade Joomla-webbplatser.

Steg 1 – För att öppna den klickar du bara på den vänstra panelen på terminalen och sedan på ”joomscan – parameter”.

Steg 2 – För att få hjälp med användningen skriver du ”joomscan /?”

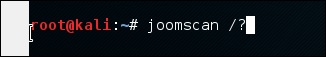

Steg 3 – För att starta skanningen skriver du ” joomscan -u URL of the victim”.

Resultaten kommer att visas enligt följande skärmdump.

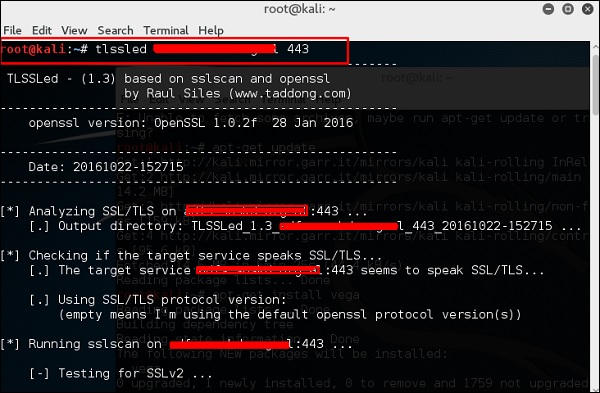

SSL Scanning Tools

TLSSLed är ett Linux shell script som används för att utvärdera säkerheten hos en SSL/TLS (HTTPS) webbserverimplementation. Det bygger på sslscan, en grundlig SSL/TLS-scanner som är baserad på openssl-biblioteket, och på kommandoradsverktyget ”openssl s_client”.

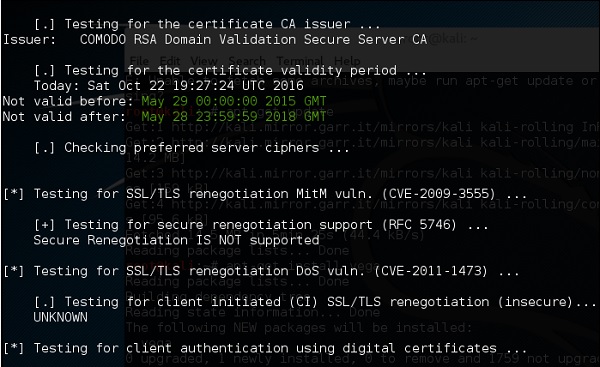

De aktuella testerna omfattar kontroll av om målet har stöd för SSLv2-protokollet, NULL-chiffret, svaga chiffer baserat på deras nyckellängd (40 eller 56 bitar), tillgången till starka chiffer (som AES), om det digitala certifikatet är MD5-signerat och de aktuella SSL/TLS omförhandlingsmöjligheterna.

För att påbörja testerna öppnar du en terminal och skriver ”tlssled URL port”. Det kommer att börja testa certifikatet för att hitta data.

Du kan se från resultatet att certifikatet är giltigt fram till 2018 som visas i grönt i följande skärmdump.

w3af

w3af är ett ramverk för angrepp och granskning av webbapplikationer som syftar till att identifiera och utnyttja alla sårbarheter i webbapplikationer. Detta paket tillhandahåller ett grafiskt användargränssnitt (GUI) för ramverket. Om du bara vill ha ett program med kommandorad, installera w3af-console.

Ramen har kallats ”metasploit för webben”, men den är faktiskt mycket mer eftersom den också upptäcker sårbarheterna i webbapplikationer med hjälp av black-box-scanningstekniker. W3af-kärnan och dess plugins är helt och hållet skrivna i Python. Projektet har mer än 130 plugins som identifierar och utnyttjar SQL-injektion, cross-site scripting (XSS), remote file inclusion med mera.

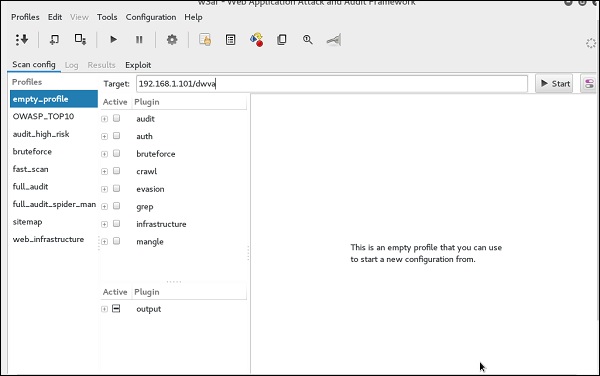

Steg 1 – För att öppna den, gå till Program → 03-Web Application Analysis → Klicka på w3af.

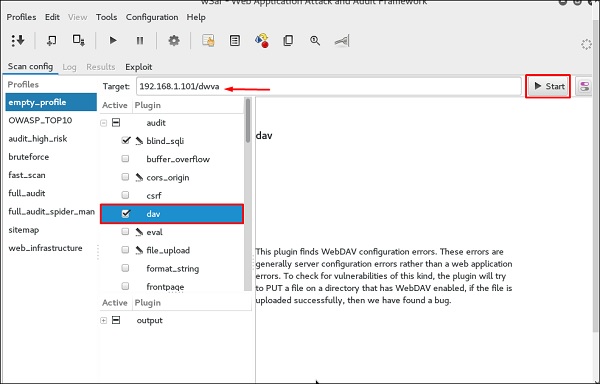

Steg 2 – På ”Target” anger du offrets URL, som i det här fallet kommer att vara en metasploitable webbadress.

Steg 3 – Välj profil → Klicka på ”Start”.

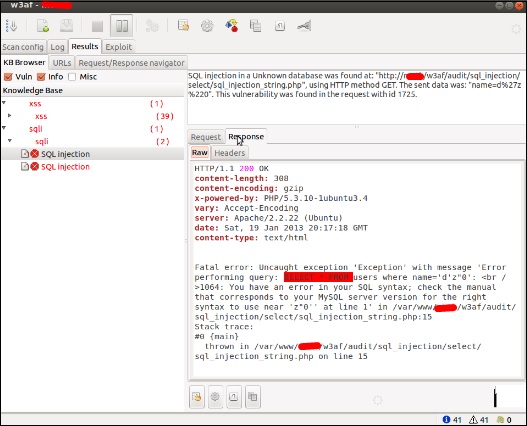

Steg 4 – Gå till ”Results” och du kan se resultatet med detaljer.

Lämna ett svar