Tipuri de firewall

On noiembrie 26, 2021 by adminExistă în principal trei tipuri de firewall-uri, cum ar fi firewall-uri software, firewall-uri hardware sau ambele, în funcție de structura lor. Fiecare tip de firewall are funcționalități diferite, dar același scop. Cu toate acestea, cea mai bună practică este de a le avea pe amândouă pentru a obține o protecție maximă posibilă.

Un firewall hardware este un dispozitiv fizic care se atașează între o rețea de calculatoare și un gateway. De exemplu- un router de bandă largă. Un firewall hardware este denumit uneori un Appliance Firewall. Pe de altă parte, un firewall software este un program simplu instalat pe un computer care funcționează prin intermediul numerelor de port și al altor programe instalate. Acest tip de firewall se mai numește și Host Firewall.

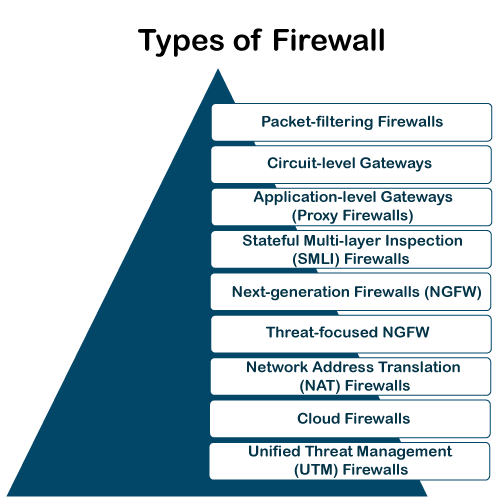

În plus, există multe alte tipuri de firewall-uri în funcție de caracteristicile lor și de nivelul de securitate pe care îl oferă. Următoarele sunt tipuri de tehnici de firewall care pot fi implementate ca software sau hardware:

- Firewall-uri de filtrare a pachetelor

- Pasarele de securitate la nivel de circuit

- Pasarele de securitate la nivel de aplicație (firewall-uri proxy)

- Pasarele de securitate de tip SMLI (Stateful Multi-layer Inspection)

- Pasarele de securitate de nouă generație (NGFW)

- Pasarele de securitate de amenințare-focalizate NGFW

- Firewall-uri NGFW

- Firewall-uri NAT (Network Address Translation)

- Firewall-uri Cloud

- Firewall-uri UTM (Unified Threat Management)

Firewall-uri de filtrare a pachetelor

Un firewall de filtrare a pachetelor este cel mai de bază tip de firewall. Acesta acționează ca un program de management care monitorizează traficul de rețea și filtrează pachetele primite pe baza unor reguli de securitate configurate. Aceste firewall-uri sunt concepute pentru a bloca traficul de rețea protocoale IP, o adresă IP și un număr de port dacă un pachet de date nu corespunde setului de reguli stabilit.

În timp ce firewall-urile de filtrare a pachetelor pot fi considerate o soluție rapidă, fără multe cerințe de resurse, ele au, de asemenea, unele limitări. Deoarece aceste tipuri de firewall-uri nu previn atacurile bazate pe web, ele nu sunt cele mai sigure.

Pasarele la nivel de circuit

Pasarele la nivel de circuit sunt un alt tip simplificat de firewall care poate fi configurat cu ușurință pentru a permite sau bloca traficul fără a consuma resurse de calcul semnificative. Aceste tipuri de firewall-uri funcționează de obicei la nivelul sesiunii din modelul OSI, verificând conexiunile și sesiunile TCP (Transmission Control Protocol). Gateway-urile la nivel de circuit sunt concepute pentru a se asigura că sesiunile stabilite sunt protejate.

În mod obișnuit, firewall-urile la nivel de circuit sunt implementate ca software de securitate sau firewall-uri preexistente. Ca și firewall-urile de filtrare a pachetelor, aceste firewall-uri nu verifică datele reale, deși inspectează informațiile despre tranzacții. Prin urmare, dacă o dată conține malware, dar urmează conexiunea TCP corectă, aceasta va trece prin gateway. Acesta este motivul pentru care gateway-urile la nivel de circuit nu sunt considerate suficient de sigure pentru a ne proteja sistemele.

Application-level Gateways (Proxy Firewalls)

Proxy firewalls operează la nivelul aplicației ca un dispozitiv intermediar pentru a filtra traficul de intrare între două sisteme finale (de exemplu, sisteme de rețea și de trafic). Acesta este motivul pentru care aceste firewall-uri se numesc „gateway-uri la nivel de aplicație”.

În mod diferit de firewall-urile de bază, aceste firewall-uri transferă cereri de la clienți care pretind a fi clienți originali pe serverul web. Acest lucru protejează identitatea clientului și alte informații suspecte, menținând rețeaua în siguranță în fața unor potențiale atacuri. Odată ce conexiunea este stabilită, firewall-ul proxy inspectează pachetele de date care vin de la sursă. În cazul în care conținutul pachetului de date primit este protejat, firewall-ul proxy îl transferă către client. Această abordare creează un nivel suplimentar de securitate între client și mai multe surse diferite din rețea.

Firewall-urile SMLI (Stateful Multi-layer Inspection)

Firewall-urile SMLI includ atât tehnologia de inspecție a pachetelor, cât și verificarea handshake-ului TCP, ceea ce face ca firewall-urile SMLI să fie superioare firewall-urilor de filtrare a pachetelor sau gateway-urilor la nivel de circuit. În plus, aceste tipuri de firewall-uri țin evidența stării conexiunilor stabilite.

În cuvinte simple, atunci când un utilizator stabilește o conexiune și solicită date, firewall-ul SMLI creează o bază de date (tabel de stare). Baza de date este utilizată pentru a stoca informații despre sesiune, cum ar fi adresa IP sursă, numărul portului, adresa IP destinație, numărul portului destinație etc. Informațiile privind conexiunea sunt stocate pentru fiecare sesiune în tabela de stare. Folosind tehnologia stateful inspection, aceste firewall-uri creează reguli de securitate pentru a permite traficul anticipat.

În majoritatea cazurilor, firewall-urile SMLI sunt implementate ca niveluri de securitate suplimentare. Aceste tipuri de firewall-uri implementează mai multe verificări și sunt considerate mai sigure decât firewall-urile fără stateless. Acesta este motivul pentru care inspecția pachetelor cu stare este implementată împreună cu multe alte firewall-uri pentru a urmări statisticile pentru tot traficul intern. Procedând astfel, se mărește sarcina și se pune mai multă presiune asupra resurselor de calcul. Acest lucru poate da naștere la o rată de transfer a pachetelor de date mai lentă decât alte soluții.

Firewall-uri de generație următoare (NGFW)

Multe dintre cele mai recente firewall-uri lansate sunt de obicei definite ca fiind „firewall-uri de generație următoare”. Cu toate acestea, nu există o definiție specifică pentru firewall-urile de generație următoare. Acest tip de firewall este definit, de obicei, ca un dispozitiv de securitate care combină caracteristicile și funcționalitățile altor firewall-uri. Aceste firewall-uri includ inspecția profundă a pachetelor (deep-packet inspection – DPI), inspecția pachetelor la nivel de suprafață și testarea handshake-ului TCP etc.

NGFW include niveluri de securitate mai ridicate decât firewall-urile de filtrare a pachetelor și firewall-urile de inspecție cu stare. Spre deosebire de firewall-urile tradiționale, NGFW monitorizează întreaga tranzacție de date, inclusiv anteturile pachetelor, conținutul pachetelor și sursele. NGFW-urile sunt proiectate în așa fel încât pot preveni amenințările de securitate mai sofisticate și în evoluție, cum ar fi atacurile malware, amenințările externe și intruziunea anticipată.

Threat-focused NGFW

Threat-focused NGFW include toate caracteristicile unui NGFW tradițional. În plus, acestea oferă, de asemenea, detectare și remediere avansată a amenințărilor. Aceste tipuri de firewall-uri sunt capabile să reacționeze rapid la atacuri. Cu ajutorul automatizării inteligente a securității, NGFW axate pe amenințări stabilesc reguli și politici de securitate, sporind și mai mult securitatea sistemului general de apărare.

În plus, aceste firewall-uri utilizează sisteme de securitate retrospective pentru a monitoriza continuu activitățile suspecte. Ele continuă să analizeze comportamentul fiecărei activități chiar și după inspecția inițială. Datorită acestei funcționalități, NGFW-urile axate pe amenințări reduc drastic timpul total necesar de la detectarea amenințărilor până la curățare.

Firewall-urile de traducere a adreselor de rețea (NAT)

Firewall-urile de traducere a adreselor de rețea sau firewall-urile NAT sunt concepute în principal pentru a accesa traficul de internet și a bloca toate conexiunile nedorite. Aceste tipuri de firewall-uri ascund, de obicei, adresele IP ale dispozitivelor noastre, făcându-le sigure în fața atacatorilor.

Când mai multe dispozitive sunt folosite pentru a se conecta la Internet, firewall-urile NAT creează o adresă IP unică și ascund adresele IP ale dispozitivelor individuale. Ca urmare, se utilizează o singură adresă IP pentru toate dispozitivele. Procedând astfel, firewall-urile NAT protejează adresele de rețea independente de atacatorii care scanează o rețea în căutarea adreselor IP de acces. Acest lucru duce la o protecție sporită împotriva activităților suspecte și a atacurilor.

În general, firewall-urile NAT funcționează în mod similar cu firewall-urile proxy. Ca și firewall-urile proxy, firewall-urile NAT funcționează, de asemenea, ca un dispozitiv intermediar între un grup de computere și traficul extern.

Firewall-uri în cloud

Când un firewall este proiectat folosind o soluție în cloud, acesta este cunoscut sub numele de firewall în cloud sau FaaS (firewall-as-service). Firewall-urile în cloud sunt, de obicei, întreținute și rulate pe internet de către furnizori terți. Acest tip de firewall este considerat similar cu un firewall proxy. Motivul pentru aceasta este utilizarea firewall-urilor cloud ca servere proxy. Cu toate acestea, ele sunt configurate în funcție de cerințe.

Avantajul cel mai semnificativ al firewall-urilor cloud este scalabilitatea. Deoarece firewall-urile cloud nu au resurse fizice, acestea sunt ușor de scalat în funcție de cererea sau de volumul de trafic al organizației. Dacă cererea crește, se poate adăuga capacitate suplimentară la serverul cloud pentru a filtra sarcina de trafic suplimentară. Cele mai multe organizații utilizează firewall-uri cloud pentru a-și securiza rețelele interne sau întreaga infrastructură cloud.

Firewall-uri UTM (Unified Threat Management)

Firewall-urile UTM sunt un tip special de dispozitiv care include caracteristicile unui firewall cu inspecție statică cu suport antivirus și de prevenire a intruziunilor. Astfel de firewall-uri sunt concepute pentru a oferi simplitate și ușurință în utilizare. Aceste firewall-uri pot adăuga, de asemenea, multe alte servicii, cum ar fi gestionarea cloud-ului etc.

Ce arhitectură de firewall este cea mai bună?

Când vine vorba de selectarea celei mai bune arhitecturi de firewall, nu este nevoie să fim expliciți. Este întotdeauna mai bine să folosiți o combinație de firewall-uri diferite pentru a adăuga mai multe straturi de protecție. De exemplu, se poate implementa un firewall hardware sau cloud la perimetrul rețelei, iar apoi se poate adăuga în continuare un firewall software individual cu fiecare activ de rețea.

În plus, selecția depinde, de obicei, de cerințele oricărei organizații. Cu toate acestea, următorii factori pot fi luați în considerare pentru selectarea corectă a firewall-ului:

Dimensiunea organizației

Dacă o organizație este mare și menține o rețea internă mare, este mai bine să se implementeze o astfel de arhitectură firewall, care poate monitoriza întreaga rețea internă.

Disponibilitatea resurselor

Dacă o organizație are resursele necesare și își poate permite un firewall separat pentru fiecare piesă hardware, aceasta este o opțiune bună. În plus, un firewall în cloud poate fi o altă opțiune de luat în considerare.

Exigența unei protecții pe mai multe niveluri

Numărul și tipul de firewall-uri depind, de obicei, de măsurile de securitate pe care le necesită o rețea internă. Aceasta înseamnă că, în cazul în care o organizație păstrează date sensibile, este mai bine să se implementeze protecția pe mai multe niveluri a firewall-urilor. Acest lucru va asigura securitatea datelor împotriva hackerilor.

.

Lasă un răspuns