Kali Linux – Testarea de penetrare a site-urilor web

On decembrie 4, 2021 by adminÎn acest capitol, vom învăța despre testarea de penetrare a site-urilor web oferită de Kali Linux.

Vega Utilizare

Vega este un scaner și o platformă de testare gratuită și open source pentru testarea securității aplicațiilor web. Vega vă poate ajuta să găsiți și să validați SQL Injection, Cross-Site Scripting (XSS), informații sensibile dezvăluite din greșeală și alte vulnerabilități. Este scrisă în Java, se bazează pe GUI și rulează pe Linux, OS X și Windows.

Vega include un scaner automat pentru teste rapide și un proxy de interceptare pentru inspecție tactică. Vega poate fi extins cu ajutorul unui API puternic în limbajul web: JavaScript. Pagina web oficială este https://subgraph.com/vega/

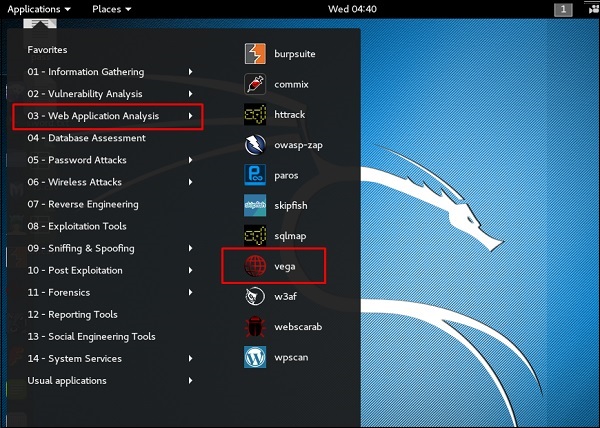

Pasul 1 – Pentru a deschide Vega mergeți la Applications → 03-Web Application Analysis → Vega

Pasul 2 – Dacă nu vedeți o aplicație în cale, tastați următoarea comandă.

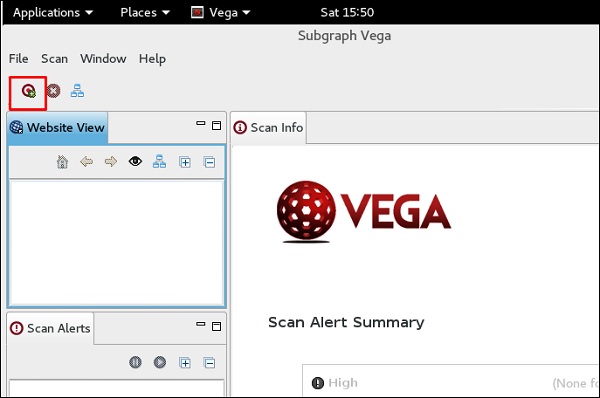

Pasul 3 – Pentru a începe o scanare, faceți clic pe semnul „+”.

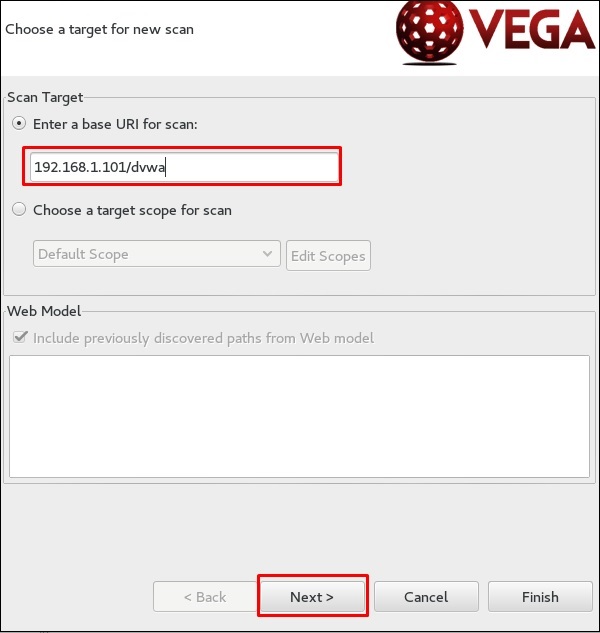

Pasul 4 – Introduceți URL-ul paginii web care va fi scanată. În acest caz, este vorba despre o mașină metasploatabilă → faceți clic pe ” Next”.

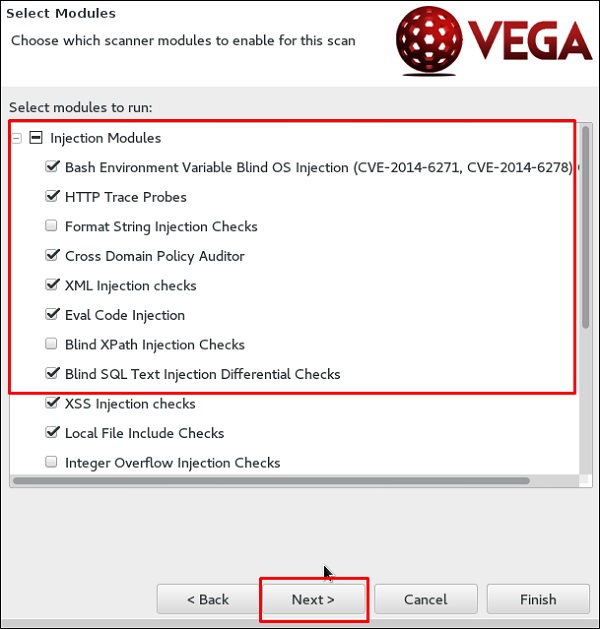

Pasul 5 – Bifați toate căsuțele modulelor pe care doriți să le controlați. Apoi, faceți clic pe „Next”.

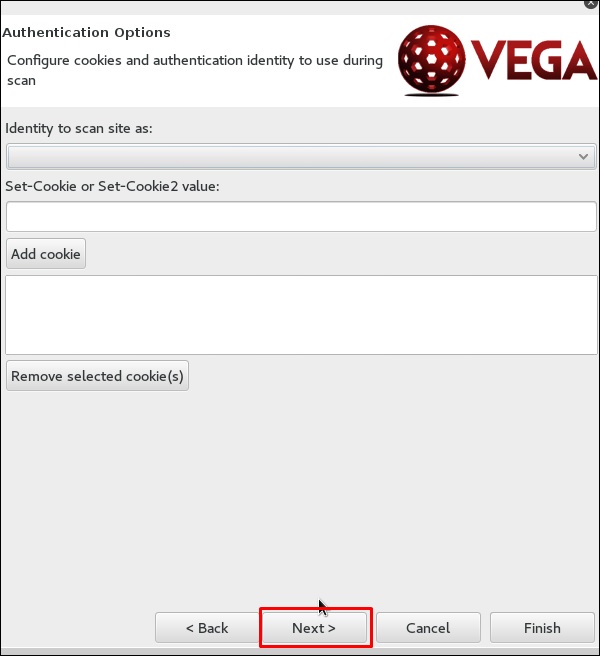

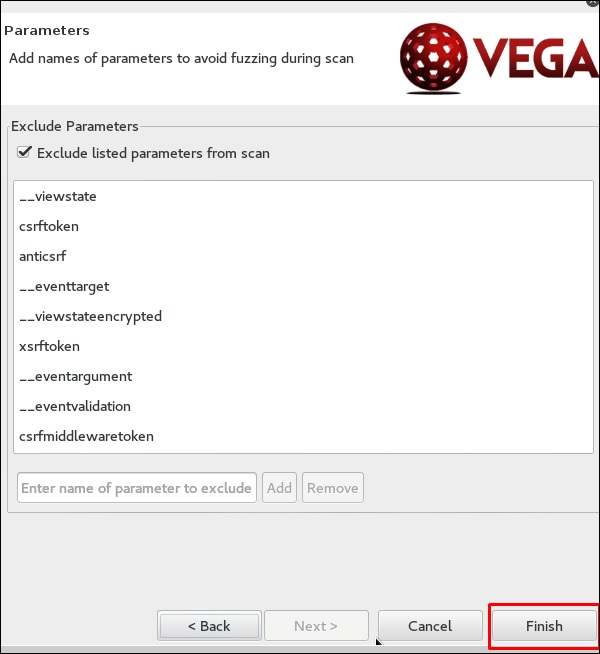

Pasul 6 – Faceți din nou clic pe „Next” în următoarea captură de ecran.

Pasul 7 – Faceți clic pe „Finish”.

Pasul 8 – Dacă apare următorul tabel, faceți clic pe „Yes”.

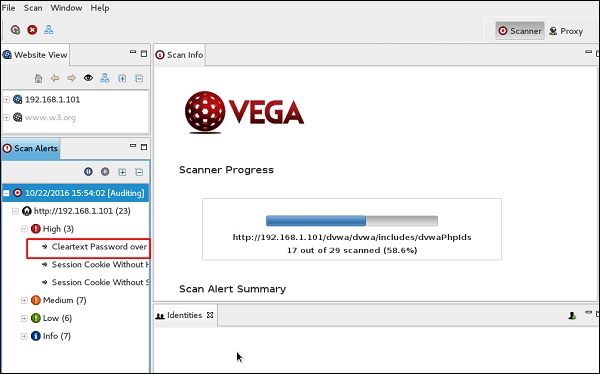

Cercetarea va continua așa cum se arată în următoarea captură de ecran.

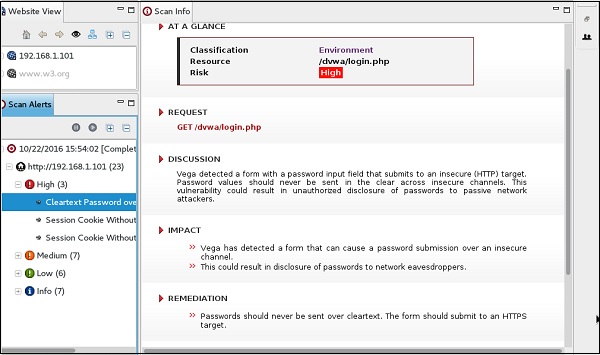

Etapa 9 – După ce scanarea este finalizată, în panoul din stânga jos puteți vedea toate constatările, care sunt clasificate în funcție de gravitate. Dacă faceți clic pe acesta, veți vedea toate detaliile vulnerabilităților pe panoul din dreapta, cum ar fi „Request” (Solicitare), „Discussion” (Discuție), „Impact” (Impact) și „Remediation” (Remediere).

ZapProxy

ZAP-OWASP Zed Attack Proxy este un instrument integrat de testare a penetrării, ușor de utilizat, pentru găsirea vulnerabilităților în aplicațiile web. Este o interfață Java.

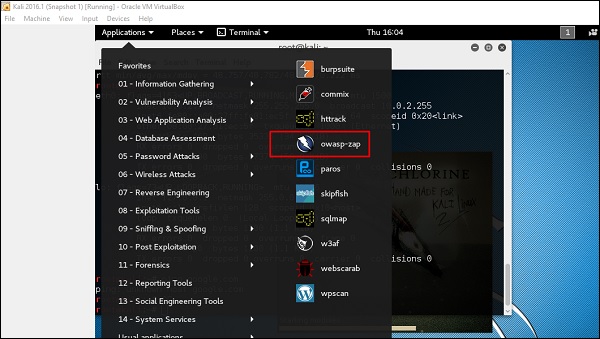

Pasul 1 – Pentru a deschide ZapProxy, mergeți la Applications → 03-Web Application Analysis → owaspzap.

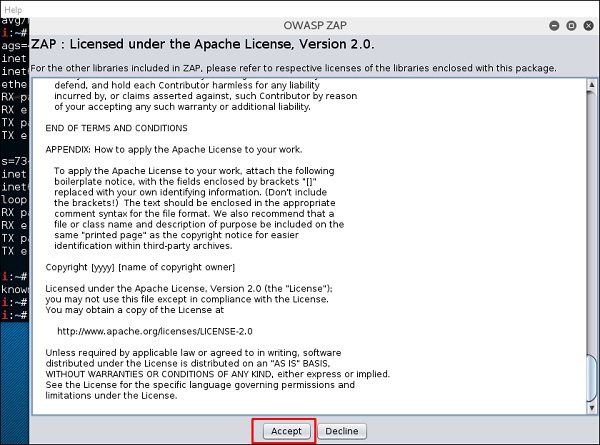

Pasul 2 – Faceți clic pe „Accept”.

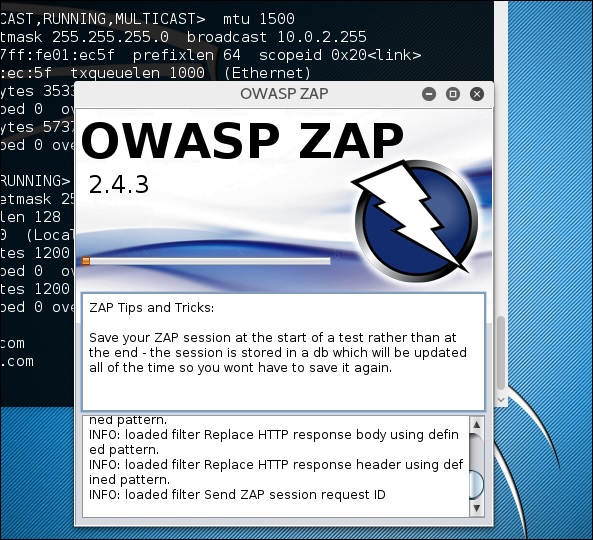

ZAP va începe să se încarce.

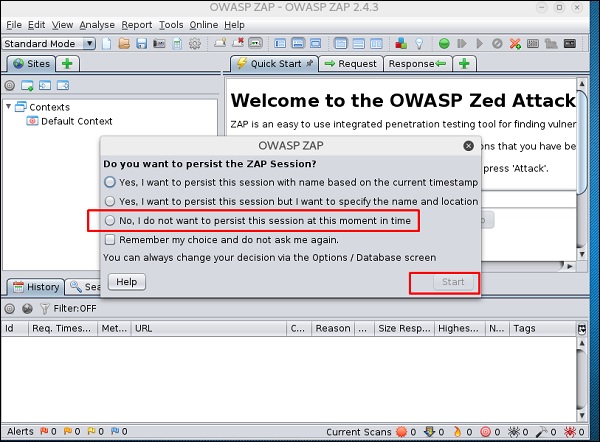

Pasul 3 – Alegeți una dintre opțiunile din așa cum se arată în următoarea captură de ecran și faceți clic pe „Start”.

Următorul web este metasplotabil cu IP :192.168.1.101

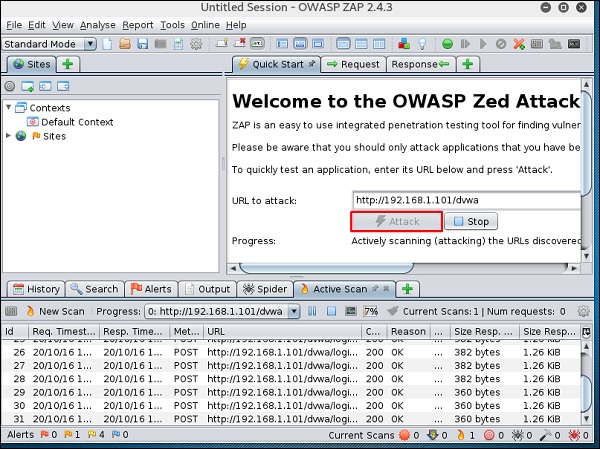

Pasul 4 – Introduceți URL-ul web de testare la „URL to attack” → faceți clic pe „Attack”.

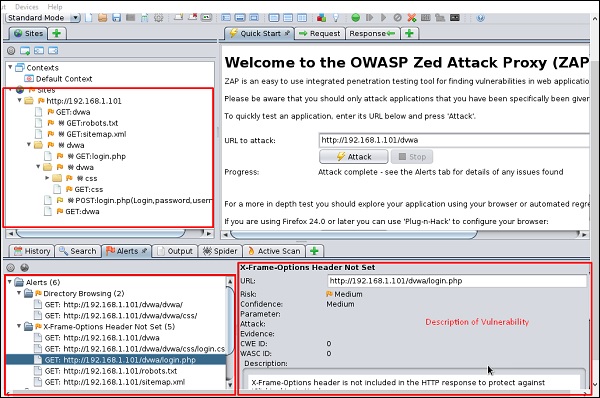

După ce scanarea este finalizată, în panoul din stânga sus veți vedea toate site-urile scanate.

În panoul din stânga „Alerts”, veți vedea toate constatările împreună cu descrierea.

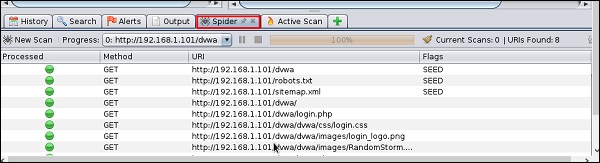

Pasul 5 – Faceți clic pe „Spider” și veți vedea toate link-urile scanate.

Utilizarea instrumentelor de baze de date

sqlmap

sqlmap este un instrument de testare a penetrării open source care automatizează procesul de detectare și exploatare a defectelor de injecție SQL și de preluare a serverelor de baze de date. Vine cu un motor de detecție puternic, multe caracteristici de nișă pentru testerul de penetrare de ultimă generație și o gamă largă de comutări care durează de la amprentarea bazei de date, peste preluarea de date din baza de date, până la accesarea sistemului de fișiere subiacente și executarea de comenzi pe sistemul de operare prin conexiuni în afara benzii.

Să învățăm cum să folosim sqlmap.

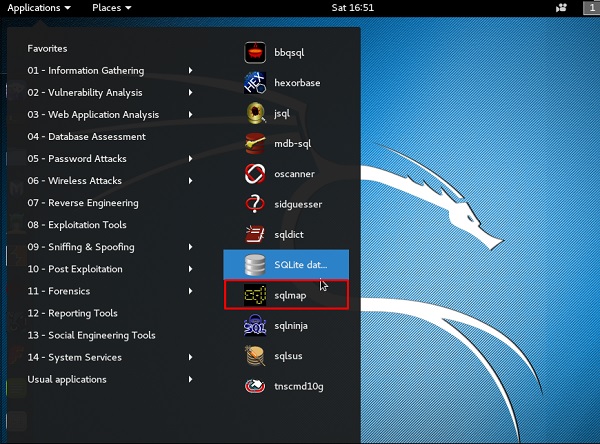

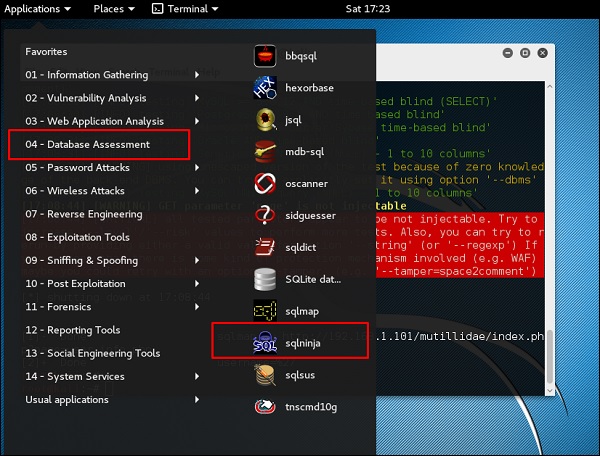

Pasul 1 – Pentru a deschide sqlmap, mergeți la Applications → 04-Database Assessment → sqlmap.

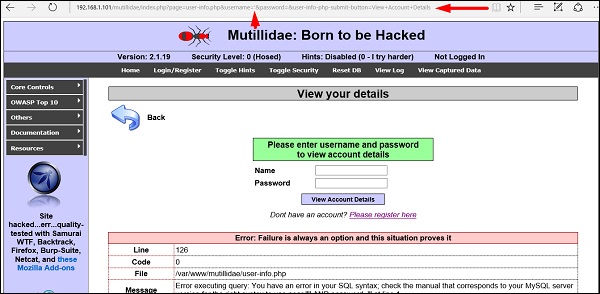

Pagina web care are parametrii vulnerabili la SQL Injection este metasplotabila.

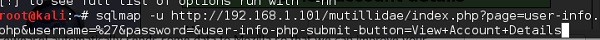

Pasul 2 – Pentru a începe testarea injecției sql, tastați „sqlmap – u URL-ul victimei”

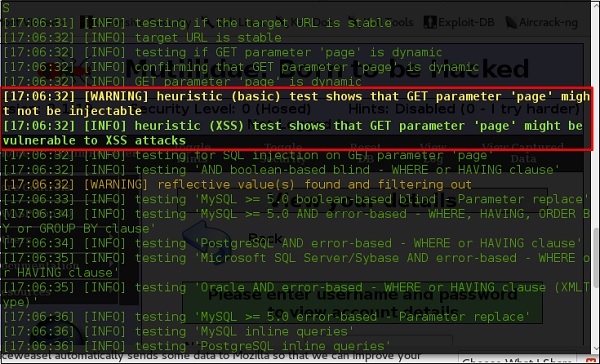

Pasul 3 – Din rezultate, veți vedea că unele variabile sunt vulnerabile.

sqlninja

sqlninja este o injecție SQL Injection pe Microsoft SQL Server pentru un acces complet la GUI. sqlninja este un instrument destinat să exploateze vulnerabilitățile SQL Injection pe o aplicație web care utilizează Microsoft SQL Server ca back-end. Informații complete cu privire la acest instrument pot fi găsite pe http://sqlninja.sourceforge.net/

Pasul 1 – Pentru a deschide sqlninja, accesați Applications → 04-Database Assesment → sqlninja.

CMS Scanning Tools

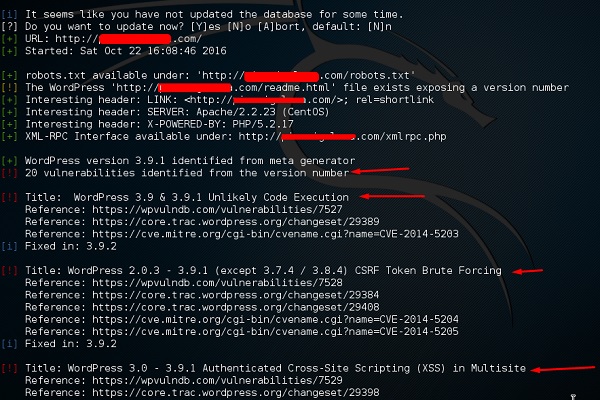

WPScan

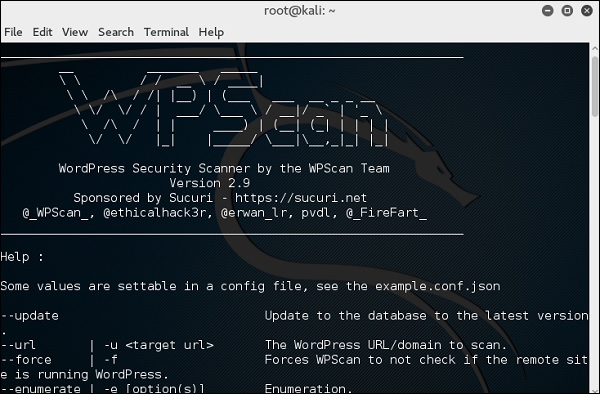

WPScan este un scanner de vulnerabilități WordPress de tip black box care poate fi folosit pentru a scana instalațiile WordPress de la distanță pentru a găsi probleme de securitate.

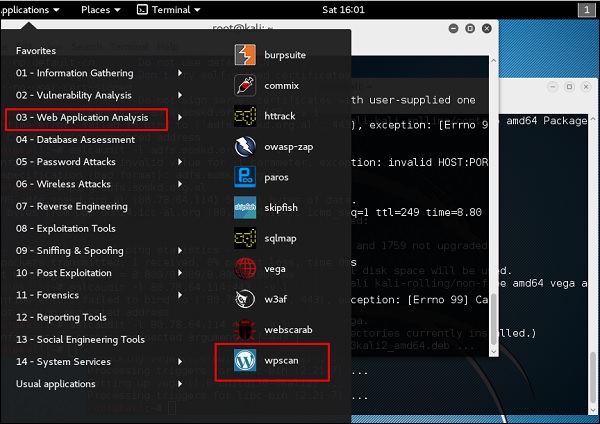

Pasul 1 – Pentru a deschide WPscan, mergeți la Applications → 03-Web Application Analysis → „wpscan”.

Se afișează următoarea captură de ecran.

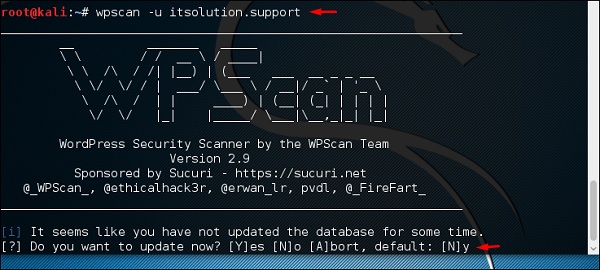

Pasul 2 – Pentru a scana un site web pentru vulnerabilități, tastați „wpscan -u URL of webpage”.

Dacă scanerul nu este actualizat, vă va cere să îl actualizați. Vă voi recomanda să o faceți.

După ce începe scanarea, veți vedea constatările. În următoarea captură de ecran, vulnerabilitățile sunt indicate de o săgeată roșie.

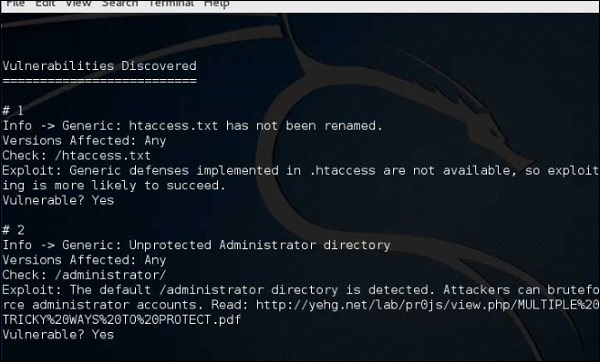

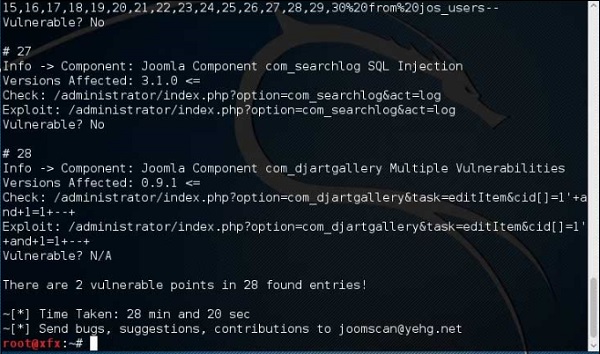

Joomscan

Joomla este probabil cel mai utilizat CMS din lume datorită flexibilității sale. Pentru acest CMS, este un scanner Joomla. Acesta va ajuta dezvoltatorii și maeștrii web să ajute la identificarea posibilelor puncte slabe de securitate pe site-urile lor Joomla implementate.

Pasul 1 – Pentru a-l deschide, trebuie doar să faceți clic pe panoul din stânga la terminal, apoi „joomscan – parameter”.

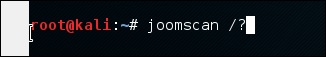

Pasul 2 – Pentru a obține ajutor pentru utilizare tastați „joomscan /?”

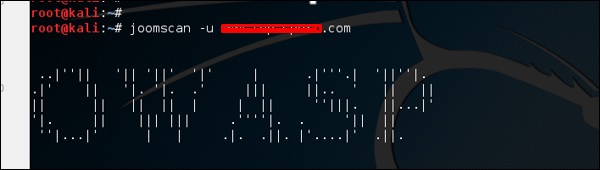

Pasul 3 – Pentru a începe scanarea, tastați ” joomscan -u URL-ul victimei”.

Rezultatele vor fi afișate așa cum se arată în următoarea captură de ecran.

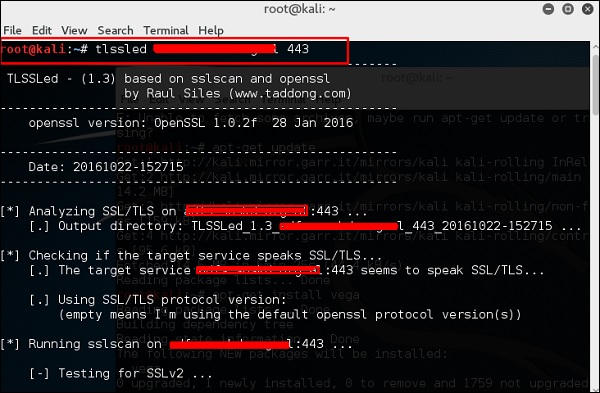

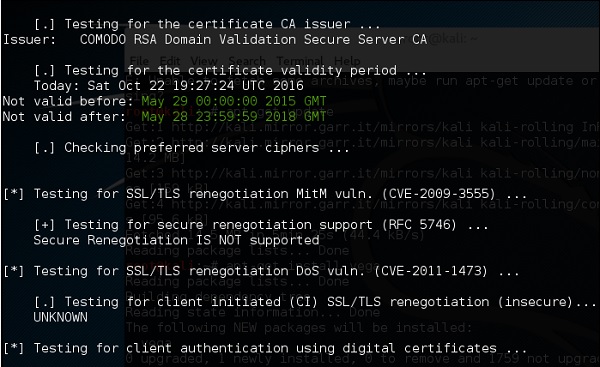

SSL Scanning Tools

TLSSLed este un script shell Linux utilizat pentru a evalua securitatea unei implementări de server web SSL/TLS (HTTPS) țintă. Se bazează pe sslscan, un scaner SSL/TLS minuțios care se bazează pe biblioteca openssl, și pe instrumentul de linie de comandă „openssl s_client”.

Testele actuale includ verificarea dacă ținta suportă protocolul SSLv2, cifrul NULL, cifrele slabe în funcție de lungimea cheii lor (40 sau 56 de biți), disponibilitatea cifrelor puternice (cum ar fi AES), dacă certificatul digital este semnat MD5 și capacitățile actuale de renegociere SSL/TLS.

Pentru a începe testarea, deschideți un terminal și tastați „tlssled URL port”. Acesta va începe să testeze certificatul pentru a găsi date.

Puteți vedea din constatare că certificatul este valabil până în 2018, așa cum se arată în verde în următoarea captură de ecran.

w3af

w3af este un Web Application Attack and Audit Framework care are ca scop identificarea și exploatarea tuturor vulnerabilităților aplicațiilor web. Acest pachet oferă o interfață grafică de utilizator (GUI) pentru acest cadru. Dacă doriți o aplicație doar în linie de comandă, instalați w3af-console.

Cadrul a fost numit „metasploit pentru web”, dar de fapt este mult mai mult, deoarece descoperă, de asemenea, vulnerabilitățile aplicațiilor web folosind tehnici de scanare black-box. Nucleul w3af și plugin-urile sale sunt scrise integral în Python. Proiectul are mai mult de 130 de plugin-uri, care identifică și exploatează injecții SQL, cross-site scripting (XSS), incluziune de fișiere de la distanță și multe altele.

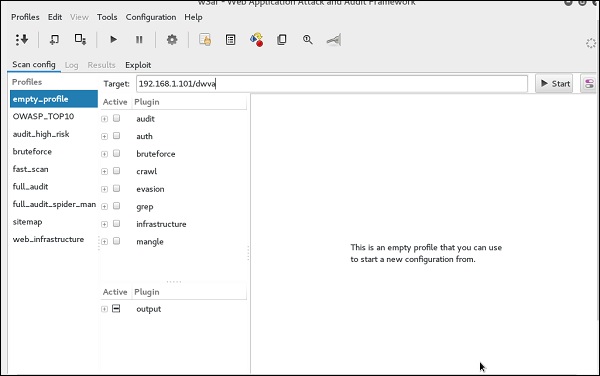

Pasul 1 – Pentru a-l deschide, mergeți la Applications → 03-Web Application Analysis → Faceți clic pe w3af.

Pasul 2 – La „Target” introduceți URL-ul victimei care în acest caz va fi adresa web metasploitable.

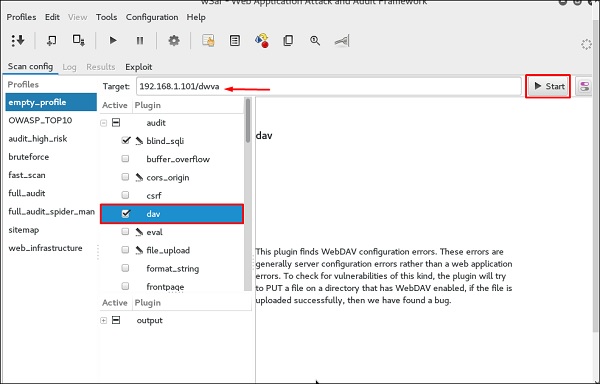

Pasul 3 – Selectați profilul → Faceți clic pe „Start”.

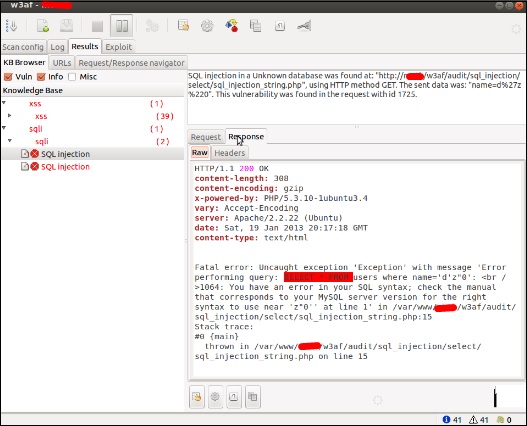

Pasul 4 – Mergeți la „Results” și puteți vedea constatarea cu detalii.

.

Lasă un răspuns