Typy firewalli

On 26 listopada, 2021 by adminIstnieją głównie trzy rodzaje firewalli, takie jak firewalle programowe, firewalle sprzętowe, lub oba, w zależności od ich struktury. Każdy typ zapory ma inną funkcjonalność, ale ten sam cel. Jednak najlepszą praktyką jest posiadanie obu, aby osiągnąć maksymalną możliwą ochronę.

Firewall sprzętowy jest fizycznym urządzeniem, które dołącza się między siecią komputerową a bramą. Na przykład – router szerokopasmowy. Firewall sprzętowy jest czasami określany jako Appliance Firewall. Z drugiej strony, firewall programowy jest prostym programem instalowanym na komputerze, który działa poprzez numery portów i inne zainstalowane oprogramowanie. Ten typ firewalla jest również nazywany Host Firewall.

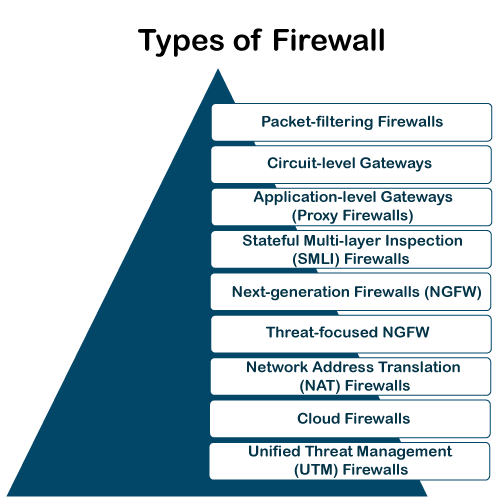

Poza tym, istnieje wiele innych typów firewalli w zależności od ich funkcji i poziomu bezpieczeństwa, które zapewniają. Poniżej przedstawiono rodzaje technik firewall, które mogą być realizowane jako oprogramowanie lub sprzęt:

- Packet-filtering Firewalls

- Circuit-level Gateways

- Application-level Gateways (Proxy Firewalls)

- Stateful Multi-layer Inspection (SMLI) Firewalls

- Next-generation Firewalls (NGFW)

- Threat-skoncentrowane NGFW

- Network Address Translation (NAT) Firewalls

- Cloud Firewalls

- Unified Threat Management (UTM) Firewalls

Packet-filtering Firewalls

Filtrująca pakiety zapora to najbardziej podstawowy typ zapory. Działa on jak program zarządzający, który monitoruje ruch sieciowy i filtruje przychodzące pakiety w oparciu o skonfigurowane reguły bezpieczeństwa. Zapory te są zaprojektowane tak, aby blokować protokoły IP ruchu sieciowego, adres IP i numer portu, jeśli pakiet danych nie pasuje do ustalonego zestawu reguł.

Pomimo, że zapory filtrujące pakiety mogą być uważane za szybkie rozwiązanie bez wielu wymagań dotyczących zasobów, mają one również pewne ograniczenia. Ponieważ tego typu zapory nie zapobiegają atakom internetowym, nie są najbezpieczniejsze.

Bramy na poziomie obwodu

Bramy na poziomie obwodu to kolejny uproszczony typ zapory, który można łatwo skonfigurować w celu zezwalania lub blokowania ruchu bez zużywania znacznych zasobów obliczeniowych. Tego typu zapory działają zazwyczaj na poziomie sesji modelu OSI, weryfikując połączenia i sesje TCP (Transmission Control Protocol). Bramki na poziomie obwodu są zaprojektowane w celu zapewnienia, że ustanowione sesje są chronione.

Typowo, zapory na poziomie obwodu są wdrażane jako oprogramowanie zabezpieczające lub wcześniej istniejące zapory. Podobnie jak firewalle filtrujące pakiety, te firewalle nie sprawdzają rzeczywistych danych, choć kontrolują informacje o transakcjach. Dlatego jeśli dane zawierają złośliwe oprogramowanie, ale są zgodne z prawidłowym połączeniem TCP, przejdą przez bramę. Dlatego bramy na poziomie obwodu nie są uważane za wystarczająco bezpieczne, aby chronić nasze systemy.

Bramy na poziomie aplikacji (Proxy Firewalls)

Proxy firewalls działają w warstwie aplikacji jako urządzenie pośrednie do filtrowania ruchu przychodzącego między dwoma systemami końcowymi (np. systemami sieciowymi i komunikacyjnymi). Dlatego te zapory są nazywane „bramami na poziomie aplikacji”.

W przeciwieństwie do podstawowych zapór, te zapory przekazują żądania od klientów udających oryginalnych klientów na serwerze internetowym. Chroni to tożsamość klienta i inne podejrzane informacje, utrzymując sieć bezpieczną przed potencjalnymi atakami. Po nawiązaniu połączenia, proxy firewall sprawdza pakiety danych przychodzące ze źródła. Jeśli zawartość przychodzącego pakietu danych jest chroniona, firewall proxy przesyła go do klienta. Takie podejście tworzy dodatkową warstwę zabezpieczeń między klientem a wieloma różnymi źródłami w sieci.

Stateful Multi-layer Inspection (SMLI) Firewalls

Stateful multi-layer inspection firewalls zawierają zarówno technologię inspekcji pakietów, jak i weryfikację TCP handshake, dzięki czemu zapory SMLI przewyższają zapory filtrujące pakiety lub bramy na poziomie obwodu. Dodatkowo, tego typu zapory śledzą stan nawiązanych połączeń.

W prostych słowach, kiedy użytkownik nawiązuje połączenie i żąda danych, zapora SMLI tworzy bazę danych (tabelę stanu). Baza danych jest używana do przechowywania informacji o sesji, takich jak źródłowy adres IP, numer portu, docelowy adres IP, numer portu docelowego itp. Informacje o połączeniu są przechowywane dla każdej sesji w tabeli stanu. Wykorzystując technologię stateful inspection, zapory te tworzą reguły bezpieczeństwa w celu dopuszczenia przewidywanego ruchu.

W większości przypadków zapory SMLI są implementowane jako dodatkowe poziomy zabezpieczeń. Tego typu zapory implementują więcej kontroli i są uważane za bardziej bezpieczne niż zapory bezstanowe. Dlatego też stateful packet inspection jest implementowana wraz z wieloma innymi zaporami sieciowymi, aby śledzić statystyki dla całego ruchu wewnętrznego. Takie działanie zwiększa obciążenie i wywiera większy nacisk na zasoby obliczeniowe. Może to powodować wolniejszy transfer pakietów danych niż w przypadku innych rozwiązań.

Pożary nowej generacji (NGFW)

Wiele najnowszych zapór sieciowych jest zwykle określanych jako „zapory nowej generacji”. Nie ma jednak konkretnej definicji dla zapór sieciowych następnej generacji. Ten typ zapory jest zwykle definiowany jako urządzenie zabezpieczające łączące w sobie cechy i funkcjonalności innych zapór. Zapory te obejmują głęboką inspekcję pakietów (DPI), inspekcję pakietów na poziomie powierzchni, testowanie uścisku TCP itp.

NGFW obejmuje wyższe poziomy bezpieczeństwa niż zapory z filtrowaniem pakietów i zapory z inspekcją stanów. W przeciwieństwie do tradycyjnych firewalli, NGFW monitoruje całą transakcję danych, w tym nagłówki pakietów, zawartość pakietów i źródła. Zapory NGFW są zaprojektowane w taki sposób, aby mogły zapobiegać bardziej wyrafinowanym i ewoluującym zagrożeniom bezpieczeństwa, takim jak ataki złośliwego oprogramowania, zagrożenia zewnętrzne i zaawansowane włamania.

Zagrożenia skoncentrowane na NGFW

Zagrożenia skoncentrowane na NGFW zawierają wszystkie cechy tradycyjnych zapór NGFW. Dodatkowo zapewniają również zaawansowane wykrywanie zagrożeń i remediację. Tego typu zapory są w stanie szybko reagować na ataki. Dzięki inteligentnej automatyzacji zabezpieczeń, NGFW skoncentrowane na zagrożeniach ustalają reguły i polityki bezpieczeństwa, dodatkowo zwiększając bezpieczeństwo całego systemu obronnego.

W dodatku, te firewalle używają retrospektywnych systemów bezpieczeństwa do ciągłego monitorowania podejrzanych działań. Analizują one zachowanie każdej aktywności nawet po wstępnej inspekcji. Dzięki tej funkcjonalności, threat-focus NGFW drastycznie redukuje całkowity czas od wykrycia zagrożenia do jego usunięcia.

Network Address Translation (NAT) Firewalls

Network address translation or NAT firewalls are primarily designed to access Internet traffic and block all unwanted connections. Tego typu zapory zwykle ukrywają adresy IP naszych urządzeń, czyniąc je bezpiecznymi przed napastnikami.

Gdy wiele urządzeń jest używanych do łączenia się z Internetem, zapory NAT tworzą unikalny adres IP i ukrywają adresy IP poszczególnych urządzeń. W rezultacie, dla wszystkich urządzeń używany jest jeden adres IP. W ten sposób zapory NAT zabezpieczają niezależne adresy sieciowe przed napastnikami skanującymi sieć w poszukiwaniu adresów IP. Skutkuje to zwiększoną ochroną przed podejrzanymi działaniami i atakami.

Ogólnie rzecz biorąc, zapory sieciowe NAT działają podobnie do zapór sieciowych proxy. Podobnie jak zapory proxy, zapory NAT działają również jako urządzenia pośrednie między grupą komputerów a ruchem zewnętrznym.

Zapory w chmurze

Gdy zapora jest zaprojektowana z wykorzystaniem rozwiązania chmurowego, jest znana jako zapora w chmurze lub FaaS (firewall-as-service). Zapory w chmurze są zazwyczaj utrzymywane i uruchamiane w Internecie przez dostawców zewnętrznych. Ten typ zapory jest uważany za podobny do zapory proxy. Powodem tego jest wykorzystanie firewalli w chmurze jako serwerów proxy. Są one jednak konfigurowane w oparciu o wymagania.

Najważniejszą zaletą zapór w chmurze jest skalowalność. Ponieważ zapory w chmurze nie mają fizycznych zasobów, można je łatwo skalować w zależności od zapotrzebowania organizacji lub obciążenia ruchu. Jeśli zapotrzebowanie wzrośnie, można dodać dodatkową pojemność do serwera w chmurze, aby odfiltrować dodatkowe obciążenie ruchu. Większość organizacji używa zapór sieciowych w chmurze do zabezpieczenia swoich sieci wewnętrznych lub całej infrastruktury chmury.

Unified Threat Management (UTM) Firewalls

Unified Threat Management (UTM) Firewalls to specjalny typ urządzenia, które zawiera funkcje zapory sieciowej z inspekcją stanów (stateful inspection firewall) z obsługą antywirusa i zapobiegania włamaniom. Takie zapory są zaprojektowane tak, aby zapewnić prostotę i łatwość użycia. Te zapory mogą również dodawać wiele innych usług, takich jak zarządzanie chmurą itp.

Która architektura zapory jest najlepsza?

Jeśli chodzi o wybór najlepszej architektury zapory, nie ma potrzeby, aby być jednoznacznym. Zawsze lepiej jest użyć kombinacji różnych firewalli, aby dodać wiele warstw ochrony. Na przykład, można wdrożyć sprzęt lub cloud firewall na obrzeżach sieci, a następnie dalej dodać indywidualne oprogramowanie firewall z każdym sieci asset.

Poza tym, wybór zazwyczaj zależy od wymagań każdej organizacji. Jednakże, następujące czynniki mogą być brane pod uwagę dla właściwego wyboru zapory:

Rozmiar organizacji

Jeśli organizacja jest duża i utrzymuje dużą sieć wewnętrzną, lepiej jest wdrożyć taką architekturę zapory, która może monitorować całą sieć wewnętrzną.

Dostępność zasobów

Jeśli organizacja ma zasoby i może sobie pozwolić na oddzielną zaporę dla każdego kawałka sprzętu, jest to dobra opcja. Poza tym, zapora sieciowa w chmurze może być kolejnym czynnikiem do rozważenia.

Wymaganie wielopoziomowej ochrony

Liczba i typ zapór sieciowych zazwyczaj zależą od środków bezpieczeństwa, których wymaga sieć wewnętrzna. Oznacza to, że jeśli organizacja utrzymuje wrażliwe dane, to lepiej jest wdrożyć wielopoziomową ochronę zapór. Zapewni to bezpieczeństwo danych przed hakerami.

.

Dodaj komentarz