Kali Linux – Testy penetracyjne witryn internetowych

On 4 grudnia, 2021 by adminW tym rozdziale dowiemy się o testach penetracyjnych witryn internetowych oferowanych przez Kali Linux.

Użytkowanie Vegi

Vega jest darmowym i otwartym skanerem i platformą testową do sprawdzania bezpieczeństwa aplikacji internetowych. Vega pomaga znaleźć i zwalidować błędy SQL Injection, Cross-Site Scripting (XSS), nieumyślnie ujawnione informacje wrażliwe i inne luki. Jest napisany w Javie, oparty na GUI i działa w systemach Linux, OS X i Windows.

Vega zawiera automatyczny skaner do szybkich testów oraz przechwytujący proxy do taktycznej inspekcji. Vega może być rozszerzana za pomocą potężnego API w języku sieci: JavaScript. Oficjalna strona internetowa to https://subgraph.com/vega/

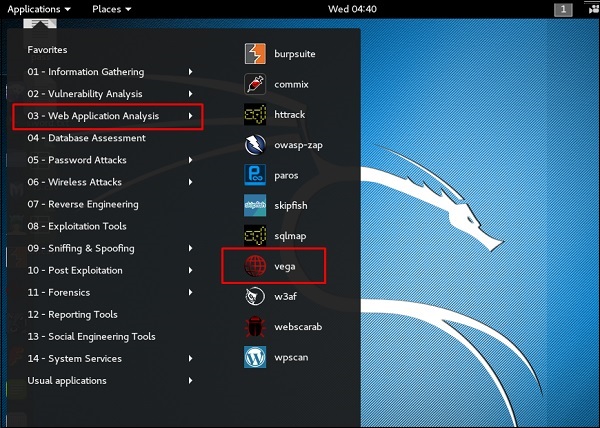

Krok 1 – Aby otworzyć Vegę, przejdź do Applications → 03-Web Application Analysis → Vega

Krok 2 – Jeśli nie widzisz aplikacji w ścieżce, wpisz następujące polecenie.

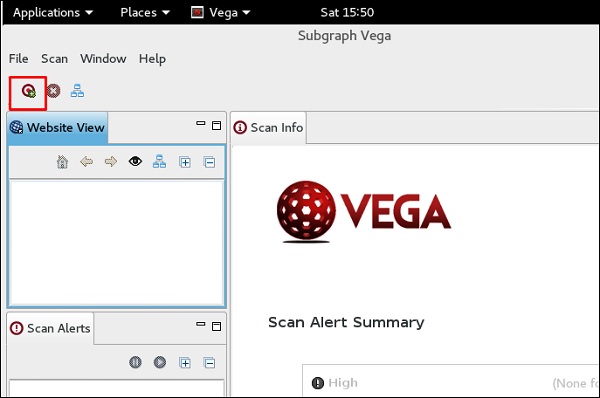

Krok 3 – Aby rozpocząć skanowanie, kliknij znak „+”.

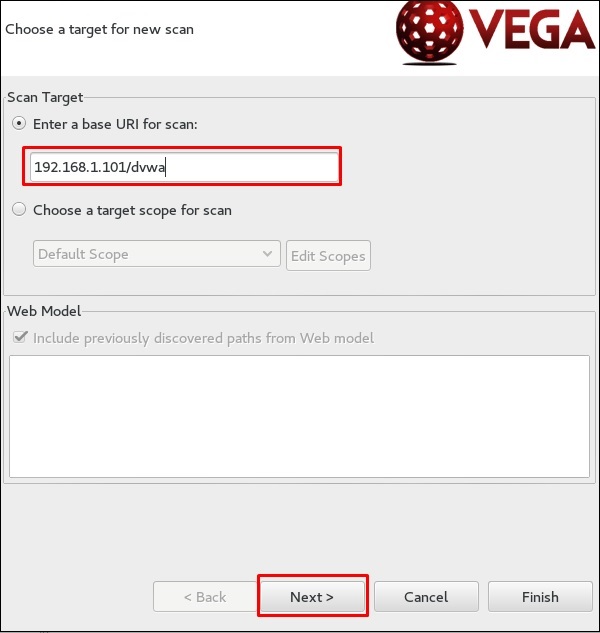

Krok 4 – Wpisz adres URL strony, która ma zostać przeskanowana. W tym przypadku jest to maszyna metasploitowa → kliknij „Next”.

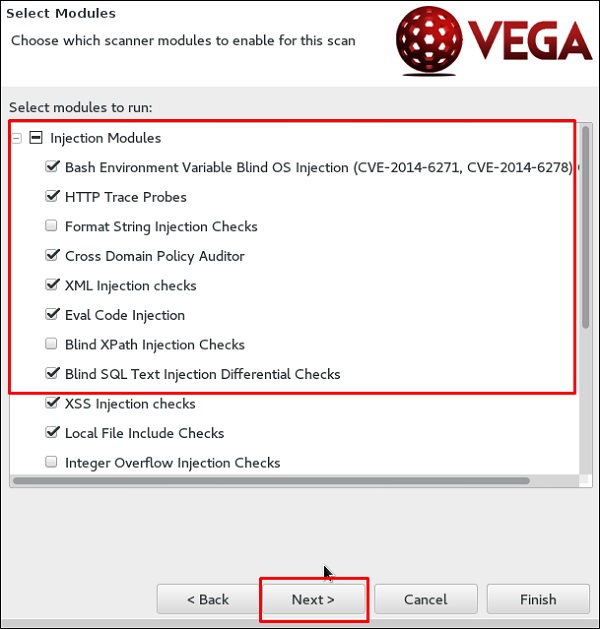

Krok 5 – Zaznacz wszystkie pola modułów, które mają być kontrolowane. Następnie kliknij „Next”.

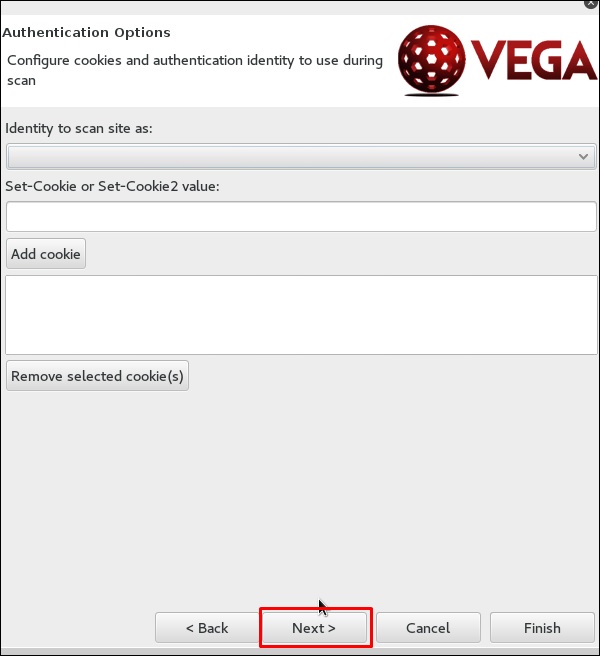

Krok 6 – Kliknij „Next” ponownie na poniższym zrzucie ekranu.

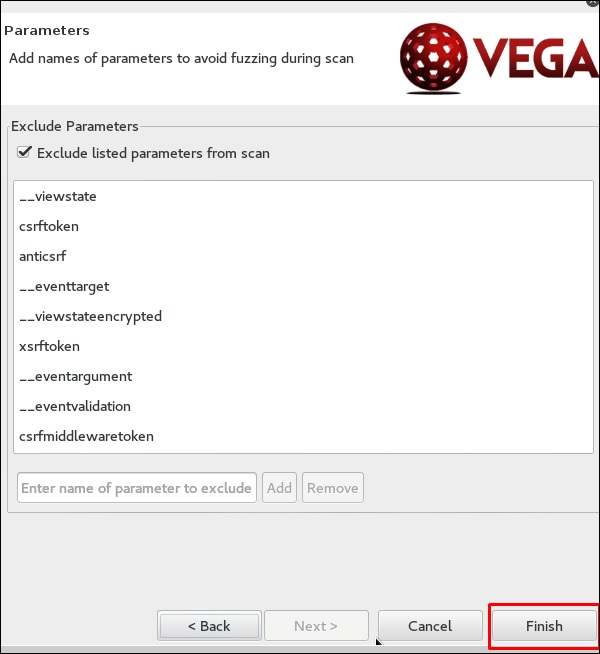

Krok 7 – Kliknij „Finish”.

Krok 8 – Jeśli pojawi się następująca tabela, kliknij „Yes”.

Skanowanie będzie kontynuowane, jak pokazano na poniższym zrzucie ekranu.

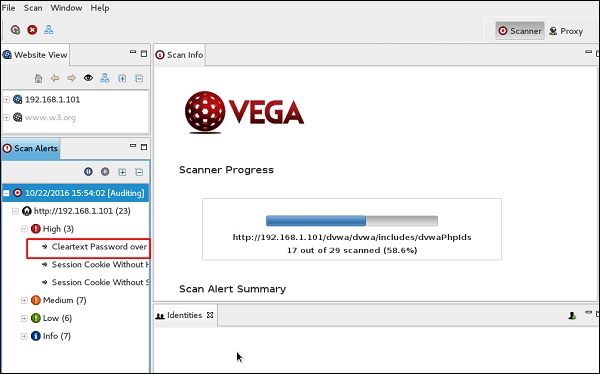

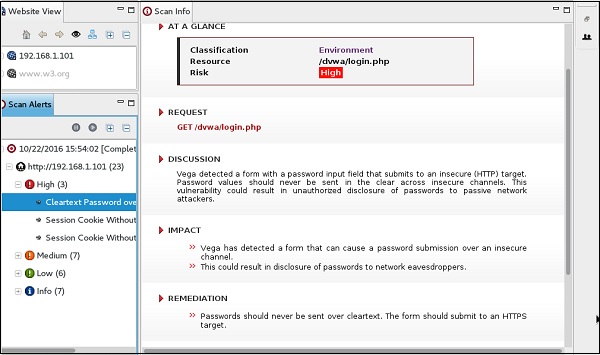

Krok 9 – Po zakończeniu skanowania, w lewym dolnym panelu można zobaczyć wszystkie wyniki, które są skategoryzowane według ciężkości. Jeśli go klikniesz, zobaczysz wszystkie szczegóły dotyczące luk w prawym panelu, takie jak „Żądanie”, „Dyskusja”, „Wpływ” i „Naprawa”.

ZapProxy

ZAP-OWASP Zed Attack Proxy jest łatwym w użyciu zintegrowanym narzędziem do testów penetracyjnych, służącym do znajdowania luk w aplikacjach internetowych. Jest to interfejs Java.

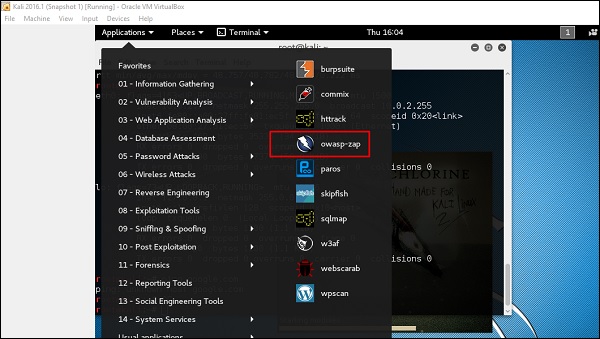

Krok 1 – Aby otworzyć ZapProxy, przejdź do Applications → 03-Web Application Analysis → owaspzap.

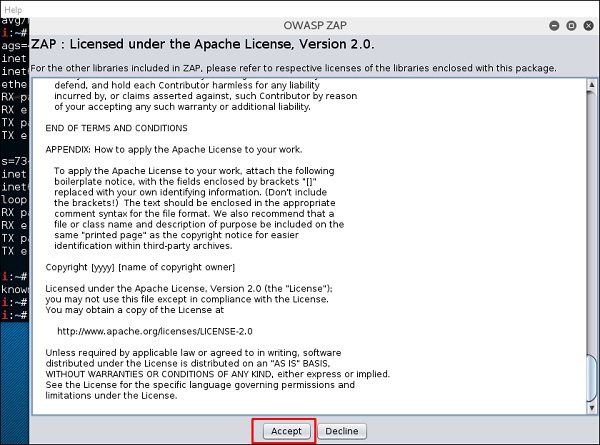

Krok 2 – Kliknij „Accept”.

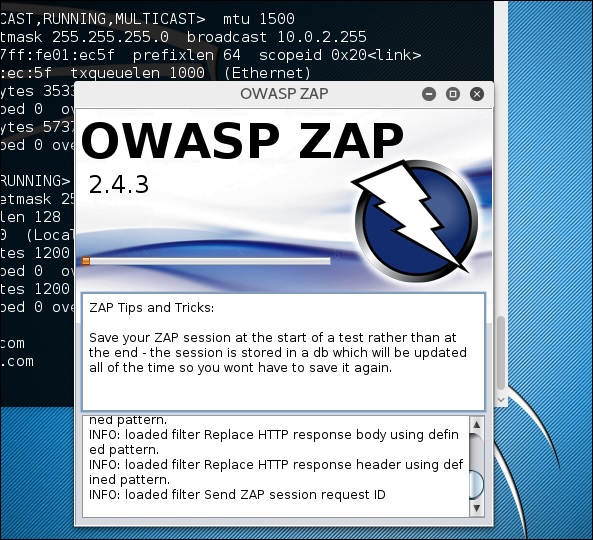

ZAP zacznie się ładować.

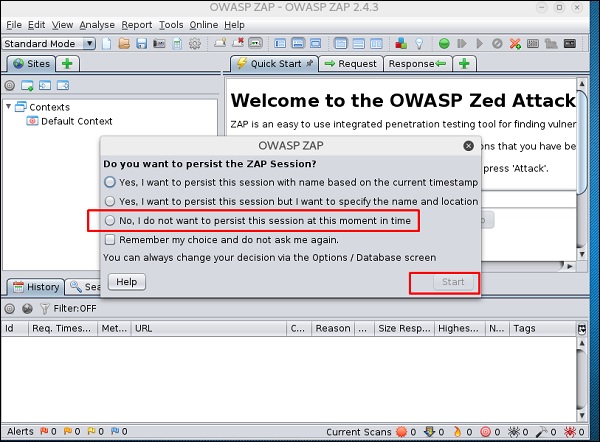

Krok 3 – Wybierz jedną z opcji, jak pokazano na poniższym zrzucie ekranu i kliknij „Start”.

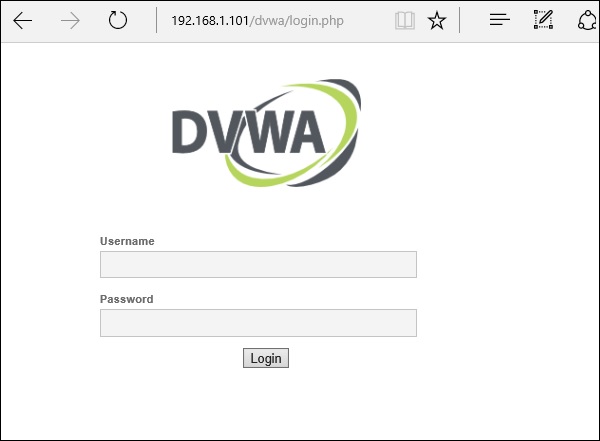

Następująca strona jest metasploitowana z IP :192.168.1.101

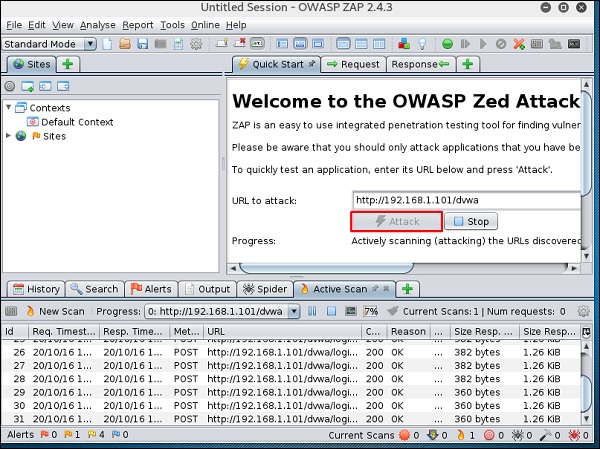

Krok 4 – Wpisz URL testowanej strony w „URL to attack” → kliknij „Attack”.

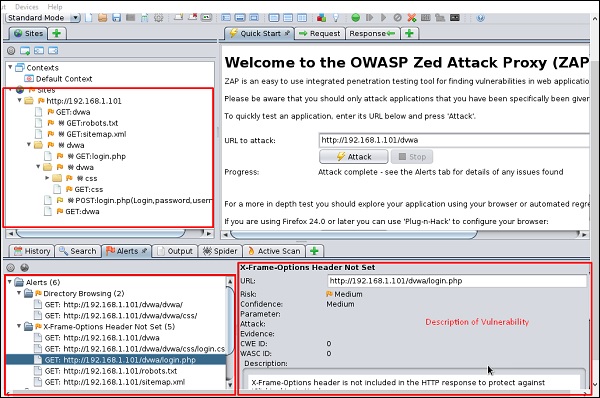

Po zakończeniu skanowania, w lewym górnym panelu zobaczysz wszystkie wyszukane witryny.

W lewym panelu „Alerty”, zobaczysz wszystkie znaleziska wraz z opisem.

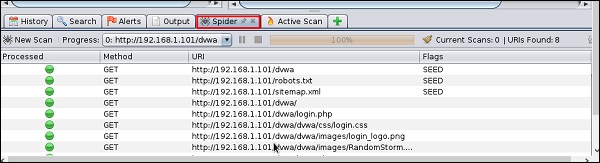

Krok 5 – Kliknij „Spider” i zobaczysz wszystkie zeskanowane linki.

Użycie narzędzi bazodanowych

sqlmap

sqlmap jest narzędziem open source do testów penetracyjnych, które automatyzuje proces wykrywania i wykorzystywania błędów SQL injection oraz przejmowania kontroli nad serwerami baz danych. Wyposażony jest w potężny silnik wykrywania, wiele niszowych funkcji dla testerów penetracyjnych oraz szeroki zakres przełączników, począwszy od fingerprintingu bazy danych, poprzez pobieranie danych z bazy, aż po dostęp do bazowego systemu plików i wykonywanie poleceń w systemie operacyjnym poprzez połączenia out-of-band.

Dowiedz się, jak używać sqlmap.

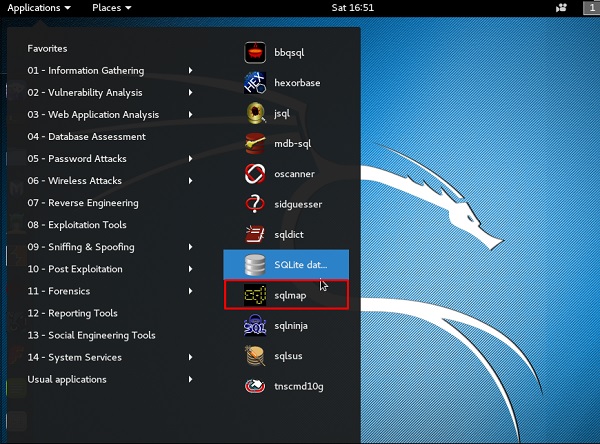

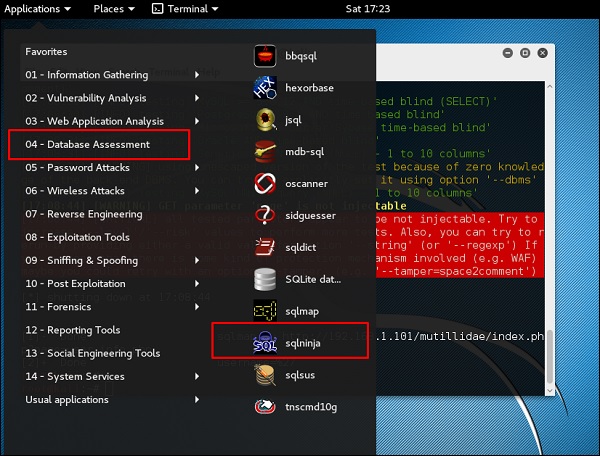

Krok 1 – Aby otworzyć sqlmap, przejdź do Applications → 04-Database Assessment → sqlmap.

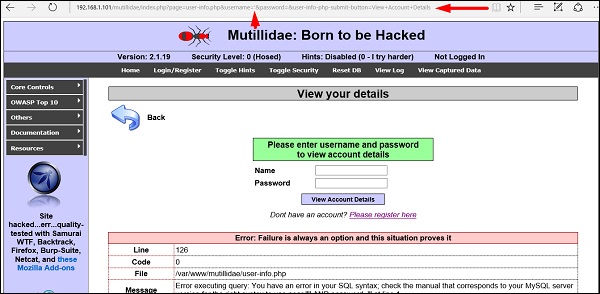

Strona internetowa posiadająca parametry podatne na SQL Injection jest metasploitowana.

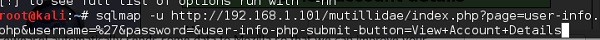

Krok 2 – Aby rozpocząć testowanie sql injection, wpisz „sqlmap – u URL of victim”

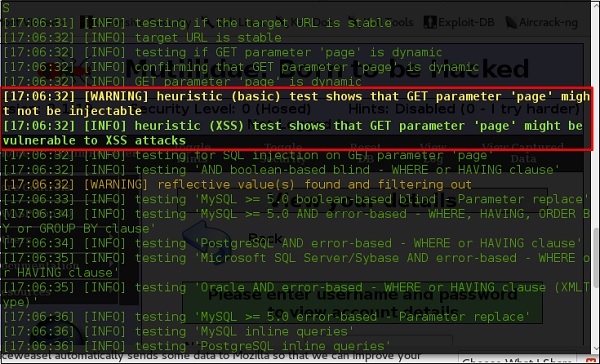

Krok 3 – Z wyników zobaczysz, że niektóre zmienne są podatne.

sqlninja

sqlninja jest narzędziem SQL Injection na Microsoft SQL Server w celu uzyskania pełnego dostępu do GUI. sqlninja jest narzędziem przeznaczonym do wykorzystywania luk SQL Injection w aplikacjach internetowych, które wykorzystują Microsoft SQL Server jako swój back-end. Pełne informacje dotyczące tego narzędzia można znaleźć na stronie http://sqlninja.sourceforge.net/

Krok 1 – Aby otworzyć sqlninja przejdź do Applications → 04-Database Assesment → sqlninja.

Narzędzia do skanowania systemów CMS

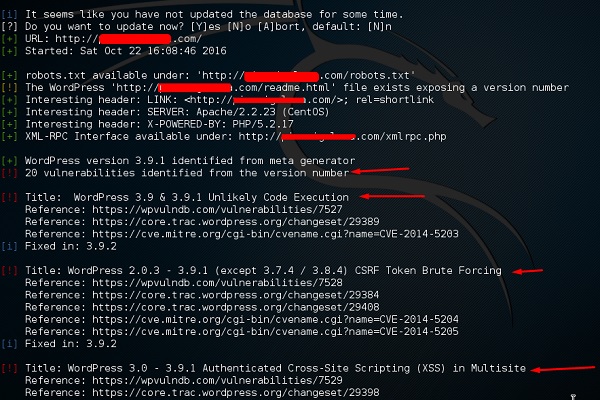

WPScan

WPScan to skaner luk w zabezpieczeniach WordPressa, który może być używany do skanowania zdalnych instalacji WordPressa w celu znalezienia problemów z bezpieczeństwem.

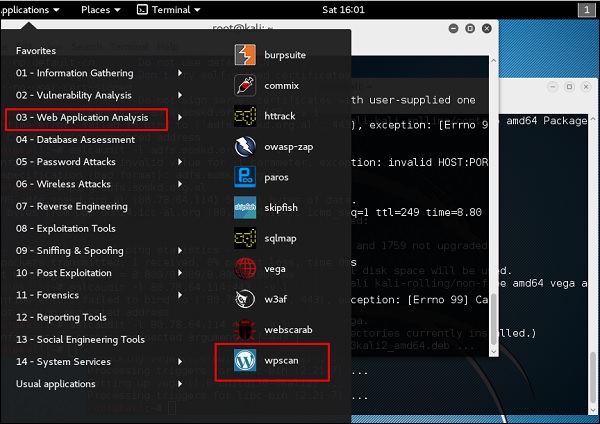

Krok 1 – Aby otworzyć WPscan przejdź do Applications → 03-Web Application Analysis → „wpscan”.

Wystarczy poniższy zrzut ekranu.

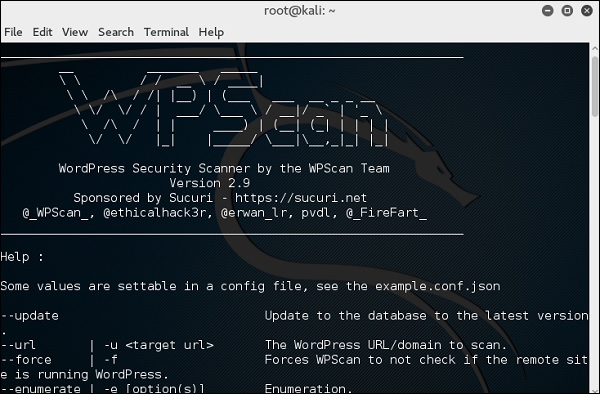

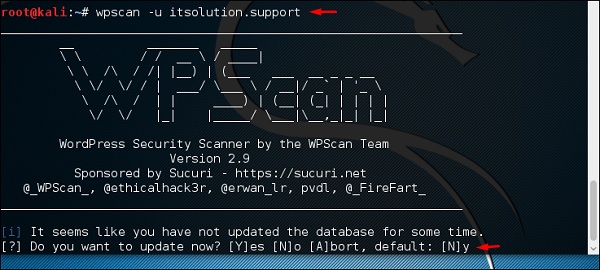

Krok 2 – Aby przeskanować stronę internetową w poszukiwaniu luk, wpisz „wpscan -u URL of webpage”.

Jeśli skaner nie jest zaktualizowany, poprosi o aktualizację. Zalecam, aby to zrobić.

Po rozpoczęciu skanowania zobaczysz wyniki. Na poniższym zrzucie ekranu, podatności są oznaczone czerwoną strzałką.

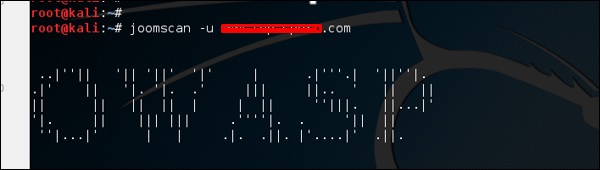

Joomscan

Joomla jest prawdopodobnie najczęściej używanym CMS tam ze względu na jego elastyczność. Dla tego CMS, to jest skaner Joomla. To pomoże twórców stron internetowych i webmasterów, aby pomóc zidentyfikować możliwe słabe punkty bezpieczeństwa na ich wdrożonych witryn Joomla.

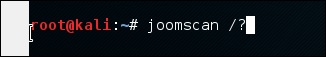

Krok 1 – Aby go otworzyć, wystarczy kliknąć lewym panelu w terminalu, a następnie „joomscan – parametr”.

Krok 2 – Aby uzyskać pomoc dla użytkowania wpisz „joomscan /?”

Krok 3 – Aby rozpocząć skanowanie, wpisz ” joomscan -u URL ofiary”.

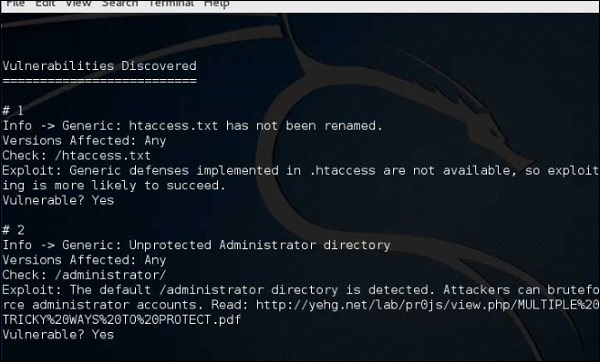

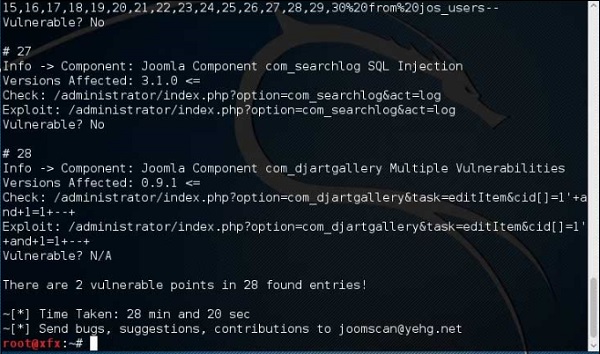

Wyniki zostaną wyświetlone, jak pokazano na poniższym zrzucie ekranu.

Narzędzia do skanowania SSL

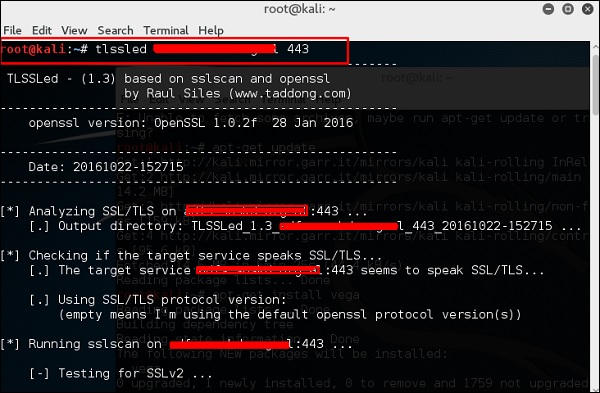

TLSSLed jest skryptem powłoki Linuksa używanym do oceny bezpieczeństwa docelowej implementacji serwera WWW SSL/TLS (HTTPS). Jest on oparty na sslscan, dokładnym skanerze SSL/TLS, który bazuje na bibliotece openssl, oraz na narzędziu wiersza poleceń „openssl s_client”.

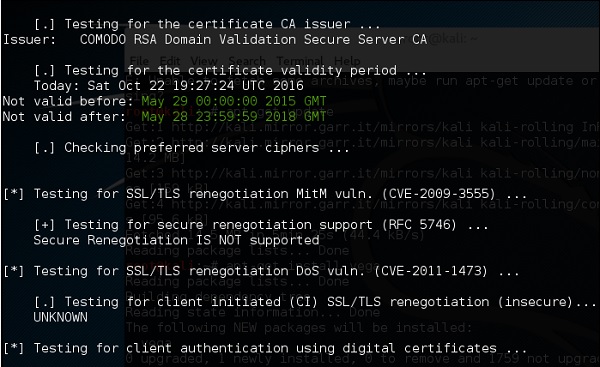

Obecne testy obejmują sprawdzenie, czy cel obsługuje protokół SSLv2, szyfr NULL, słabe szyfry na podstawie długości klucza (40 lub 56 bitów), dostępność silnych szyfrów (takich jak AES), czy certyfikat cyfrowy jest podpisany MD5 i aktualne możliwości renegocjacji SSL/TLS.

Aby rozpocząć testowanie, otwórz terminal i wpisz „tlssled URL port”. Rozpocznie się testowanie certyfikatu w celu znalezienia danych.

Można zobaczyć, że certyfikat jest ważny do 2018 roku, jak pokazano na zielono na poniższym zrzucie ekranu.

w3af

w3af jest Web Application Attack and Audit Framework, który ma na celu identyfikację i wykorzystanie wszystkich luk w aplikacjach internetowych. Pakiet ten dostarcza graficzny interfejs użytkownika (GUI) dla tego frameworka. Jeśli chcesz mieć tylko aplikację działającą z linii poleceń, zainstaluj w3af-console.

W3af został nazwany „metasploitem dla sieci”, ale w rzeczywistości jest czymś więcej, ponieważ odkrywa również luki w aplikacjach internetowych używając technik skanowania black-box. Rdzeń w3af i jego wtyczki są w całości napisane w Pythonie. Projekt posiada ponad 130 wtyczek, które identyfikują i wykorzystują SQL injection, cross-site scripting (XSS), remote file inclusion i inne.

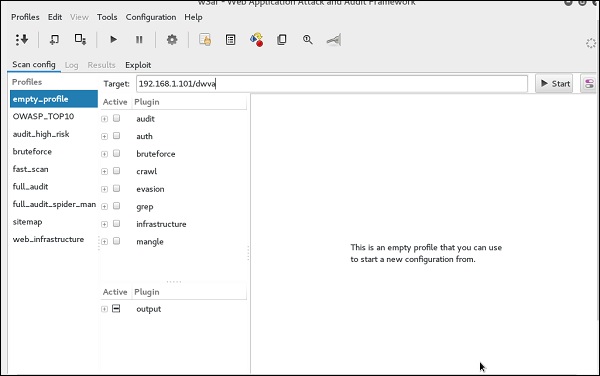

Krok 1 – Aby go otworzyć, przejdź do Applications → 03-Web Application Analysis → Kliknij w3af.

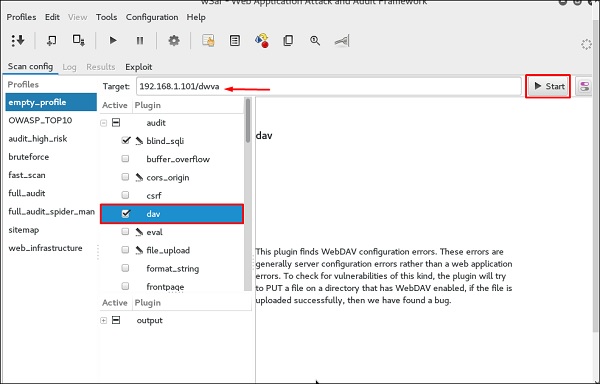

Krok 2 – W polu „Target” wpisz adres URL ofiary, który w tym przypadku będzie adresem metasploitowym.

Krok 3 – Wybierz profil → Kliknij „Start”.

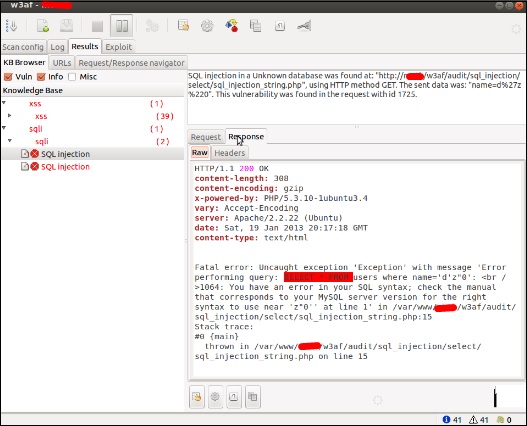

Krok 4 – Przejdź do „Wyniki” i możesz zobaczyć znalezisko wraz ze szczegółami.

.

Dodaj komentarz