Soorten Firewall

On november 26, 2021 by adminEr zijn hoofdzakelijk drie soorten firewalls, zoals software firewalls, hardware firewalls, of beide, afhankelijk van hun structuur. Elk type firewall heeft een andere functionaliteit maar hetzelfde doel. Het is echter het beste om beide te hebben om een zo hoog mogelijke bescherming te bereiken.

Een hardware firewall is een fysiek apparaat dat tussen een computernetwerk en een gateway wordt bevestigd. Bijvoorbeeld een breedband router. Een hardwarematige firewall wordt ook wel een Appliance Firewall genoemd. Een softwarefirewall daarentegen is een eenvoudig programma dat op een computer wordt geïnstalleerd en dat werkt via poortnummers en andere geïnstalleerde software. Dit type firewall wordt ook wel een Host Firewall genoemd.

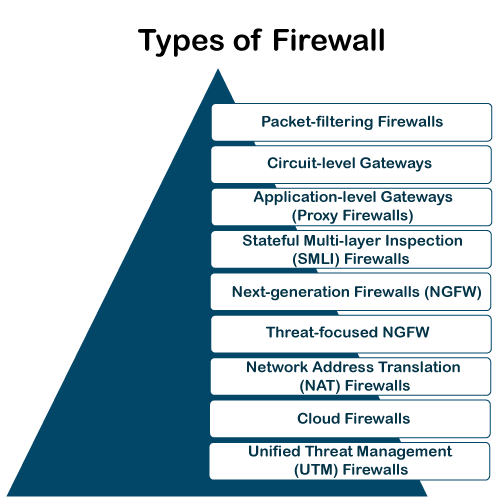

Naast zijn er nog vele andere soorten firewalls, afhankelijk van hun kenmerken en het niveau van beveiliging dat ze bieden. Hieronder volgen typen firewall-technieken die in de vorm van software of hardware kunnen worden uitgevoerd:

- Packet-filtering Firewalls

- Circuit-level Gateways

- Application-level Gateways (Proxy Firewalls)

- Stateful Multi-layer Inspection (SMLI) Firewalls

- Next-generation Firewalls (NGFW)

- Threat-gerichte NGFW

- Network Address Translation (NAT) Firewalls

- Cloud Firewalls

- Unified Threat Management (UTM) Firewalls

Packet-filtering Firewalls

Een packet-filtering firewall is het meest basale type firewall. Het werkt als een beheerprogramma dat het netwerkverkeer controleert en inkomende pakketten filtert op basis van geconfigureerde beveiligingsregels. Deze firewalls zijn ontworpen om netwerkverkeer IP-protocollen, een IP-adres en een poortnummer te blokkeren als een gegevenspakket niet voldoet aan de ingestelde regelset.

Hoewel packet-filtering firewalls kunnen worden beschouwd als een snelle oplossing zonder veel eisen aan de middelen, hebben ze ook enkele beperkingen. Omdat deze typen firewalls webgebaseerde aanvallen niet voorkomen, zijn ze niet de veiligste.

Circuit-level Gateways

Circuit-level gateways zijn een ander vereenvoudigd type firewall dat gemakkelijk kan worden geconfigureerd om verkeer toe te staan of te blokkeren zonder veel rekenkracht te gebruiken. Dit soort firewalls werkt meestal op sessieniveau van het OSI-model door TCP-verbindingen en -sessies (Transmission Control Protocol) te controleren. Gateways op circuitniveau zijn ontworpen om ervoor te zorgen dat de gevestigde sessies worden beschermd.

Typisch worden firewalls op circuitniveau geïmplementeerd als beveiligingssoftware of als reeds bestaande firewalls. Net als pakket-filterende firewalls controleren deze firewalls niet op feitelijke gegevens, maar inspecteren zij informatie over transacties. Als een gegeven dus malware bevat, maar de juiste TCP-verbinding volgt, zal het de gateway passeren. Daarom worden gateways op circuitniveau niet veilig genoeg geacht om onze systemen te beschermen.

Application-level Gateways (Proxy Firewalls)

Proxy firewalls werken op de applicatielaag als een intermediair apparaat om inkomend verkeer tussen twee eindsystemen te filteren (bijv. netwerk- en verkeerssystemen). Daarom worden deze firewalls “gateways op applicatieniveau” genoemd.

In tegenstelling tot basis-firewalls sturen deze firewalls verzoeken door van cliënten die zich voordoen als oorspronkelijke cliënten op de web-server. Dit beschermt de identiteit van de cliënt en andere verdachte informatie, waardoor het netwerk veilig blijft voor mogelijke aanvallen. Zodra de verbinding tot stand is gebracht, inspecteert de proxy-firewall gegevenspakketten die van de bron afkomstig zijn. Als de inhoud van het inkomende gegevenspakket beschermd is, stuurt de proxy-firewall het door naar de cliënt. Deze aanpak creëert een extra beveiligingslaag tussen de client en veel verschillende bronnen op het netwerk.

Stateful Multi-layer Inspection (SMLI) Firewalls

Stateful multi-layer inspection firewalls omvatten zowel pakketinspectietechnologie als TCP-handshakeverificatie, waardoor SMLI-firewalls superieur zijn aan pakketfilterende firewalls of gateways op circuitniveau. Bovendien houden deze typen firewalls de status van tot stand gebrachte verbindingen bij.

Eenvoudig gezegd: wanneer een gebruiker een verbinding tot stand brengt en gegevens opvraagt, creëert de SMLI-firewall een database (toestandstabel). De database wordt gebruikt om sessie-informatie op te slaan, zoals bron IP-adres, poortnummer, doel IP-adres, doel poortnummer, enz. Verbindingsinformatie wordt voor elke sessie in de toestandstabel opgeslagen. Met behulp van stateful inspection technologie creëren deze firewalls beveiligingsregels om het verwachte verkeer toe te staan.

In de meeste gevallen worden SMLI firewalls geïmplementeerd als aanvullende beveiligingsniveaus. Deze typen firewalls voeren meer controles uit en worden als veiliger beschouwd dan stateless firewalls. Dit is de reden waarom stateful packet inspection wordt geïmplementeerd samen met veel andere firewalls om statistieken bij te houden voor al het interne verkeer. Dit verhoogt de belasting en legt meer druk op computerbronnen. Dit kan leiden tot een tragere overdrachtssnelheid voor gegevenspakketten dan bij andere oplossingen.

Next-generation Firewalls (NGFW)

Veel van de laatst uitgebrachte firewalls worden gewoonlijk gedefinieerd als “next-generation firewalls”. Er is echter geen specifieke definitie voor next-generation firewalls. Dit type firewall wordt gewoonlijk gedefinieerd als een beveiligingsapparaat dat de kenmerken en functionaliteiten van andere firewalls combineert. Deze firewalls omvatten deep-packet inspection (DPI), surface-level packet inspection, en TCP handshake testing, enz.

NGFW omvatten hogere beveiligingsniveaus dan packet-filtering en stateful inspection firewalls. In tegenstelling tot traditionele firewalls, controleert NGFW de gehele transactie van gegevens, inclusief de headers van pakketten, de inhoud van pakketten en de bronnen. NGFW’s zijn zo ontworpen dat ze geavanceerdere en zich ontwikkelende beveiligingsbedreigingen kunnen voorkomen, zoals malware-aanvallen, externe bedreigingen en voorafgaande inbraak.

Dreigingsgerichte NGFW

Dreigingsgerichte NGFW’s bevatten alle functies van een traditionele NGFW. Daarnaast bieden ze ook geavanceerde detectie en herstel van bedreigingen. Deze typen firewalls zijn in staat om snel op aanvallen te reageren. Met intelligente beveiligingsautomatisering stellen op bedreigingen gerichte NGFW beveiligingsregels en -beleid op, waardoor de veiligheid van het totale afweersysteem verder toeneemt.

Daarnaast maken deze firewalls gebruik van retrospectieve beveiligingssystemen om verdachte activiteiten voortdurend te controleren. Ze blijven het gedrag van elke activiteit analyseren, zelfs na de eerste inspectie. Dankzij deze functionaliteit wordt de totale tijd tussen het opsporen van bedreigingen en het opschonen drastisch verkort met threat-focus NGFW.

Network Address Translation (NAT) Firewalls

Network address translation of NAT firewalls zijn primair ontworpen om toegang te krijgen tot internetverkeer en alle ongewenste verbindingen te blokkeren. Dit soort firewalls verbergt gewoonlijk de IP-adressen van onze apparaten, waardoor deze veilig zijn voor aanvallers.

Wanneer meerdere apparaten worden gebruikt om verbinding te maken met het internet, creëren NAT-firewalls een uniek IP-adres en verbergen zij de IP-adressen van de afzonderlijke apparaten. Het resultaat is dat één IP-adres wordt gebruikt voor alle apparaten. NAT firewalls beveiligen op deze manier onafhankelijke netwerkadressen tegen aanvallers die een netwerk scannen op toegang tot IP-adressen. Dit resulteert in een betere bescherming tegen verdachte activiteiten en aanvallen.

In het algemeen werken NAT-firewalls op vergelijkbare wijze als proxy-firewalls. Net als proxy-firewalls werken NAT-firewalls ook als een tussenapparaat tussen een groep computers en extern verkeer.

Cloud-firewalls

Wanneer een firewall is ontworpen met behulp van een cloudoplossing, staat deze bekend als een cloudfirewall of FaaS (firewall-as-service). Cloud-firewalls worden doorgaans onderhouden en uitgevoerd op internet door externe leveranciers. Dit type firewall wordt beschouwd als vergelijkbaar met een proxy firewall. De reden hiervoor is het gebruik van cloud-firewalls als proxy-servers. Ze worden echter geconfigureerd op basis van de vereisten.

Het belangrijkste voordeel van cloud-firewalls is schaalbaarheid. Omdat cloud-firewalls geen fysieke resources hebben, zijn ze eenvoudig te schalen naar gelang de vraag of de verkeersbelasting van de organisatie. Als de vraag toeneemt, kan extra capaciteit aan de cloud server worden toegevoegd om de extra verkeersbelasting te filteren. De meeste organisaties gebruiken cloudfirewalls om hun interne netwerken of volledige cloudinfrastructuur te beveiligen.

Unified Threat Management (UTM) Firewalls

UTM-firewalls zijn een speciaal type apparaat dat functies van een stateful inspection firewall met anti-virus en inbraakpreventieondersteuning omvat. Dergelijke firewalls zijn ontworpen om eenvoud en gebruiksgemak te bieden. Deze firewalls kunnen ook vele andere diensten toevoegen, zoals cloud management, enz.

Welke firewall architectuur is het beste?

Wanneer het gaat om het selecteren van de beste firewall architectuur, is het niet nodig om expliciet te zijn. Het is altijd beter om een combinatie van verschillende firewalls te gebruiken om meerdere beschermingslagen toe te voegen. Men kan bijvoorbeeld een hardware of cloud firewall implementeren aan de perimeter van het netwerk, en dan verder individuele software firewall toevoegen bij elke netwerk asset.

Daarnaast is de selectie meestal afhankelijk van de eisen van elke organisatie. De volgende factoren kunnen echter worden overwogen voor de juiste selectie van firewall:

Grootte van de organisatie

Als een organisatie groot is en een groot intern netwerk onderhoudt, is het beter om een dergelijke firewall-architectuur te implementeren, die het gehele interne netwerk kan bewaken.

Beschikbaarheid van middelen

Als een organisatie de middelen heeft en zich een afzonderlijke firewall voor elk hardwareonderdeel kan veroorloven, is dit een goede optie. Daarnaast kan een cloudfirewall een andere overweging zijn.

Behoefte aan bescherming op meerdere niveaus

Het aantal en type firewalls hangt doorgaans af van de beveiligingsmaatregelen die een intern netwerk vereist. Dit betekent dat als een organisatie gevoelige gegevens onderhoudt, het beter is om een multi-level beveiliging van firewalls te implementeren. Dit zal de beveiliging van gegevens tegen hackers waarborgen.

Geef een antwoord