Kali Linux – Website Penetration Testing

On december 4, 2021 by adminIn dit hoofdstuk zullen we leren over website penetration testing aangeboden door Kali Linux.

Vega Gebruik

Vega is een gratis en open source scanner en testplatform om de beveiliging van webapplicaties te testen. Vega kan u helpen bij het vinden en valideren van SQL Injectie, Cross-Site Scripting (XSS), onbedoeld vrijgegeven gevoelige informatie, en andere kwetsbaarheden. Het is geschreven in Java, GUI gebaseerd, en draait op Linux, OS X, en Windows.

Vega bevat een geautomatiseerde scanner voor snelle tests en een onderscheppende proxy voor tactische inspectie. Vega kan worden uitgebreid met behulp van een krachtige API in de taal van het web: JavaScript. De officiële webpagina is https://subgraph.com/vega/

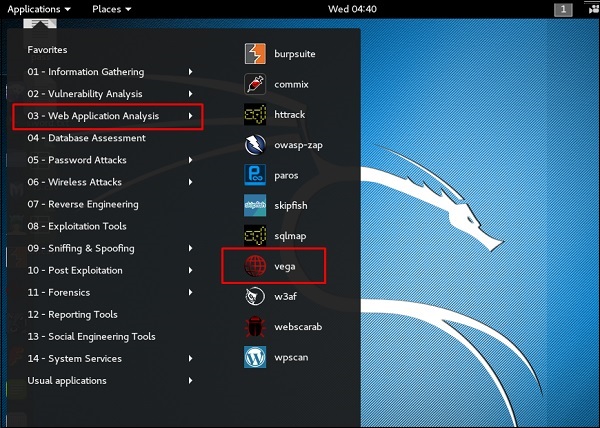

Stap 1 – Om Vega te openen gaat u naar Applicaties → 03-Web Applicatie Analyse → Vega

Stap 2 – Indien u geen applicatie in het pad ziet, typt u de volgende opdracht.

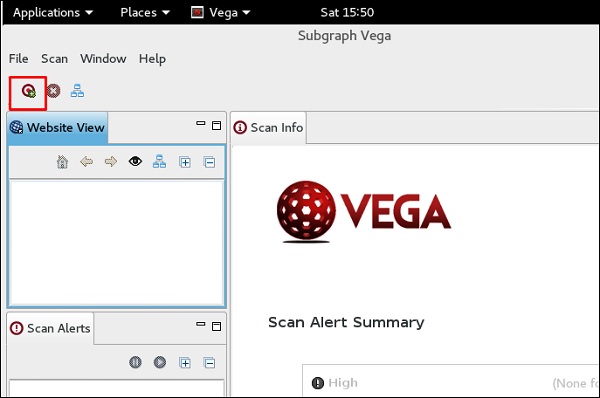

Stap 3 – Om een scan te starten, klikt u op het “+”-teken.

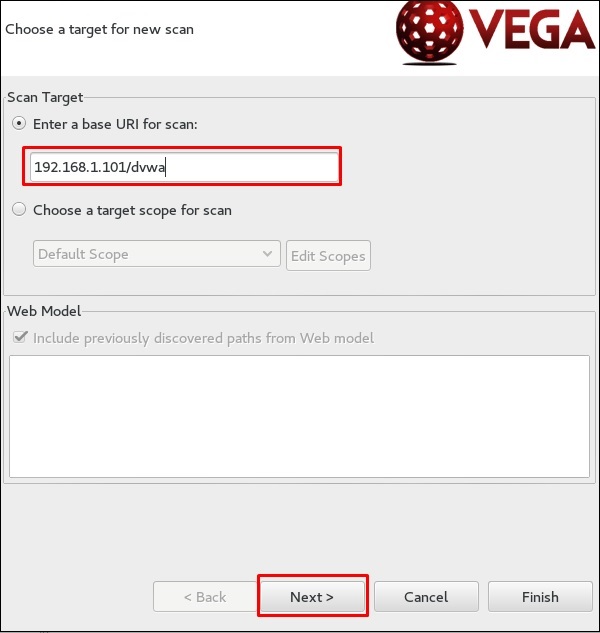

Stap 4 – Voer de URL van de webpagina in die zal worden gescand. In dit geval is het metasploitable machine → klik op ” Next”.

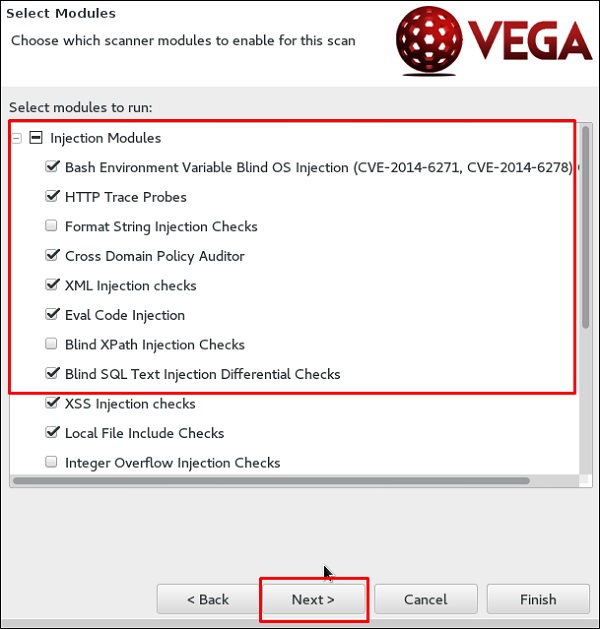

Step 5 – Vink alle vakjes aan van de modules die u wilt laten controleren. Klik vervolgens op “Volgende”.

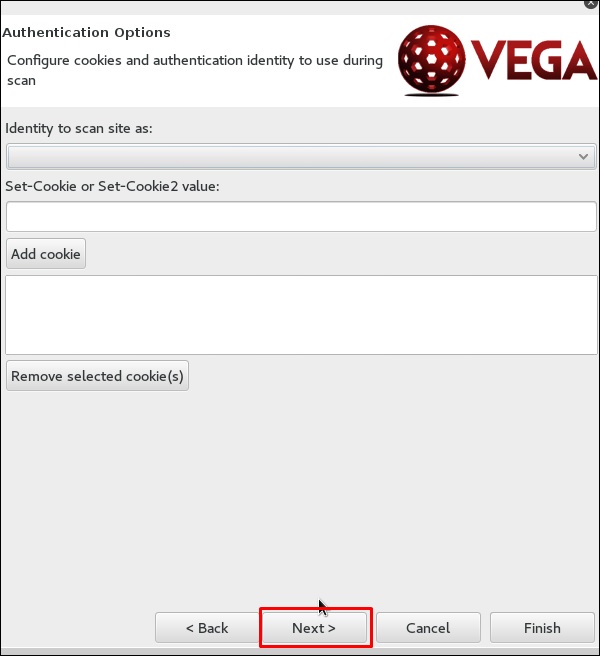

Stap 6 – Klik nogmaals op “Volgende” in de volgende schermafbeelding.

Stap 7 – Klik op “Voltooien”.

Stap 8 – Als de volgende tabel verschijnt, klikt u op “Ja”.

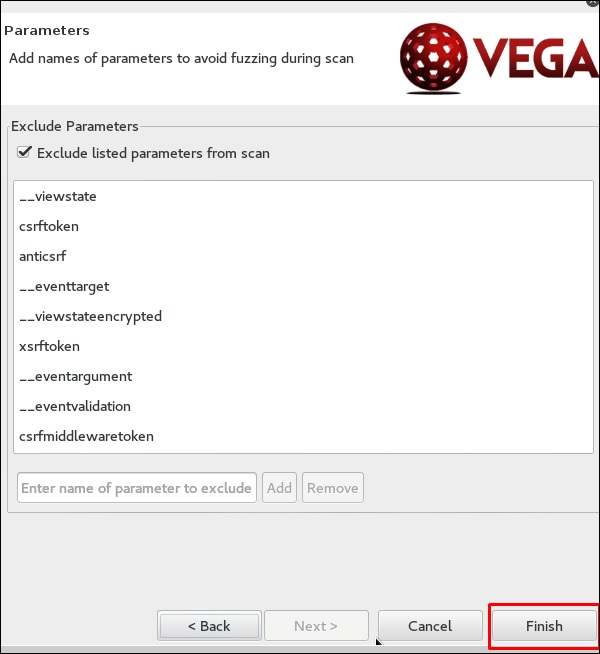

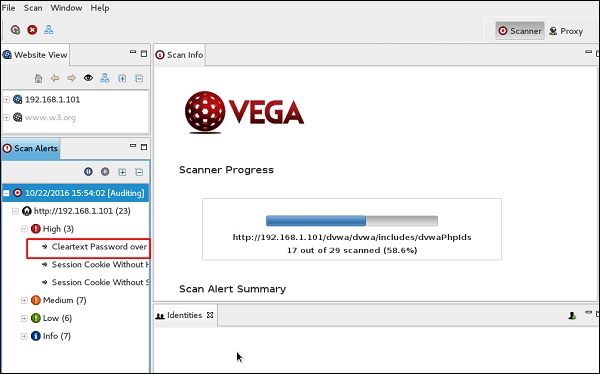

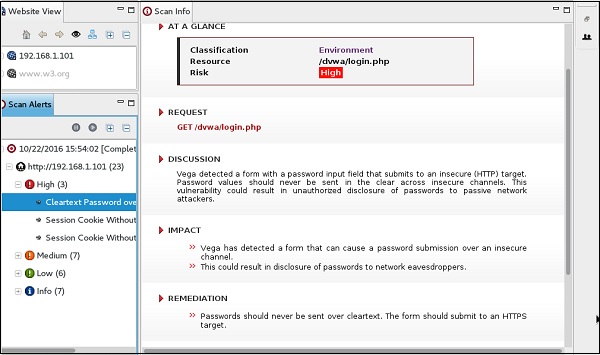

De scan wordt voortgezet zoals weergegeven in de volgende schermafbeelding.

Stap 9 – Nadat de scan is voltooid, kunt u in het linkerpaneel alle bevindingen zien, die zijn gecategoriseerd op basis van de ernst. Als u hierop klikt, ziet u in het rechterpaneel alle details van de kwetsbaarheden, zoals “Verzoek”, “Discussie”, “Impact” en “Remediation”.

ZapProxy

ZAP-OWASP Zed Attack Proxy is een gebruiksvriendelijke geïntegreerde tool voor penetratietests waarmee kwetsbaarheden in webtoepassingen kunnen worden opgespoord. Het is een Java interface.

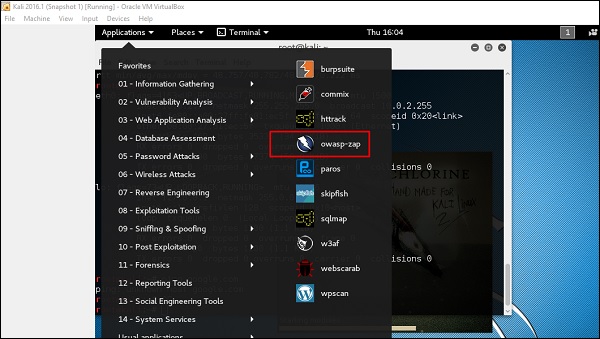

Stap 1 – Om ZapProxy te openen, ga naar Toepassingen → 03-Web Applicatie Analyse → owaspzap.

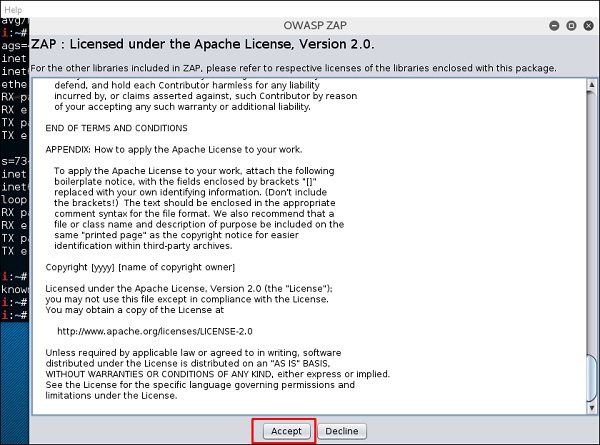

Stap 2 – Klik op “Accepteren”.

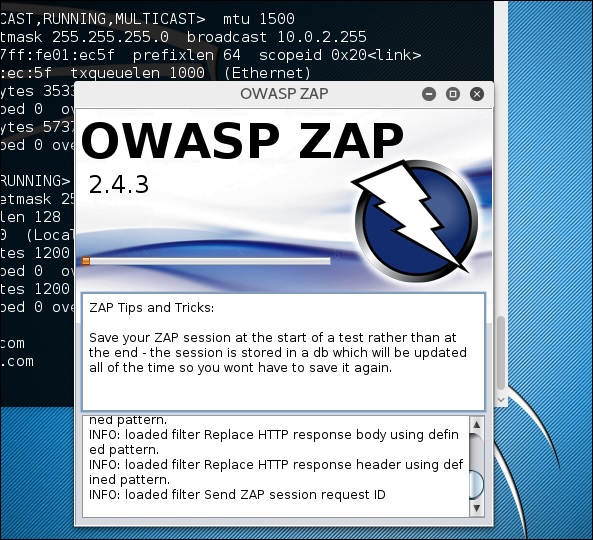

ZAP zal beginnen te laden.

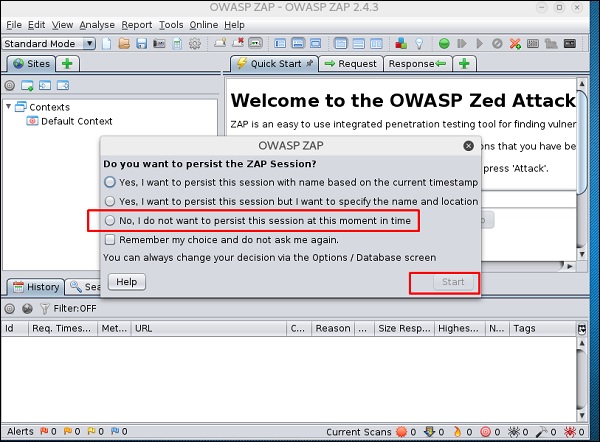

Stap 3 – Kies een van de opties uit de volgende schermafbeelding en klik op “Starten”.

Volgend web is metasplobleblebaar met IP :192.168.1.101

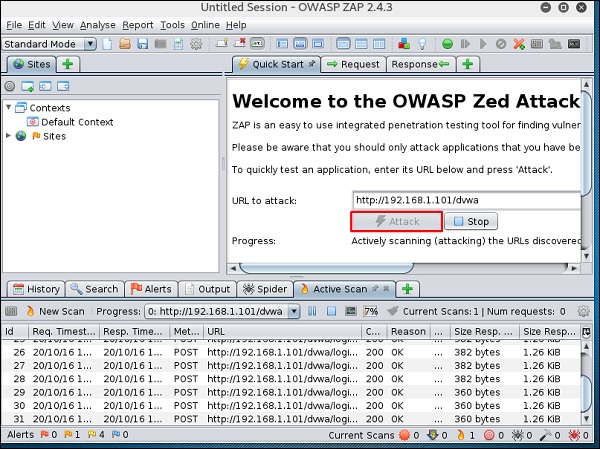

Stap 4 – Voer de URL van het testweb in bij “URL to attack” → klik op “Attack”.

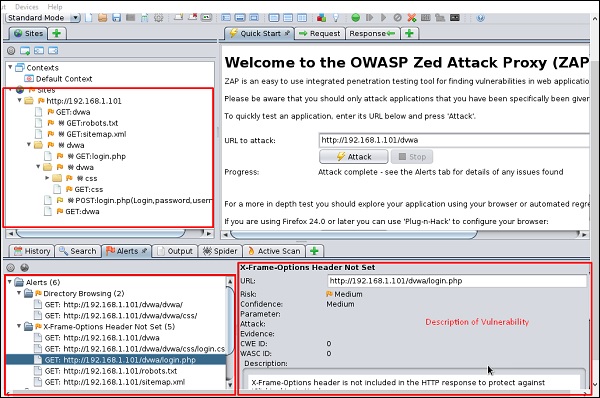

Nadat de scan is voltooid, ziet u in het linkerbovenpaneel alle gecrawlde sites.

In het linkerpaneel “Waarschuwingen”, ziet u alle bevindingen samen met de beschrijving.

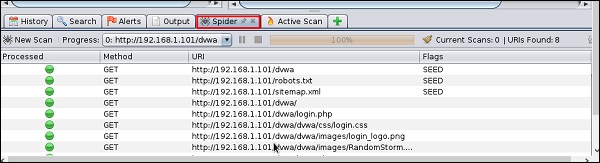

Stap 5 – Klik op “Spider” en u ziet alle gescande links.

Gebruik van databasetools

sqlmap

sqlmap is een open-source tool voor penetratietests waarmee het proces van het opsporen en exploiteren van SQL-injectiefouten en het overnemen van databaseservers wordt geautomatiseerd. Het wordt geleverd met een krachtige detectie-engine, vele niche-functies voor de ultieme penetratie tester en een breed scala aan schakelaars, variërend van database fingerprinting, over het ophalen van gegevens uit de database, tot toegang tot het onderliggende bestandssysteem en het uitvoeren van commando’s op het besturingssysteem via out-of-band verbindingen.

Laten we eens leren hoe sqlmap te gebruiken.

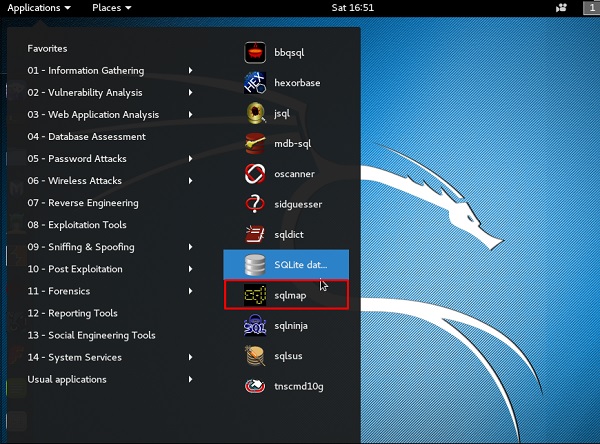

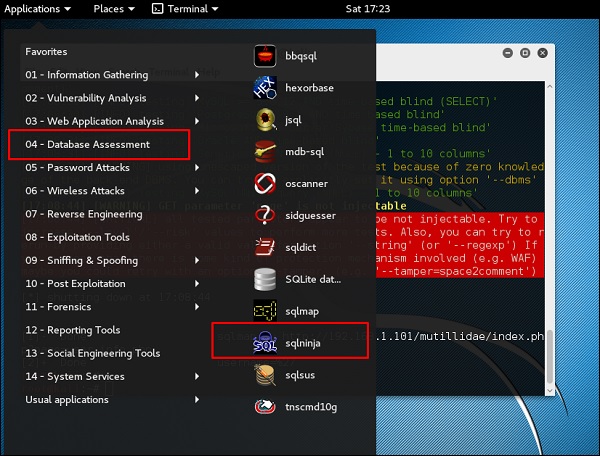

Stap 1 – Om sqlmap te openen, ga naar Toepassingen → 04-Database Beoordeling → sqlmap.

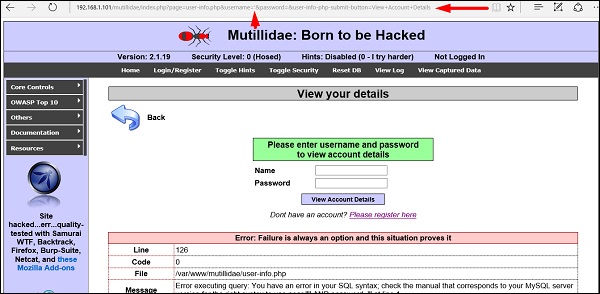

De webpagina met kwetsbare parameters voor SQL-injectie is metasploibaar.

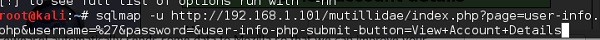

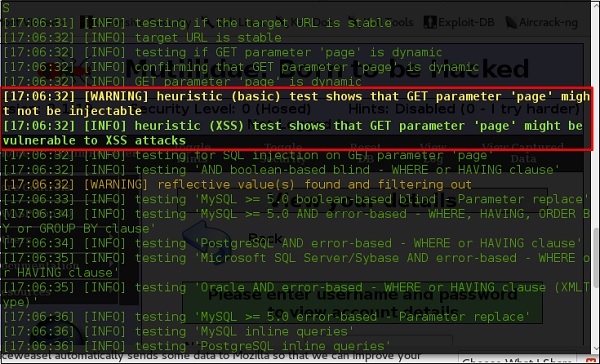

Stap 2 – Om de sql-injectietest te starten, typt u “sqlmap – u URL van slachtoffer”

Stap 3 – Aan de hand van de resultaten zult u zien dat sommige variabelen kwetsbaar zijn.

sqlninja

sqlninja is een SQL-injectie op Microsoft SQL Server om volledige GUI-toegang te krijgen. sqlninja is een hulpprogramma dat SQL-injectiekwetsbaarheden in een webapplicatie moet uitbuiten die Microsoft SQL Server als back-end gebruikt. Volledige informatie over dit hulpprogramma vindt u op http://sqlninja.sourceforge.net/

Stap 1 – Om sqlninja te openen gaat u naar Toepassingen → 04-Database Assesment → sqlninja.

CMS Scanning Tools

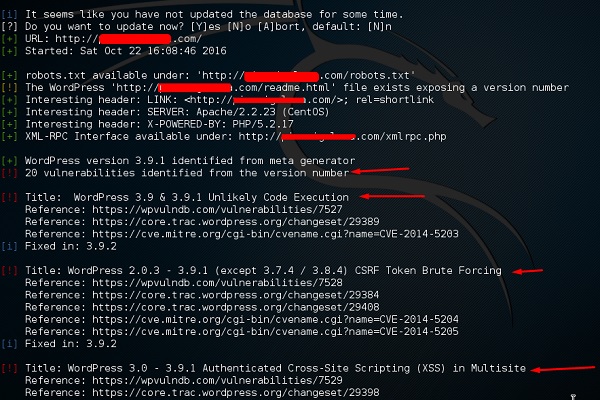

WPScan

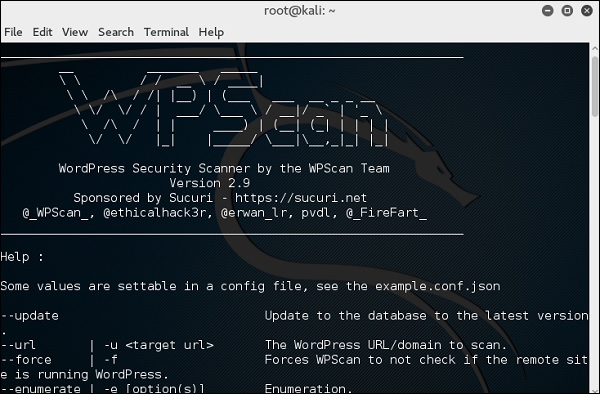

WPScan is een black box WordPress-kwetsbaarheidsscanner die kan worden gebruikt om WordPress-installaties op afstand te scannen om beveiligingsproblemen op te sporen.

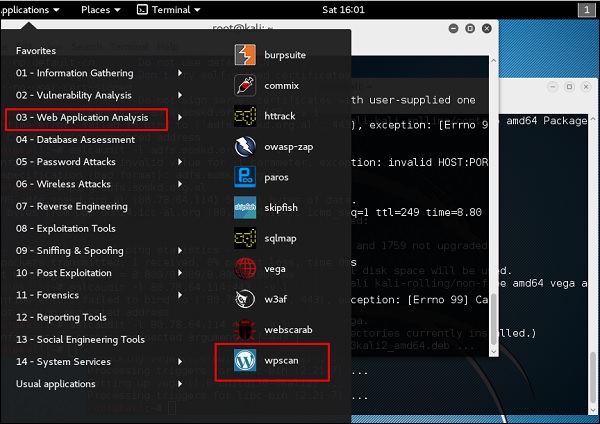

Stap 1 – Om WPscan te openen gaat u naar Toepassingen → 03-Web Applicatie Analyse → “wpscan”.

De volgende schermafbeelding verschijnt.

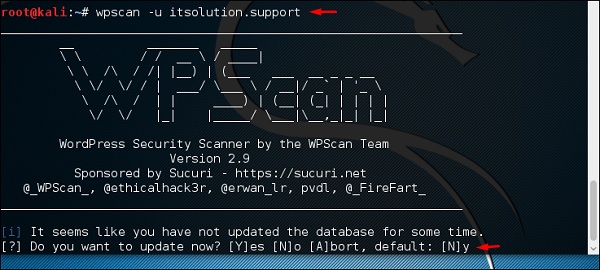

Stap 2 – Om een website te scannen op kwetsbaarheden, typt u “wpscan -u URL van webpagina”.

Als de scanner niet is bijgewerkt, zal het u vragen om bij te werken. Ik raad u aan dit te doen.

Als de scan eenmaal is gestart, ziet u de bevindingen. In het volgende screenshot worden de kwetsbaarheden aangegeven met een rode pijl.

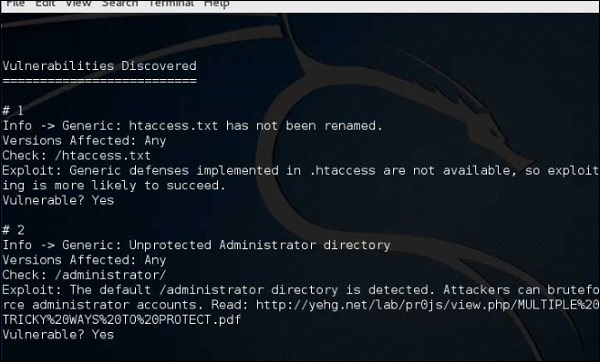

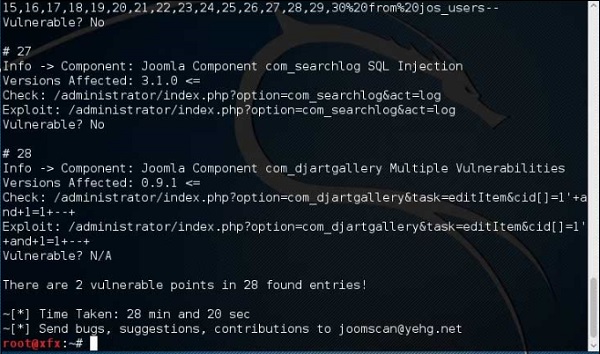

Joomscan

Joomla is waarschijnlijk het meest gebruikte CMS dat er is vanwege zijn flexibiliteit. Voor dit CMS is er een Joomla scanner. Het zal helpen webontwikkelaars en web masters om te helpen identificeren van mogelijke beveiligingsproblemen op hun ingezet Joomla sites.

Step 1 – Om het te openen, klikt u op het linker paneel op de terminal, dan “joomscan – parameter”.

Step 2 – Om hulp te krijgen voor het gebruik type “joomscan /?”

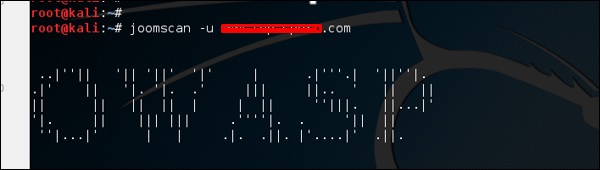

Stap 3 – Om de scan te starten, typt u ” joomscan -u URL van het slachtoffer”.

Resultaten worden weergegeven zoals in de volgende schermafbeelding.

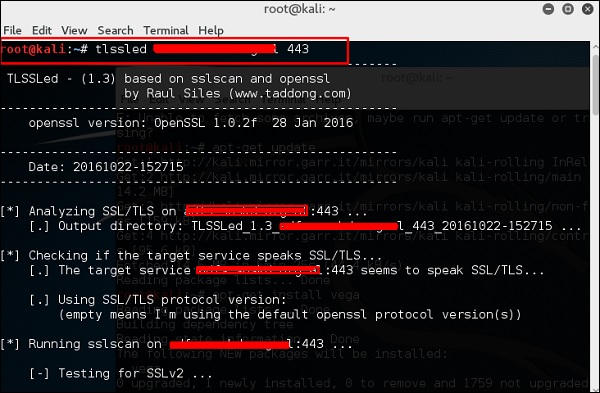

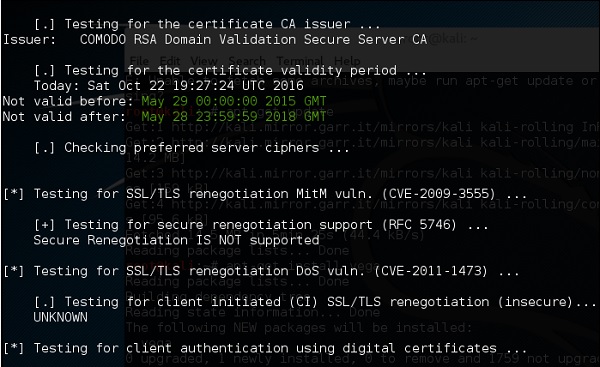

SSL Scanning Tools

TLSSLed is een Linux shellscript dat wordt gebruikt om de beveiliging van een doel SSL/TLS (HTTPS) webserverimplementatie te evalueren. Het is gebaseerd op sslscan, een grondige SSL/TLS scanner die is gebaseerd op de openssl library, en op de “openssl s_client” command line tool.

De huidige tests omvatten het controleren of het doelwit het SSLv2 protocol ondersteunt, de NULL cipher, zwakke ciphers gebaseerd op hun sleutellengte (40 of 56 bits), de beschikbaarheid van sterke ciphers (zoals AES), of het digitale certificaat MD5 gesigneerd is, en de huidige SSL/TLS renegotiation mogelijkheden.

Om te beginnen met testen, open een terminal en type “tlssled URL port”. Het zal beginnen met het testen van het certificaat om gegevens te vinden.

U kunt aan de hand van de bevindingen zien dat het certificaat geldig is tot 2018, zoals in groen wordt weergegeven in de volgende schermafbeelding.

w3af

w3af is een Web Application Attack and Audit Framework dat als doel heeft om alle kwetsbaarheden van webtoepassingen te identificeren en te exploiteren. Dit pakket bevat een grafische gebruikersinterface (GUI) voor het raamwerk. Als u alleen een command-line applicatie wilt, installeer dan w3af-console.

Het raamwerk wordt wel de “metasploit voor het web” genoemd, maar het is eigenlijk veel meer omdat het ook de kwetsbaarheden van webapplicaties ontdekt met behulp van black-box scanning technieken. De w3af core en zijn plugins zijn volledig geschreven in Python. Het project heeft meer dan 130 plugins, die SQL-injectie, cross-site scripting (XSS), remote file inclusion en meer identificeren en exploiteren.

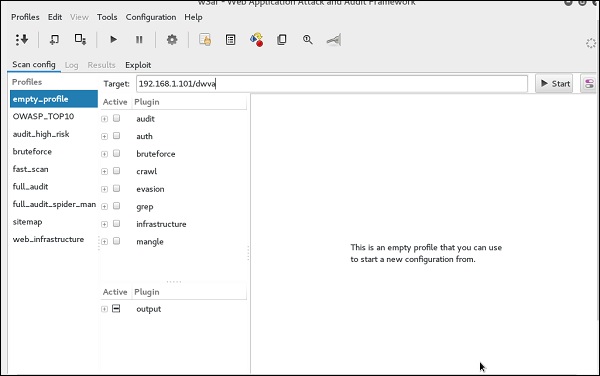

Stap 1 – Om het te openen, ga naar Toepassingen → 03-Web Applicatie Analyse → Klik w3af.

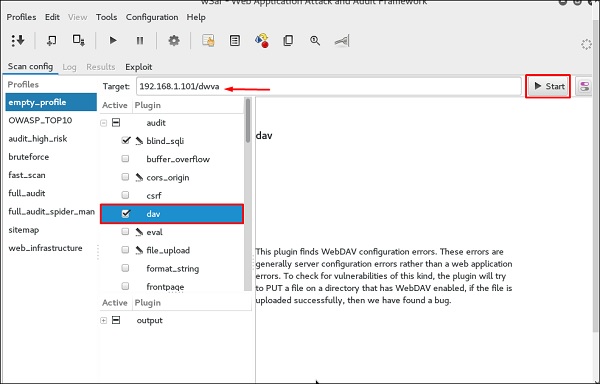

Stap 2 – Voer onder “Target” de URL van het slachtoffer in, in dit geval het metasploitatie-webadres.

Stap 3 – Selecteer het profiel → Klik op “Start”.

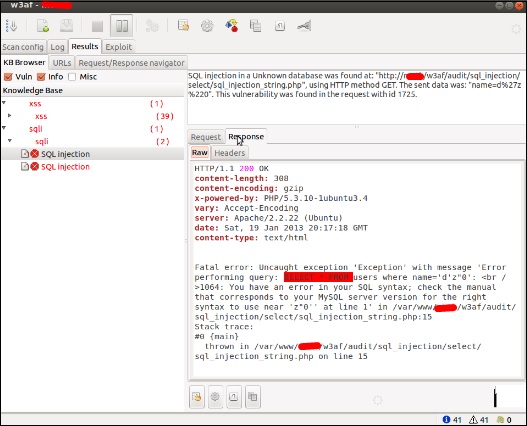

Stap 4 – Ga naar “Resultaten” en u kunt de resultaten met de details bekijken.

Geef een antwoord