Kali Linux – Teste de Penetração do Site

On Dezembro 4, 2021 by adminNeste capítulo, vamos aprender sobre os testes de penetração do site oferecidos pelo Kali Linux.

Vega Usage

Vega é um scanner e plataforma de teste livre e de código aberto para testar a segurança de aplicações web. O Vega pode ajudá-lo a encontrar e validar SQL Injection, Cross-Site Scripting (XSS), informações confidenciais reveladas inadvertidamente e outras vulnerabilidades. É escrito em Java, baseado em GUI, e roda em Linux, OS X e Windows.

Vega inclui um scanner automático para testes rápidos e um proxy de interceptação para inspeção tática. O Vega pode ser estendido usando uma poderosa API na linguagem da web: JavaScript. A página oficial é https://subgraph.com/vega/

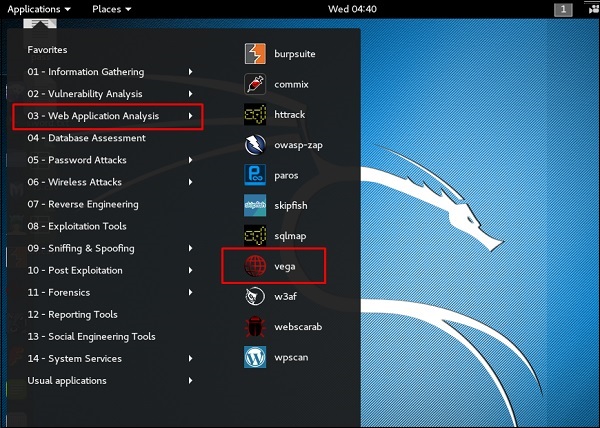

Passo 1 – Para abrir o Vega vá em Aplicações → 03-Web Application Analysis → Vega

Passo 2 – Se você não vê uma aplicação no caminho, digite o seguinte comando.

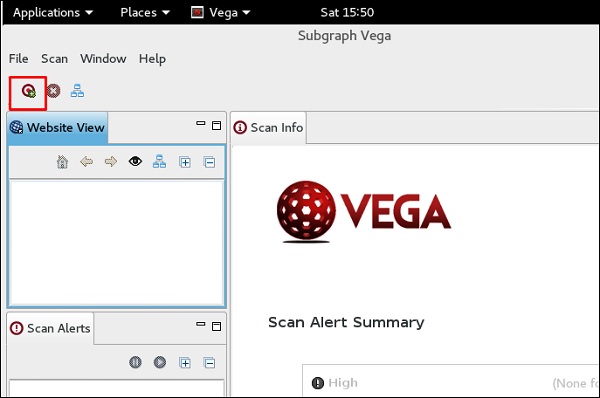

Passo 3 – Para iniciar uma varredura, clique no sinal “+”.

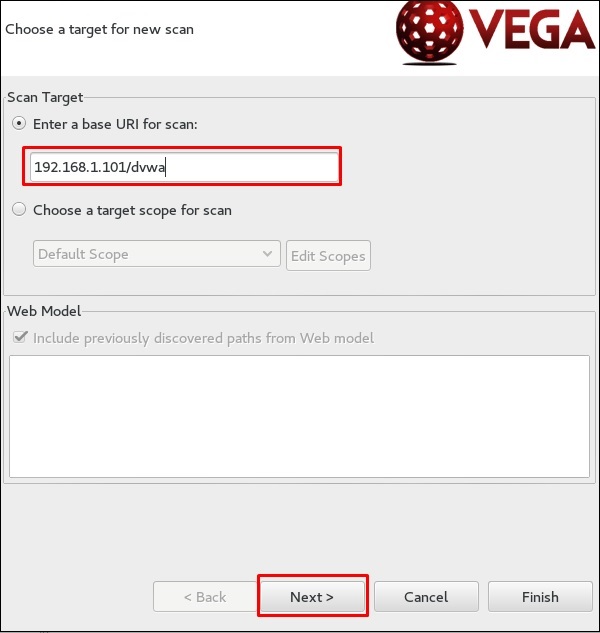

Passo 4 – Digite a URL da página web que será varrida. Neste caso, é a máquina metasploitable → clique em ” Next”.

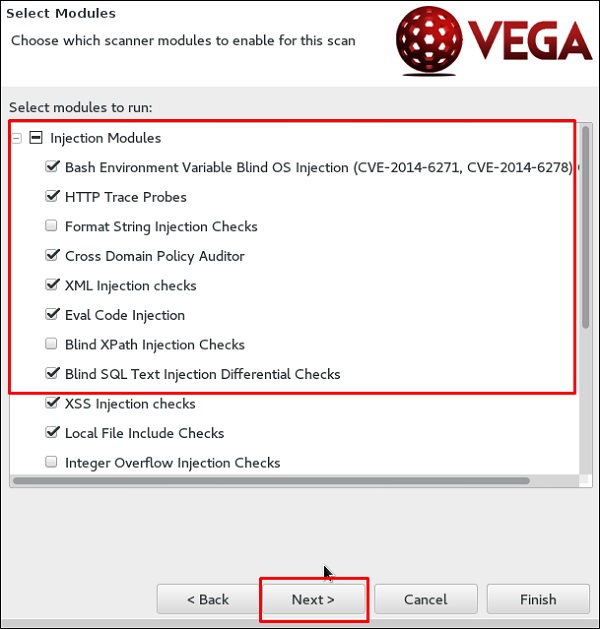

Step 5 – Marque todas as caixas dos módulos que você quer ser controlado. Depois, clique em “Next”.

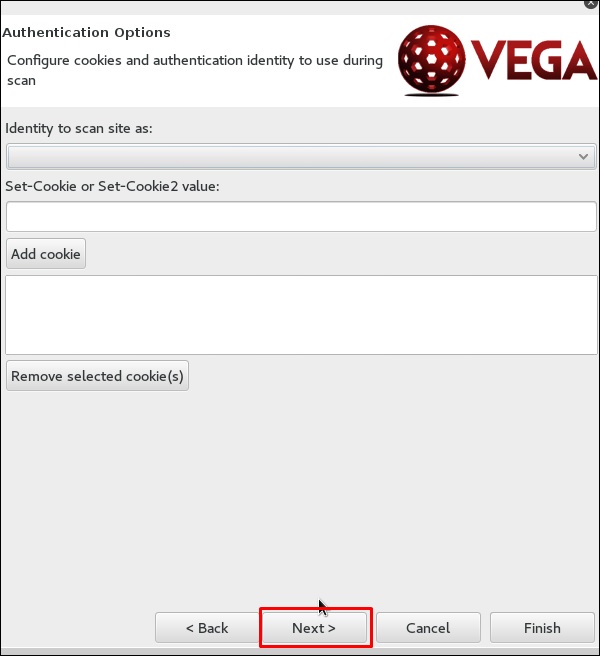

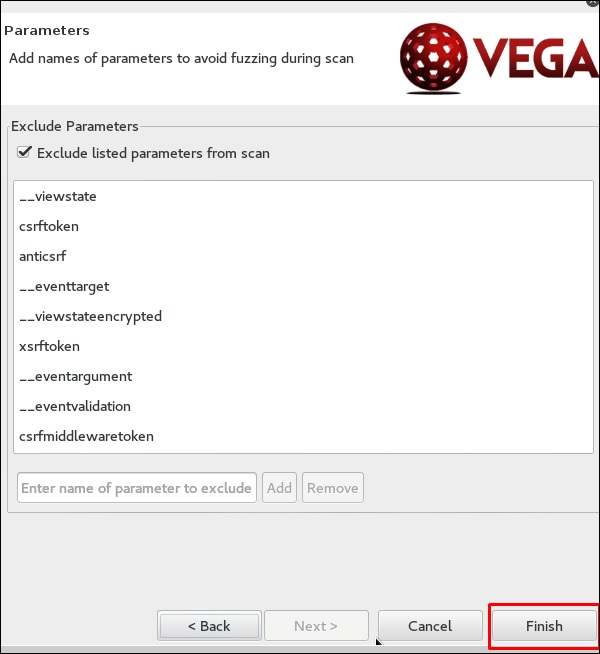

Passo 6 – Clique novamente em “Next” na seguinte captura de tela.

Passo 7 – Clique em “Finish”.

Passo 8 – Se a seguinte tabela aparecer, clique em “Yes”.

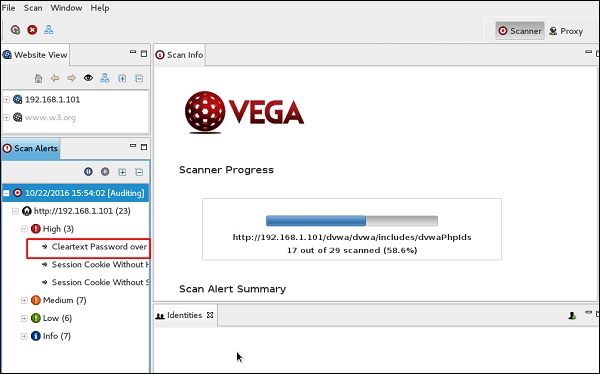

A varredura continuará como mostrado na seguinte captura de tela.

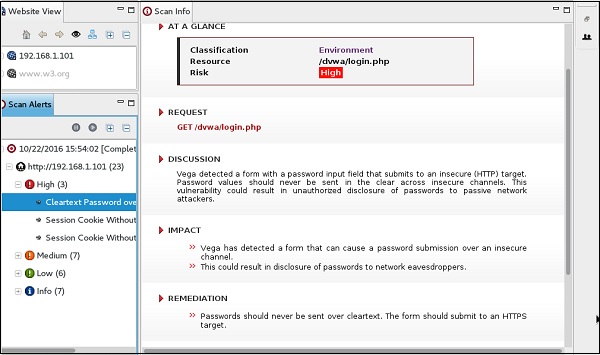

Passo 9 – Após a conclusão da varredura, no painel inferior esquerdo você pode ver todos os resultados, que são categorizados de acordo com a gravidade. Se você clicar nele, você verá todos os detalhes das vulnerabilidades no painel direito como “Request”, “Discussion”, “Impact”, e “Remediation”.

ZapProxy

ZapProxy

ZAP-OWASP Zed Attack Proxy é uma ferramenta de teste de penetração integrada fácil de usar para encontrar vulnerabilidades em aplicações web. É uma interface Java.

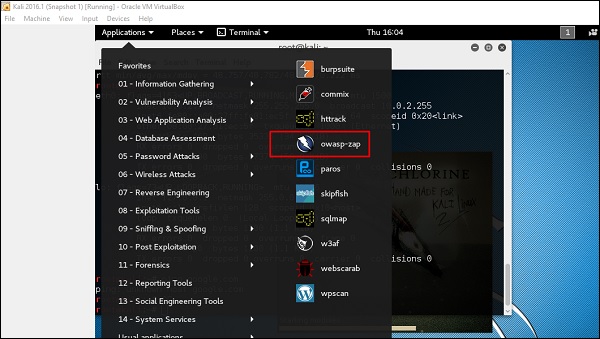

Passo 1 – Para abrir o ZapProxy, vá para Aplicações → 03-Web Application Analysis → owaspzap.

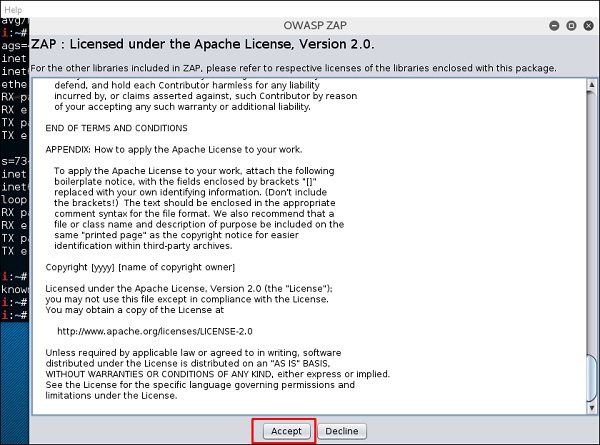

Passo 2 – Clique em “Accept”.

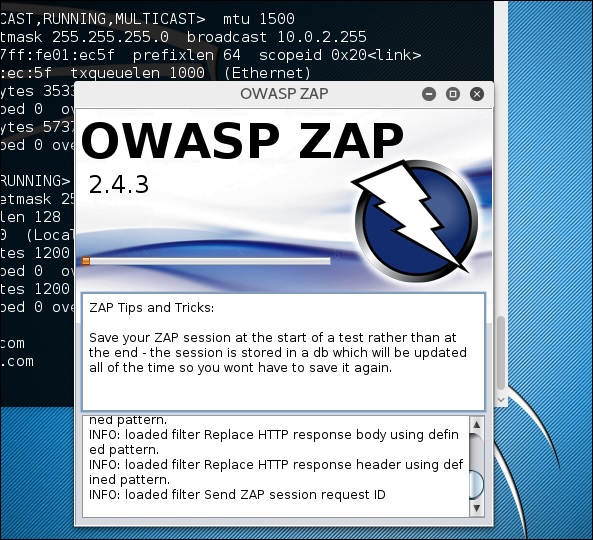

ZAP começará a carregar.

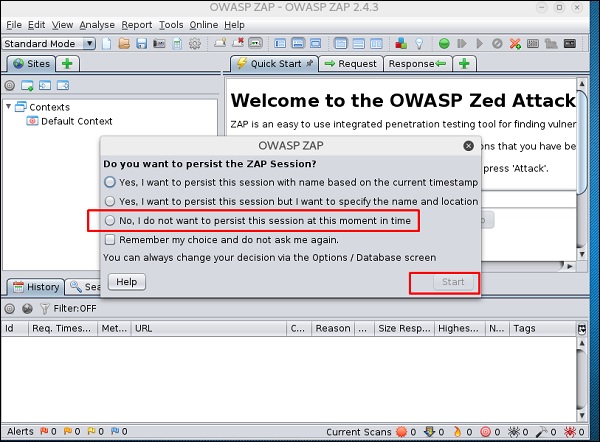

Passo 3 – Escolha uma das opções como mostra a captura de tela seguinte e clique em “Start”.

Seguindo a web é metasploitable com IP :192.168.1.101

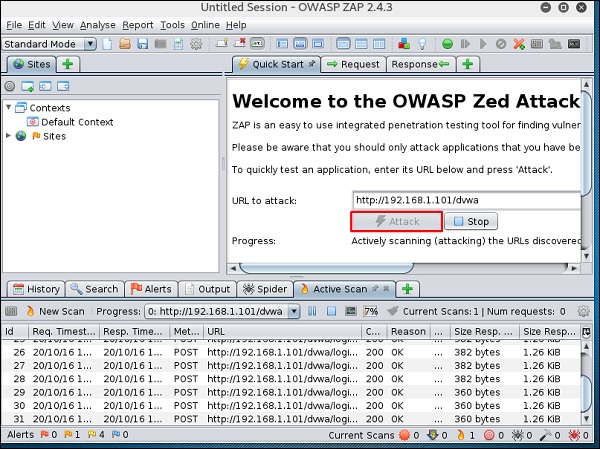

Passo 4 – Digite a URL da web de teste em “URL para atacar” → clique em “Atacar”.

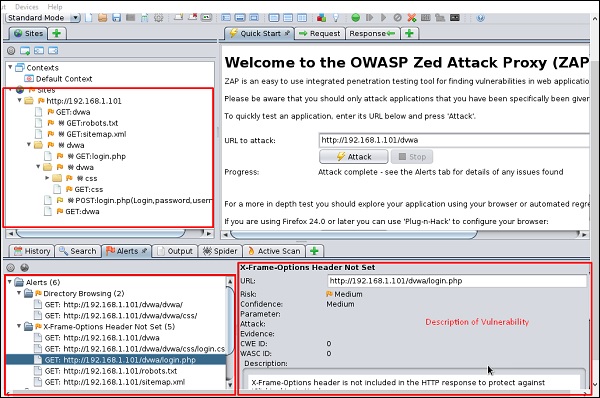

Após a verificação estar completa, no painel superior esquerdo você verá todos os sites rastreados.

No painel esquerdo “Alertas”, você verá todos os resultados junto com a descrição.

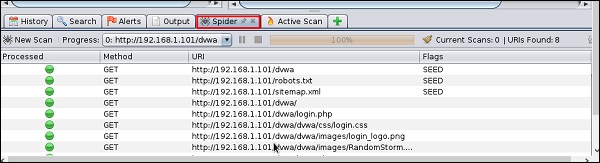

Passo 5 – Clique em “Spider” e você verá todos os links rastreados.

Utilização de ferramentas de banco de dados

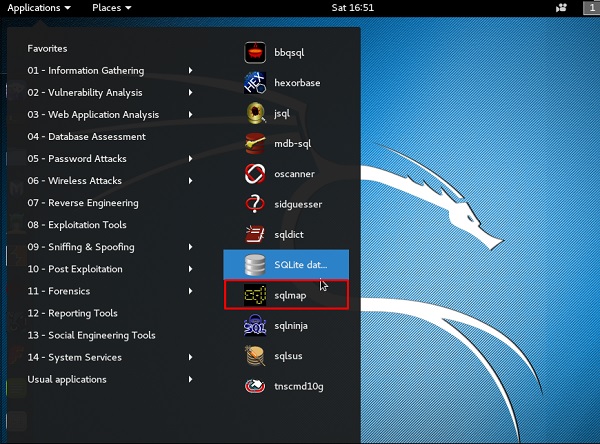

sqlmap

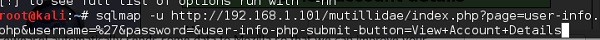

sqlmap é uma ferramenta de teste de penetração de código aberto que automatiza o processo de detecção e exploração de falhas de injeção SQL e tomada de posse de servidores de banco de dados. Ele vem com um poderoso mecanismo de detecção, muitas características de nicho para o último teste de penetração e uma ampla gama de switches que duram desde a impressão digital do banco de dados, sobre a obtenção de dados do banco de dados, até o acesso ao sistema de arquivos subjacente e execução de comandos no sistema operacional através de conexões fora da banda.

Sqlmap.

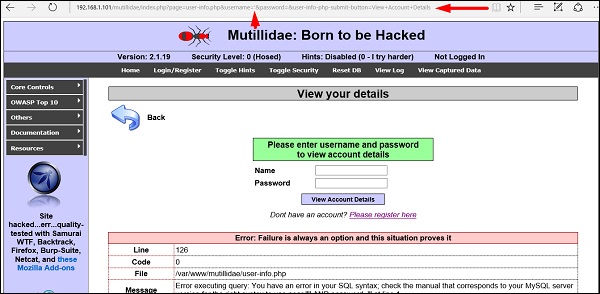

A página web com parâmetros vulneráveis a SQL Injection é metasploitable.

Passo 2 – Para iniciar o teste de injeção sql, digite “sqlmap – u URL da vítima”

Passo 3 – A partir dos resultados, você verá que algumas variáveis são vulneráveis.

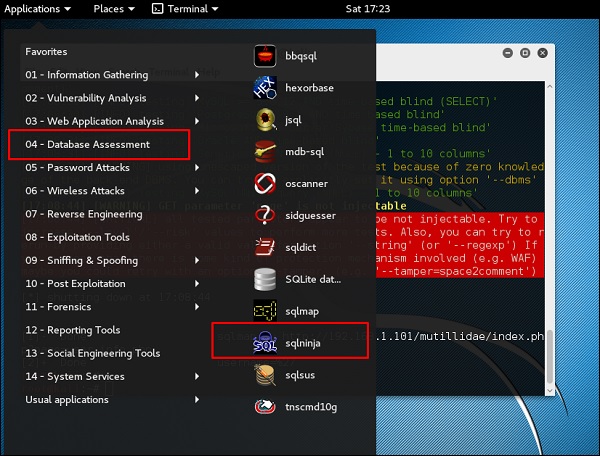

Passo 1 – Para abrir o sqlninja vá para Aplicações → 04-Database Assesment → sqlninja.

CMS Scanning Tools

WPScan

WPScan é um scanner de vulnerabilidade WordPress de caixa preta que pode ser usado para escanear instalações remotas do WordPress para encontrar problemas de segurança.

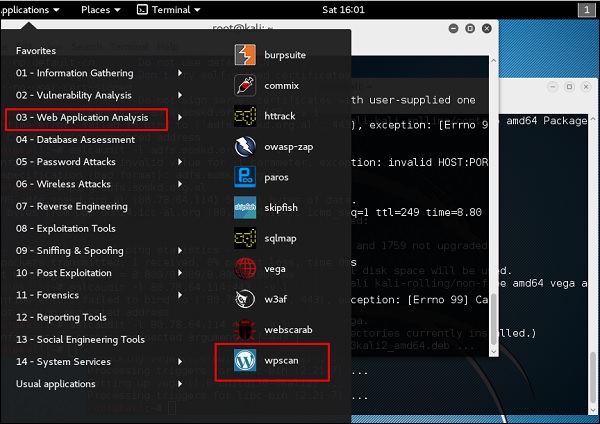

Passo 1 – Para abrir o WPscan vá para Aplicativos → 03-Web Application Analysis → “wpscan”.

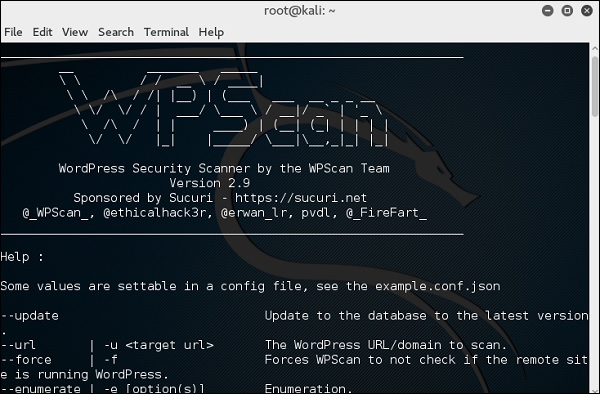

A seguinte captura de tela aparece.

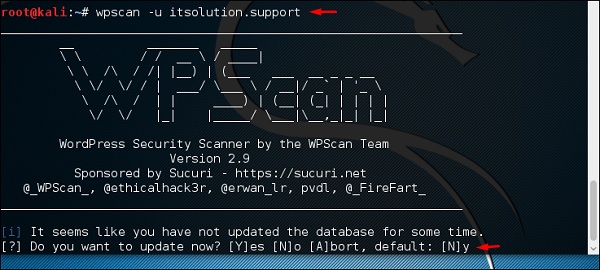

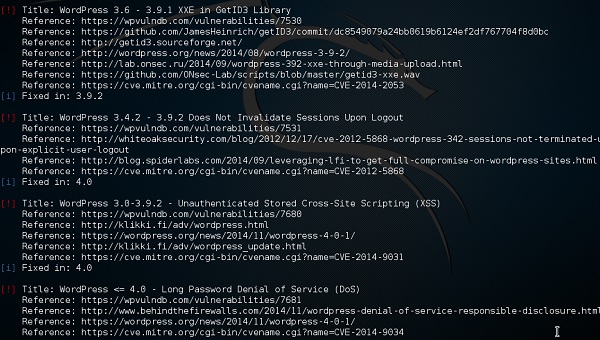

Passo 2 – Para procurar vulnerabilidades em um site, digite “wpscan -u URL of webpage”.

Se o scanner não estiver atualizado, ele pedirá que você atualize. Eu recomendarei fazer isso.

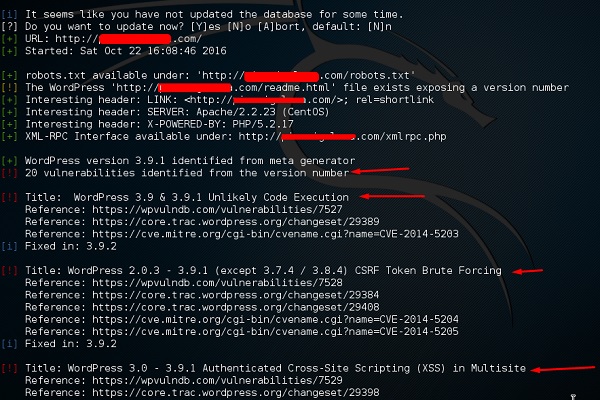

Após a varredura ser iniciada, você verá os resultados. Na captura de tela seguinte, as vulnerabilidades são indicadas por uma seta vermelha.

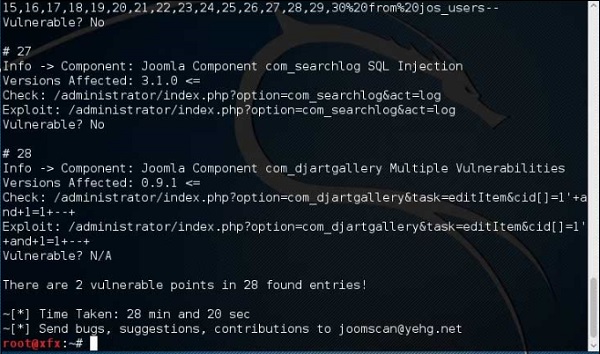

Joomscan

Joomla é provavelmente o CMS mais utilizado por aí devido à sua flexibilidade. Para este CMS, é um scanner Joomla. Ele irá ajudar os desenvolvedores web e web masters a identificar possíveis fraquezas de segurança em seus sites Joomla implantados.

Passo 1 – Para abri-lo, basta clicar no painel esquerdo do terminal, depois “joomscan – parâmetro”.

Passo 2 – Para obter ajuda para o uso, digite “joomscan /?”

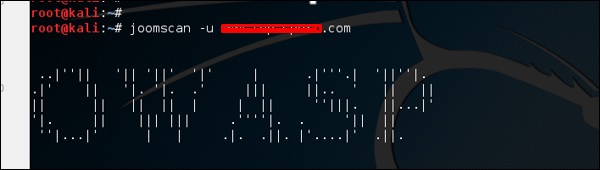

Passo 3 – Para iniciar o scan, digite ” joomscan -u URL da vítima”.

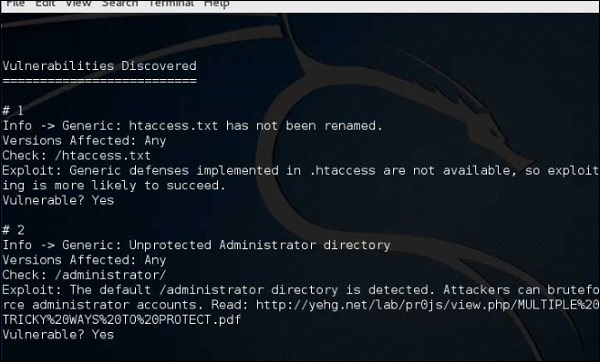

Resultados serão exibidos como mostrado na seguinte captura de tela.

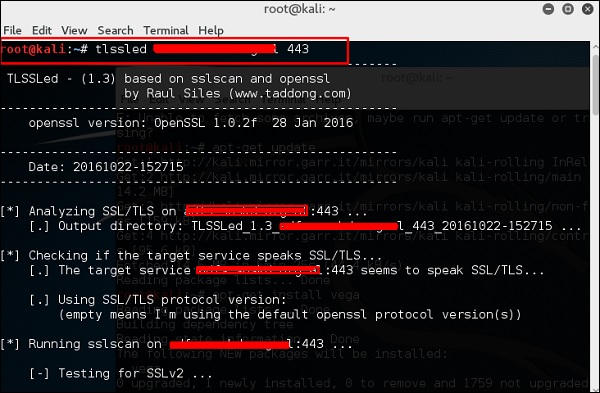

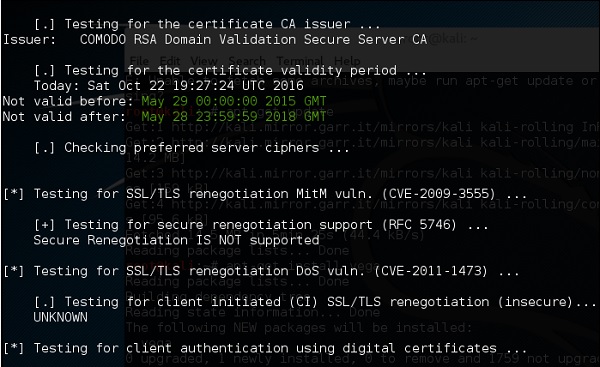

SSL Scanning Tools

TLSSLed é um script shell Linux usado para avaliar a segurança de uma implementação alvo do servidor web SSL/TLS (HTTPS). Ele é baseado no sslscan, um scanner completo SSL/TLS que é baseado na biblioteca openssl, e na ferramenta de linha de comando “openssl s_client”.

Os testes atuais incluem verificar se o alvo suporta o protocolo SSLv2, a cifra NULL, cifras fracas baseadas no seu comprimento de chave (40 ou 56 bits), a disponibilidade de cifras fortes (como AES), se o certificado digital é MD5 assinado, e as capacidades de renegociação SSL/TLS atuais.

Para iniciar os testes, abra um terminal e digite “tlssled URL port”. Ele começará a testar o certificado para encontrar dados.

Você pode ver a partir da descoberta de que o certificado é válido até 2018 como mostrado em verde na seguinte captura de tela.

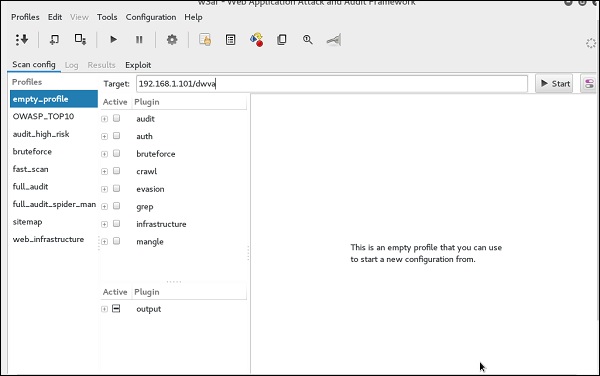

w3af

w3af é um Framework de Ataque e Auditoria de Aplicações Web que visa identificar e explorar todas as vulnerabilidades de aplicações web. Este pacote fornece uma Interface Gráfica de Usuário (GUI) para o framework. Se você quer apenas uma aplicação de linha de comando, instale w3af-console.

O framework foi chamado de “metasploit para a web”, mas na verdade é muito mais, pois ele também descobre as vulnerabilidades da aplicação web usando técnicas de varredura de black-box. O núcleo do w3af e seus plugins são totalmente escritos em Python. O projeto tem mais de 130 plugins, que identificam e exploram injeção SQL, cross-site scripting (XSS), inclusão remota de arquivos e mais.

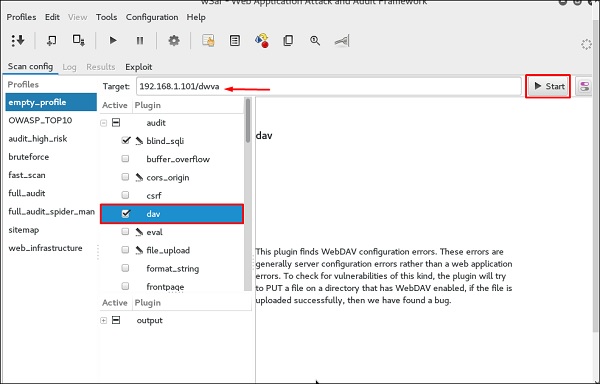

Passo 1 – Para abri-lo, vá para Aplicações → 03-Web Application Analysis → Clique em w3af.

Passo 2 – No “Target” digite a URL da vítima que neste caso será o endereço web metasploitable.

Passo 3 – Selecione o perfil → Clique em “Start”.

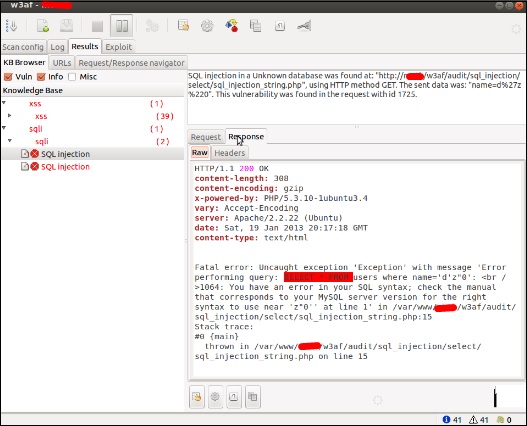

Passo 4 – Vá para “Resultados” e você pode ver o achado com os detalhes.

Deixe uma resposta