Kali Linux – Webサイト侵入テスト

On 12月 4, 2021 by admin

この章では、Kali Linuxが提供するWebサイト侵入テストについて学習していきます。

Vega の使用法

Vega は、Web アプリケーションのセキュリティをテストするためのフリーでオープンソースのスキャナおよびテスト プラットフォームです。 Vega は、SQL インジェクション、クロスサイトスクリプティング (XSS)、不注意に開示された機密情報、および他の脆弱性を発見し、検証するのに役立ちます。 Java で書かれ、GUI ベースで、Linux、OS X、および Windows で動作します。

Vega には、迅速なテストのための自動スキャナと戦術的な検査のためのインターセプト プロキシが含まれています。 Vega は、Web の言語による強力な API を使用して拡張することができます。 JavaScript です。 公式ウェブページは https://subgraph.com/vega/

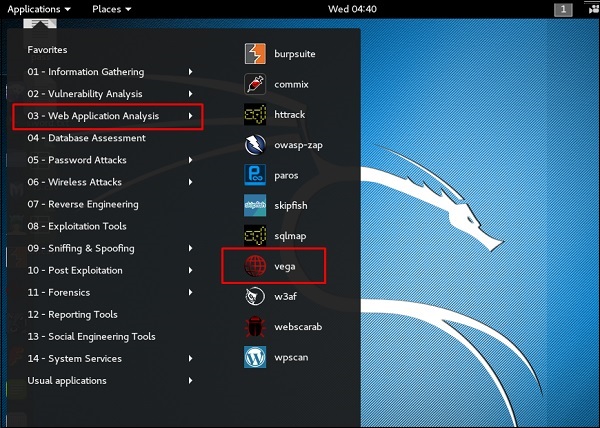

Step 1 – Vegaを開くには、アプリケーション → 03-ウェブアプリケーション分析 → Vega

Step 2 – パスにアプリケーションがない場合は、次のコマンドを入力します。

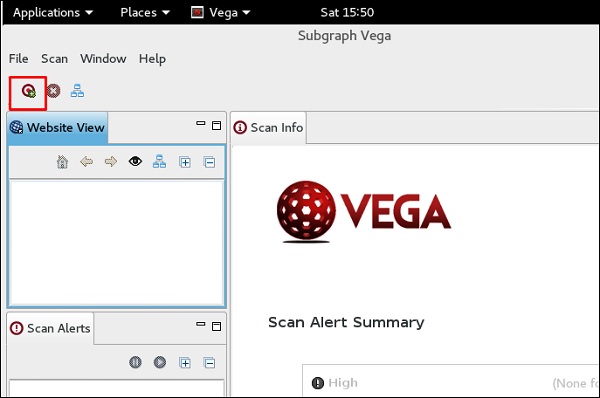

Step 3 – スキャンを開始するには、「+」記号をクリックします。

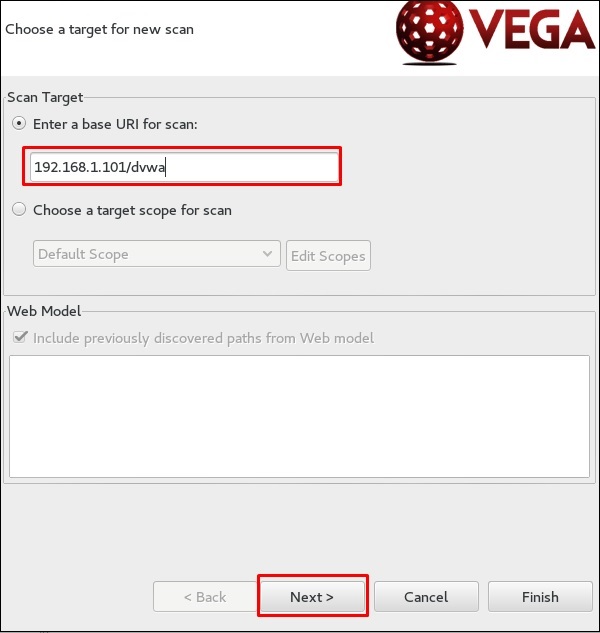

Step 4 – スキャンされるWebページのURLを入力します。 この場合、メタスプロ可能なマシン→「次へ」をクリックします。

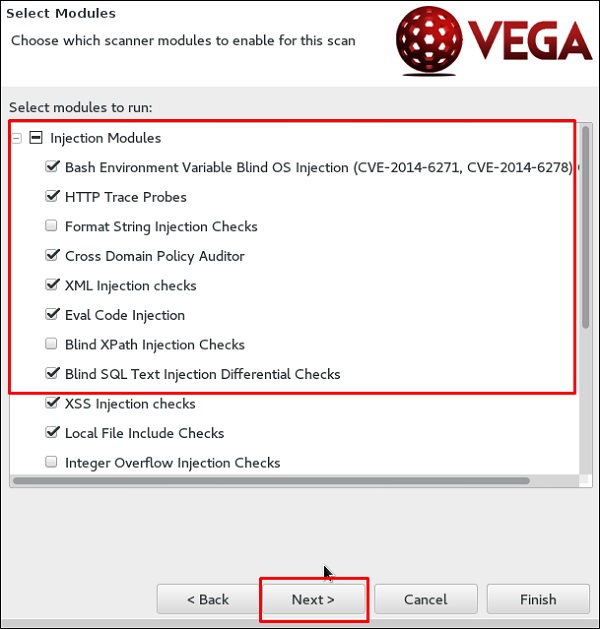

Step 5 – 制御したいモジュールにすべてチェックを入れます。

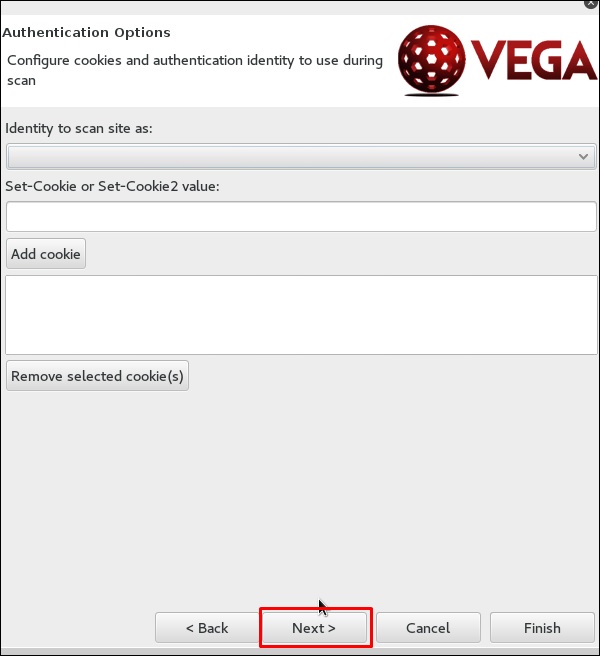

Step 6 – 以下のスクリーンショットで再度 “Next “をクリックします。

Step 7 – “Finish “をクリックします。

Step 8 – 以下の表がポップアップされたら、 “Yes” をクリックしてください。

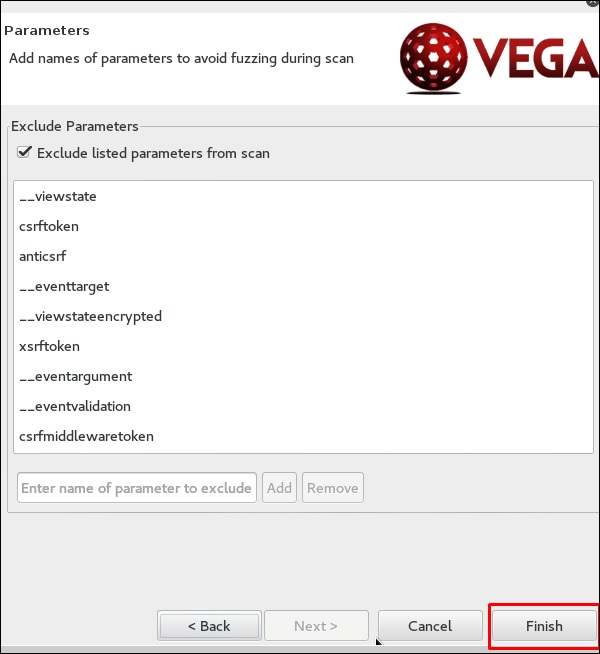

スキャンは次のスクリーンショットに示すように続行されます。

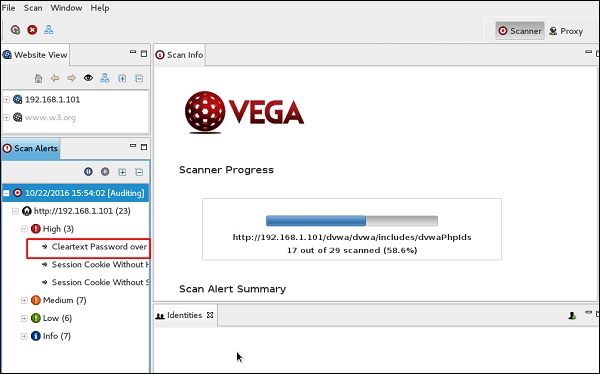

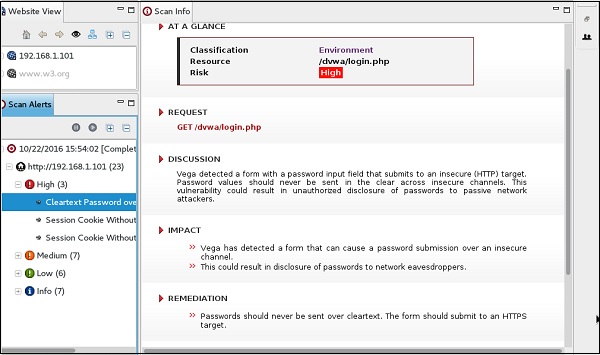

Step 9 – スキャンが完了すると、左下のパネルにすべての所見が表示され、それらは重要度に従って分類されます。

ZapProxy

ZAP-OWASP Zed Attack Proxyは、Webアプリケーションの脆弱性を発見するための使いやすい統合侵入テスト・ツールです。

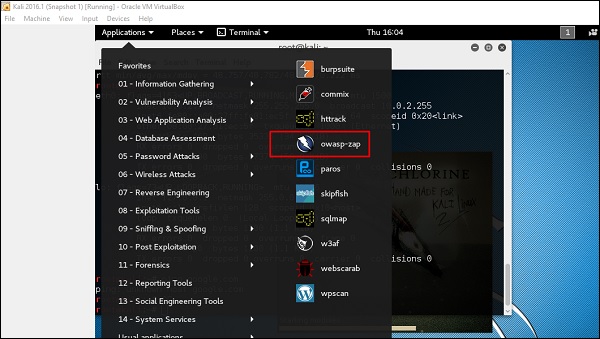

Step 1 – ZapProxyを開くには、アプリケーション → 03-Web Application Analysis → owaspzap.

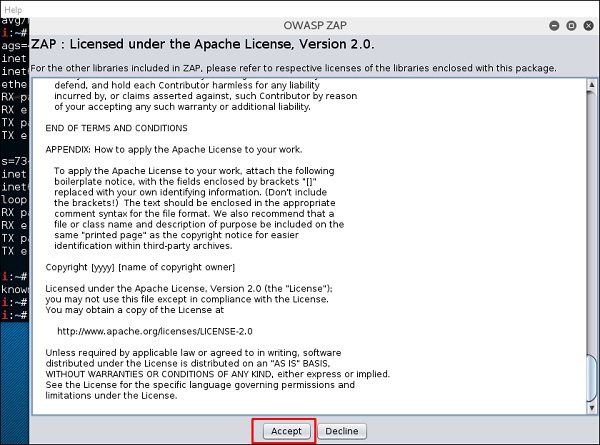

Step 2 – 「Accept」をクリックします。

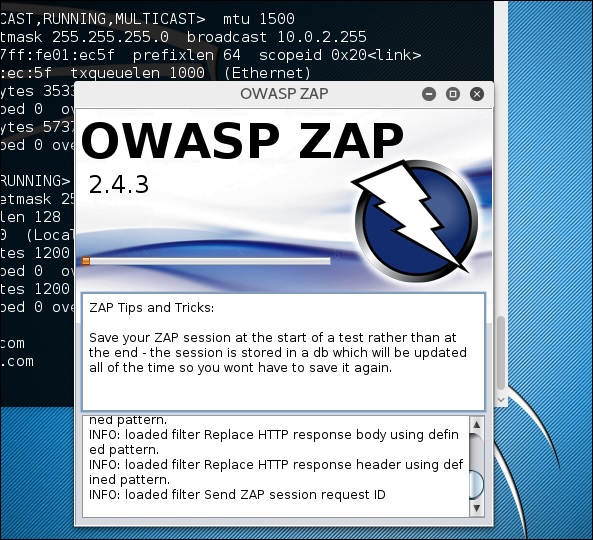

ZAPがロードを開始します。

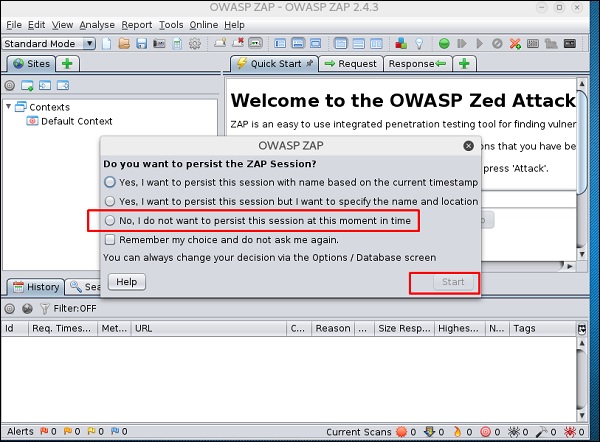

Step 3 – 以下のスクリーンショットに示すように、オプションのいずれかを選択し、”開始 “をクリックします。

Following web is metasploitable with IP :192.168.1.101

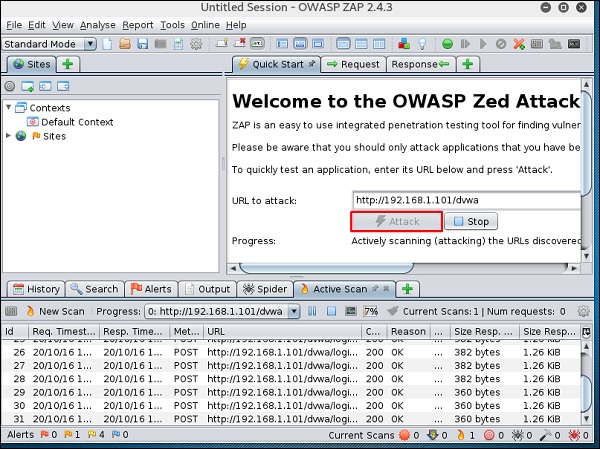

Step 4 – “URL to attack” でテストWebのURLを入力→ “Attack” をクリックしてください。

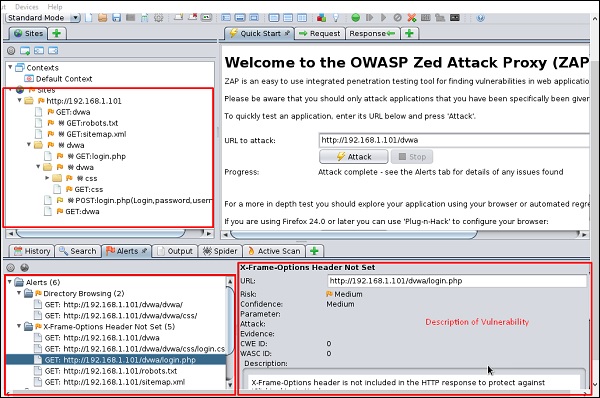

スキャンが完了すると、左上のパネルにクロールされたすべてのサイトが表示されます。

左のパネル「アラート」には、説明とともにすべての発見が表示されます。

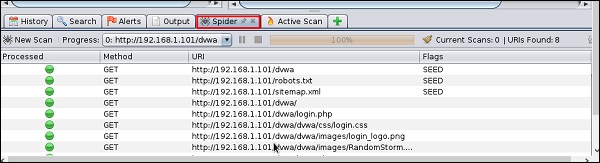

ステップ 5 -「スパイダー」をクリックすると、スキャンされたすべてのリンクが表示されます。

Database Tools Usage

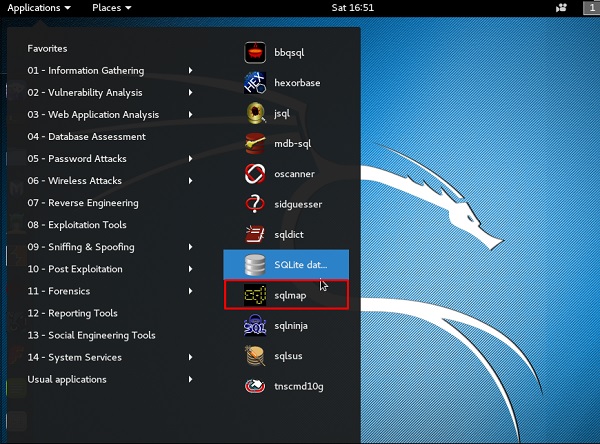

sqlmap

sqlmap はオープンソースの侵入テストツールで、SQL インジェクション欠陥を検出および悪用して、データベース サーバーを乗っ取る処理を自動化するものです。 このツールは、強力な検出エンジン、究極の侵入テスト者のための多くのニッチな機能、およびデータベースのフィンガープリントから、データベースからのデータ取得、基盤となるファイルシステムへのアクセス、帯域外接続によるオペレーティングシステムでのコマンド実行まで、幅広いスイッチを搭載しています。

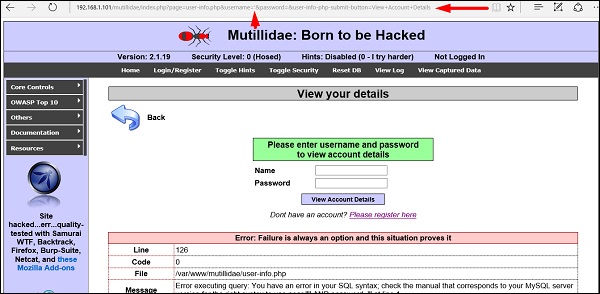

SQLインジェクションに脆弱なパラメータを持つWebページはメタスプロ可能です。

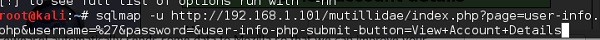

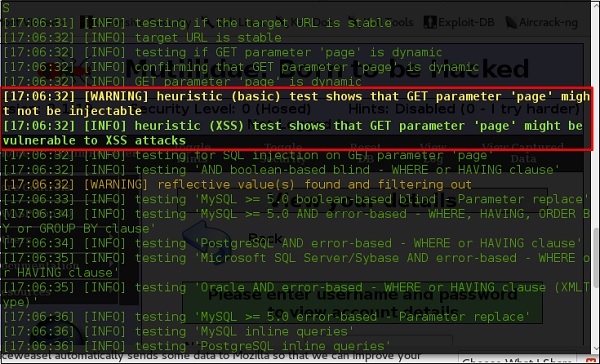

Step 2 – sql injection testを開始するには、「sqlmap – u URL of victim」

Step 3 – 結果から、いくつかの変数が脆弱であることを見ることができます。

sqlninja

sqlninja は、Microsoft SQL Server で SQL インジェクションを行い、完全な GUI アクセスを可能にするツールです。 このツールに関する完全な情報は、http://sqlninja.sourceforge.net/

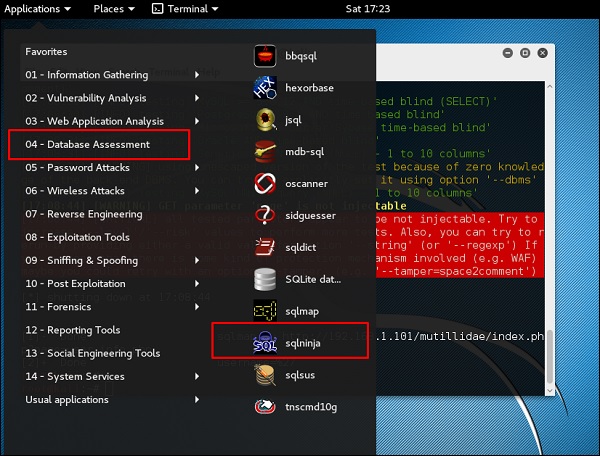

ステップ 1 – sqlninja を開くには、アプリケーション → 04-Database Assesment → sqlninja.

CMS スキャン ツール

WPScan

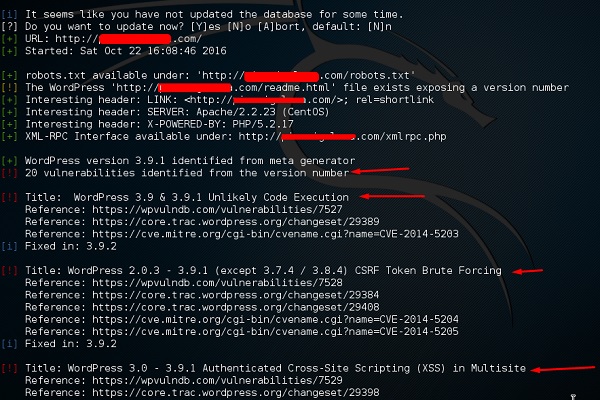

WPScan はブラックボックスの WordPress 脆弱性スキャナーで、リモート WordPress インストールをスキャンしてセキュリティ問題を検出するために使用することができます。

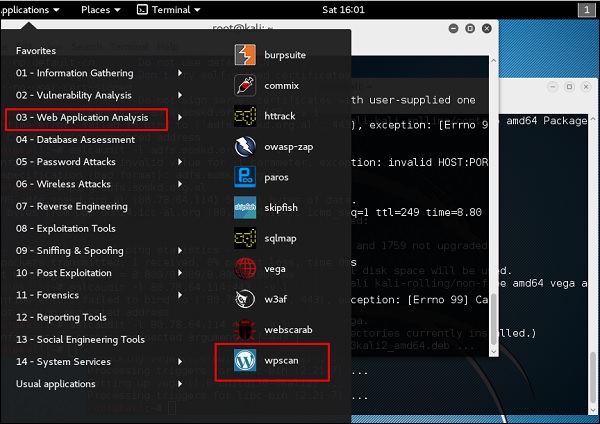

Step 1 – WPscan を開くには、アプリケーション → 03-Web Application Analysis → “wpscan” に移動します。

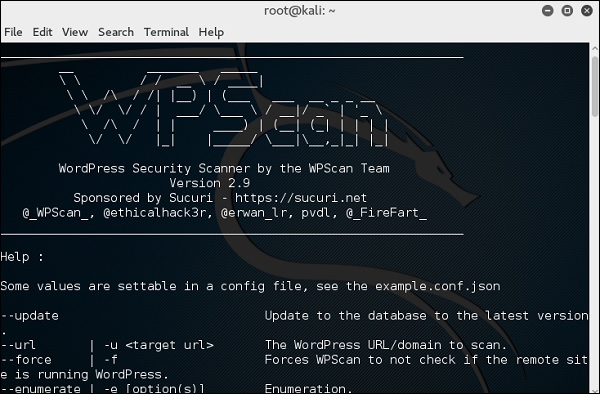

次のスクリーンショットがポップアップします。

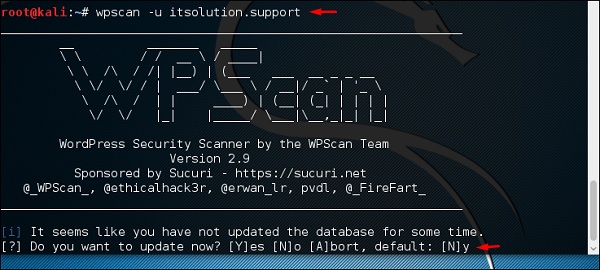

Step 2 – ウェブサイトの脆弱性をスキャンするには、「wpscan -u ウェブページの URL」を入力します。

スキャンが開始されると、調査結果が表示されます。 以下のスクリーンショットでは、脆弱性が赤い矢印で示されています。

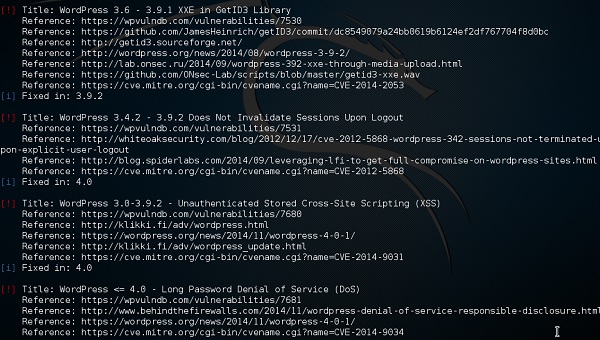

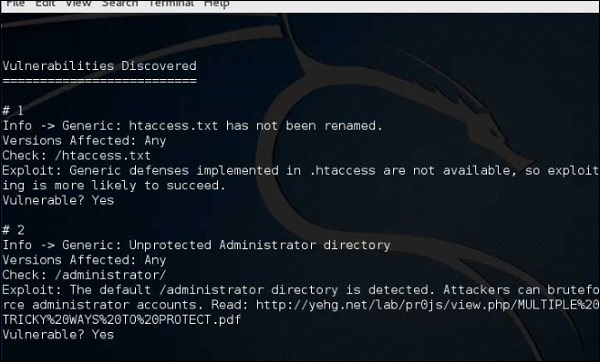

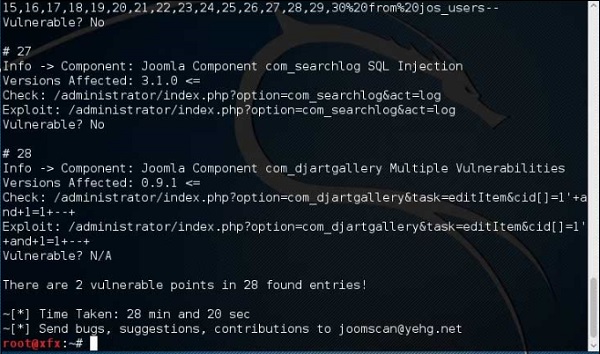

Joomscan

Joomla はその柔軟性から、おそらく最も広く使われている CMS であると思われます。 このCMSのために、それはJoomlaのスキャナです。

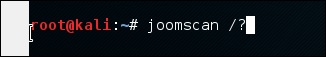

Step 1 – それを開くには、単に端末で左側のパネルをクリックし、 “joomscan – parameter”.

Step 2 – 使用方法のヘルプを取得するには、 “joomscan / ?

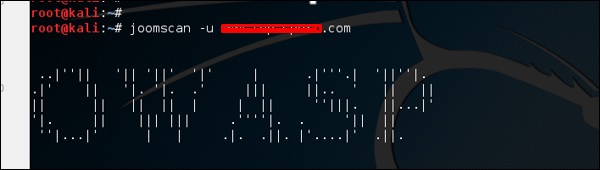

Step 3 – それを開くには、端末で左側のパネルをクリックし、 “joomscan – parameter”.「

Step 3 – スキャンを開始するには、「joomlascan -u 被害者の URL」と入力します。

Results will be displayed as shown in the following screenshot.

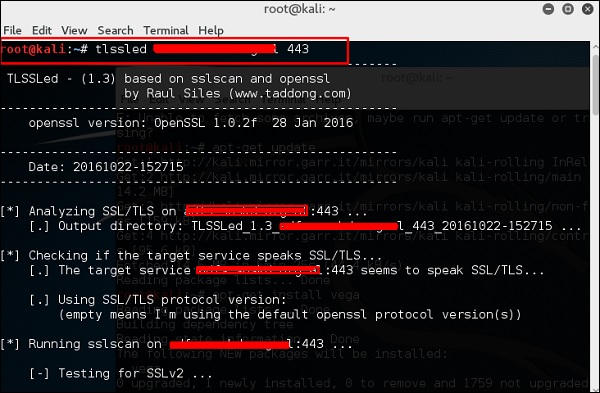

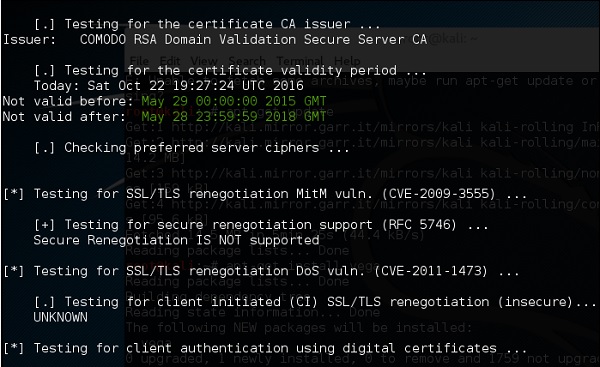

SSL Scanning Tools

TLSSLed is Linux shell script used to evaluate a security of Target SSL/TLS (HTTPS) Web server implementation.

Levels of aptimum security is the Linux shell script is an Linux. これは、openssl ライブラリをベースにした完全な SSL/TLS スキャナーである sslscan と、 “openssl s_client” コマンドラインツールをベースにしています。

現在のテストは、ターゲットが SSLv2 プロトコル、NULL 暗号、キー長 (40 ビットまたは 56 ビット) に基づく弱い暗号、(AES のような) 強い暗号の利用可能性、デジタル証明書が MD5 署名か、そして現在の SSL/TLS 再ネゴシエーション機能をサポートしているかどうかを確認することを含んでいます。

次のスクリーンショットに緑で示されているように、証明書が2018年まで有効であることが発見からわかります。

w3af

w3af は Web Application Attack and Audit Framework で、すべての Web アプリケーション脆弱性を特定し悪用することが目的です。 本パッケージは、このフレームワークのためのグラフィカルユーザインタフェース (GUI) を提供します。 コマンドライン アプリケーションのみが必要な場合は、w3af-console をインストールしてください。

フレームワークは「Web の metasploit」と呼ばれていますが、ブラックボックススキャン技術を使って Web アプリケーションの脆弱性を発見することもできるので、実際にはそれ以上のものです。 w3afのコアとそのプラグインは完全にPythonで書かれています。 このプロジェクトには 130 以上のプラグインがあり、SQL インジェクション、クロスサイトスクリプティング (XSS)、リモートファイル挿入などを識別して悪用します。

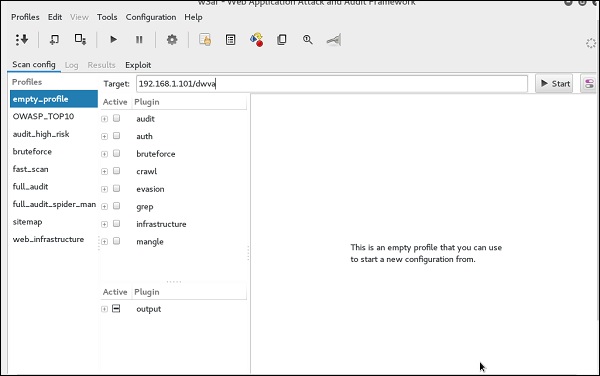

Step 1 – これを開くには、アプリケーション → 03-Web アプリケーション分析 → w3af をクリックします。

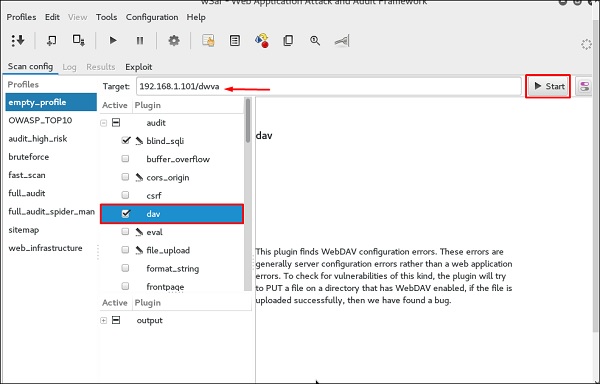

Step 2 – 「ターゲット」に被害者のURL(この場合はメタスプロ可能なWebアドレス)を入力します。

Step 3 – プロファイルを選択 → 「開始」をクリックします。

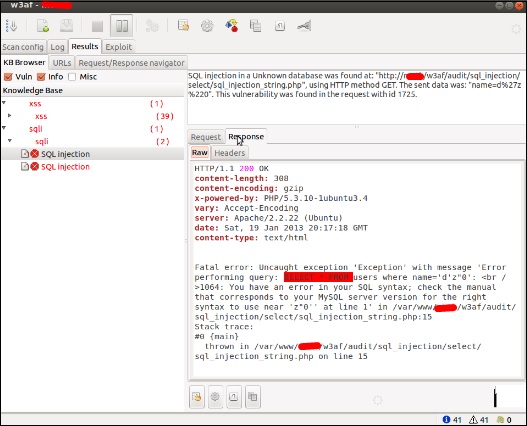

Step 4 – “結果 “に移動し、あなたは詳細と発見を見ることができます。

コメントを残す