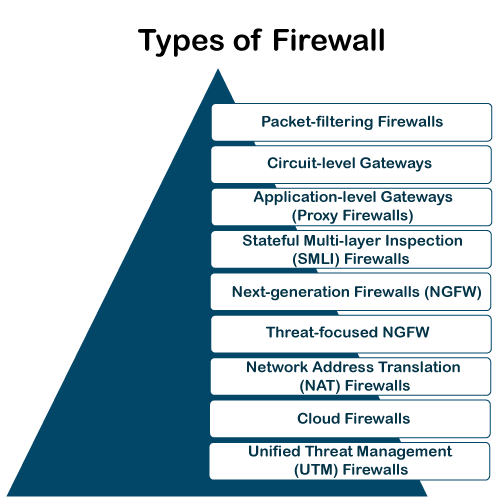

ファイアウォールの種類

On 11月 26, 2021 by adminファイアウォールには、その構造によって、主にソフトウェアファイアウォール、ハードウェアファイアウォール、またはその両方の3種類がある。 それぞれのタイプのファイアウォールは、機能は異なりますが、目的は同じです。

ハードウェアファイアウォールは、コンピュータネットワークとゲートウェイの間に取り付けられる物理的なデバイスです。 例えば、ブロードバンドルーターなどです。 ハードウェアファイアウォールは、アプライアンスファイアウォールと呼ばれることもあります。 一方、ソフトウェアファイアウォールは、コンピュータにインストールされる簡単なプログラムで、ポート番号や他のインストールされたソフトウェアを通じて機能する。 このタイプのファイアウォールは、ホストファイアウォールとも呼ばれます。

そのほかにも、機能や提供するセキュリティのレベルに応じて、さまざまなタイプのファイアウォールがあります。 以下は、ソフトウェアまたはハードウェアとして実装されるファイアウォール技術の種類です。

- パケットフィルタリングファイアウォール

- 回路レベルのゲートウェイ

- アプリケーションレベルのゲートウェイ(プロキシファイアウォール)

- Stateful Multi-layer Inspection (SMLI) ファイアウォール

- Next-generation Firewall (NGFW)

- スレット(Thrat)

- Threat-Unit (NGFW)

- Next-generation Firewall (NGFW)

- Threat-Unit (NGFW)NGFW

- ネットワークアドレス変換(NAT)ファイアウォール

- クラウドファイアウォール

- 統合脅威管理(UTM)ファイアウォール

パケットフィルタリングファイアウォール

パケットフィルタリングファイアウォールは最も基本的なタイプのファイアーウォールであり、パケットフィルタリングは、ファイアウォールシステムの中で、最も重要な機能です。 これは、ネットワーク トラフィックを監視し、設定されたセキュリティ ルールに基づいて受信パケットをフィルタリングする管理プログラムのように動作します。 これらのファイアウォールは、データパケットが確立されたルールセットに一致しない場合、ネットワークトラフィック IP プロトコル、IP アドレス、およびポート番号をブロックするように設計されています

パケットフィルタリングファイアウォールは、多くのリソース要件を持たない高速ソリューションと考えられますが、いくつかの制限も存在します。

サーキットレベルゲートウェイ

サーキットレベルゲートウェイは、重要なコンピューティングリソースを消費せずにトラフィックを許可またはブロックするように簡単に構成できる、別の簡略化されたタイプのファイアウォールです。 このタイプのファイアウォールは通常、TCP (Transmission Control Protocol) 接続とセッションを検証することにより、OSI モデルのセッション レベルで動作します。 サーキットレベルのゲートウェイは、確立されたセッションが確実に保護されるように設計されています。

一般的に、サーキットレベルのファイアウォールは、セキュリティソフトウェアまたは既存のファイアウォールとして実装されています。 パケットフィルタリングファイアウォールと同様に、これらのファイアウォールは、トランザクションに関する情報を検査するものの、実際のデータをチェックするわけではありません。 そのため、マルウェアを含むデータであっても、正しいTCP接続に従っていれば、ゲートウェイを通過してしまう。

アプリケーションレベルのゲートウェイ(プロキシファイアウォール)

プロキシファイアウォールは、アプリケーション層で動作し、2 つのエンドシステム(ネットワークとトラフィックシステムなど)間の受信トラフィックをフィルタリングする中間デバイスとして機能します。 そのため、これらのファイアウォールは「アプリケーションレベルゲートウェイ」と呼ばれています。

基本的なファイアウォールとは異なり、これらのファイアウォールは、Webサーバー上の本来のクライアントのふりをしたクライアントからのリクエストを転送します。 これにより、クライアントの身元やその他の不審な情報を保護し、潜在的な攻撃からネットワークを安全に保つことができます。 接続が確立されると、プロキシファイアウォールは送信元から来るデータパケットを検査する。 受信したデータパケットの内容が保護されていれば、プロキシファイアーウォールはそれをクライアントに転送する。

Stateful Multi-layer Inspection (SMLI) ファイアウォール

Stateful multi-layer inspection ファイアウォールは、パケット検査テクノロジーと TCP ハンドシェイク検証の両方を含み、SMLI ファイアウォールをパケットフィルタリングファイアウォールや回路レベルのゲートウェイより優れたものにしています。 さらに、これらのタイプのファイアウォールは、確立された接続の状態を追跡します。

簡単に言うと、ユーザーが接続を確立してデータを要求すると、SMLIファイアウォールはデータベース(状態テーブル)を作成します。 このデータベースは、送信元IPアドレス、ポート番号、送信先IPアドレス、送信先ポート番号などのセッション情報を保存するために使用されます。 接続情報は、各セッションごとに状態表に保存されます。 ステートフルインスペクション技術を使用して、これらのファイアウォールは、予想されるトラフィックを許可するセキュリティルールを作成します。

ほとんどの場合、SMLI ファイアウォールは追加のセキュリティレベルとして実装されています。 この種のファイアウォールは、より多くのチェックを実装し、ステートレス ファイアウォールよりも安全であると考えられています。 このため、ステートフル・パケット・インスペクションが他の多くのファイアウォールと共に実装され、すべての内部トラフィックの統計情報を追跡しています。 そうすることで、負荷が高まり、コンピューティング・リソースに負担がかかるようになります。

次世代ファイアウォール (NGFW)

最近リリースされた多くのファイアウォールは、通常「次世代ファイアウォール」と定義されます。 しかし、次世代ファイアウォールの具体的な定義はありません。 このタイプのファイアウォールは通常、他のファイアウォールの特徴と機能性を組み合わせたセキュリティデバイスと定義されます。 これらのファイアウォールには、ディープパケットインスペクション(DPI)、表面レベルパケットインスペクション、および TCP ハンドシェイクテストなどがあります

NGFW には、パケットフィルタリングおよびステートフルインスペクションファイアウォールより高いレベルのセキュリティが含まれています。 従来のファイアウォールとは異なり、NGFWは、パケットヘッダ、パケットコンテンツ、ソースなど、データのトランザクション全体を監視します。 NGFW は、マルウェア攻撃、外部の脅威、事前侵入など、より高度で進化するセキュリティ脅威を防止できるように設計されています。

脅威に特化した NGFW

脅威に特化した NGFW には、従来の NGFW の機能がすべて含まれています。 さらに、高度な脅威の検出と修復も提供します。 このタイプのファイアウォールは、攻撃に対して迅速に対応することができます。 インテリジェントなセキュリティ自動化により、脅威に特化した NGFW はセキュリティ規則とポリシーを設定し、全体的な防御システムのセキュリティをさらに向上させます。

さらに、これらのファイアウォールは、疑わしい活動を継続的に監視する遡及セキュリティ システムを使用します。 これらのファイアウォールは、最初の検査の後でも、すべてのアクティビティの動作を分析し続けます。 この機能により、脅威フォーカス NGFW は、脅威の検出からクリーンアップまでにかかる全体時間を劇的に短縮します。

ネットワーク アドレス変換 (NAT) ファイアウォール

ネットワーク アドレス変換または NAT ファイアウォールは、主にインターネット トラフィックにアクセスし、すべての不要な接続をブロックするように設計されています。 この種のファイアウォールは通常、私たちのデバイスの IP アドレスを隠し、攻撃者から安全に守ります。

複数のデバイスを使用してインターネットに接続する場合、NAT ファイアウォールは一意の IP アドレスを作成し、個々のデバイスの IP アドレスを隠蔽します。 その結果、単一のIPアドレスがすべてのデバイスに使用されます。 このように、NATファイアウォールは、アクセスするIPアドレスを求めてネットワークをスキャンする攻撃者から、独立したネットワーク・アドレスを保護します。 この結果、不審な活動や攻撃に対する保護が強化されます。

一般に、NAT ファイアウォールはプロキシファイアウォールと同様に動作します。 プロキシファイアウォールと同様に、NAT ファイアウォールは、コンピュータのグループと外部トラフィックの間の中間デバイスとして機能します。

クラウドファイアウォール

ファイアウォールがクラウドソリューションを使用して設計されている場合、それはクラウドファイアウォールまたはFaaS (firewall-as-service) として認識されています。 クラウド・ファイアウォールは通常、サードパーティ・ベンダーによってインターネット上で保守・運用されます。 このタイプのファイアウォールは、プロキシ・ファイアウォールに近いと考えられています。 その理由は、クラウド・ファイアウォールをプロキシサーバーとして使用するためです。 ただし、要件に応じて設定される。

クラウド・ファイアウォールの最も大きな利点は、スケーラビリティである。 クラウド・ファイアウォールには物理的なリソースがないため、組織の需要やトラフィック負荷に応じて簡単に拡張することができる。 需要が増加した場合は、クラウドサーバーに容量を追加して、追加のトラフィック負荷をフィルタリングすることができます。

統合脅威管理 (UTM) ファイアウォール

UTM ファイアウォールは、アンチウイルスおよび侵入防止サポート付きのステートフル インスペクション ファイアウォールの機能を含む特殊なタイプのデバイスです。 このようなファイアウォールは、シンプルさと使いやすさを提供するために設計されています。

どのファイアウォールアーキテクチャが最適ですか?

最適なファイアウォールアーキテクチャを選択するとなると、明示的にする必要はないでしょう。 複数の保護レイヤーを追加するために、異なるファイアウォールを組み合わせて使用するのが常によいのです。 たとえば、ネットワークの境界にハードウェアまたはクラウド・ファイアウォールを実装し、さらにすべてのネットワーク資産に個別のソフトウェア・ファイアウォールを追加することができます。

そのほか、通常、選択はあらゆる組織の要件に依存します。

組織の規模

組織が大きく、大規模な内部ネットワークを維持する場合、それは内部ネットワーク全体を監視することができ、このようなファイアウォールのアーキテクチャを実装することをお勧めします。 そのほか、クラウド ファイアウォールを検討することもできます。

マルチレベルの保護要件

ファイアウォールの数とタイプは、通常、内部ネットワークが必要とするセキュリティ対策に依存します。 つまり、組織が機密データを保持している場合、ファイアウォールのマルチレベルの保護を実装したほうがよいのです。 これにより、ハッカーからのデータ・セキュリティが確保されます。

コメントを残す