Tipi di Firewall

Il Novembre 26, 2021 da adminCi sono principalmente tre tipi di firewall, come firewall software, firewall hardware, o entrambi, a seconda della loro struttura. Ogni tipo di firewall ha funzionalità diverse ma lo stesso scopo. Tuttavia, è meglio averli entrambi per ottenere la massima protezione possibile.

Un firewall hardware è un dispositivo fisico che si collega tra una rete di computer e un gateway. Per esempio, un router a banda larga. Un firewall hardware è a volte chiamato Appliance Firewall. D’altra parte, un firewall software è un semplice programma installato su un computer che funziona attraverso numeri di porta e altri software installati. Questo tipo di firewall è anche chiamato Host Firewall.

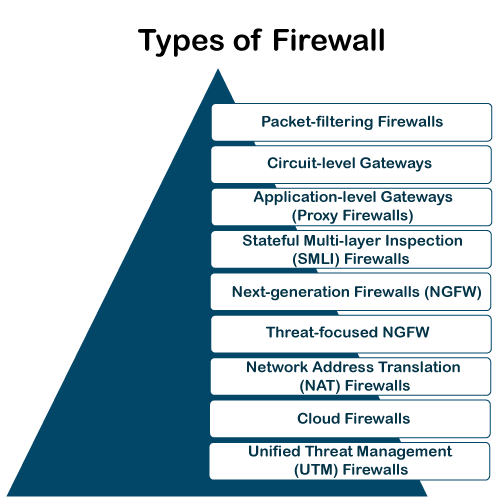

Inoltre, ci sono molti altri tipi di firewall a seconda delle loro caratteristiche e del livello di sicurezza che forniscono. I seguenti sono tipi di tecniche di firewall che possono essere implementati come software o hardware:

- Firewall per il filtraggio dei pacchetti

- Gateway a livello di circuito

- Gateway a livello di applicazione (Proxy Firewall)

- Firewall SMLI (Stateful Multi-layer Inspection)

- Firewall di nuova generazione (NGFW)

- Minaccefocalizzato NGFW

- Network Address Translation (NAT) Firewalls

- Cloud Firewalls

- Unified Threat Management (UTM) Firewalls

Packet-filtering Firewalls

Un packet filtering firewall è il tipo più semplice di firewall. Si comporta come un programma di gestione che controlla il traffico di rete e filtra i pacchetti in entrata in base a regole di sicurezza configurate. Questi firewall sono progettati per bloccare i protocolli IP del traffico di rete, un indirizzo IP e un numero di porta se un pacchetto di dati non corrisponde al set di regole stabilito.

Mentre i firewall con filtraggio dei pacchetti possono essere considerati una soluzione veloce senza molti requisiti di risorse, hanno anche alcuni limiti. Poiché questi tipi di firewall non impediscono gli attacchi basati sul web, non sono i più sicuri.

Gateway a livello di circuito

I gateway a livello di circuito sono un altro tipo semplificato di firewall che può essere facilmente configurato per consentire o bloccare il traffico senza consumare risorse di calcolo significative. Questi tipi di firewall tipicamente operano a livello di sessione del modello OSI verificando le connessioni e le sessioni TCP (Transmission Control Protocol). I gateway a livello di circuito sono progettati per garantire che le sessioni stabilite siano protette.

Tipicamente, i firewall a livello di circuito sono implementati come software di sicurezza o firewall preesistenti. Come i firewall che filtrano i pacchetti, questi firewall non controllano i dati effettivi, ma ispezionano le informazioni sulle transazioni. Pertanto, se un dato contiene malware, ma segue la corretta connessione TCP, passerà attraverso il gateway. Questo è il motivo per cui i gateway a livello di circuito non sono considerati abbastanza sicuri per proteggere i nostri sistemi.

Gateway a livello di applicazione (Firewall proxy)

I firewall proxy operano a livello di applicazione come un dispositivo intermedio per filtrare il traffico in entrata tra due sistemi finali (ad esempio, rete e sistemi di traffico). Questo è il motivo per cui questi firewall sono chiamati ‘Gateway a livello di applicazione’.

A differenza dei firewall di base, questi firewall trasferiscono le richieste dei clienti fingendo di essere clienti originali sul web-server. Questo protegge l’identità del cliente e altre informazioni sospette, mantenendo la rete al sicuro da potenziali attacchi. Una volta che la connessione è stabilita, il firewall proxy ispeziona i pacchetti di dati provenienti dalla fonte. Se il contenuto del pacchetto di dati in arrivo è protetto, il firewall proxy lo trasferisce al client. Questo approccio crea un ulteriore livello di sicurezza tra il client e molte fonti diverse sulla rete.

Firewall SMLI (Stateful Multi-layer Inspection)

I firewall SMLI includono sia la tecnologia di ispezione dei pacchetti che la verifica del TCP handshake, rendendo i firewall SMLI superiori ai firewall che filtrano i pacchetti o ai gateway a livello di circuito. Inoltre, questi tipi di firewall tengono traccia dello stato delle connessioni stabilite.

In parole semplici, quando un utente stabilisce una connessione e richiede dati, il firewall SMLI crea un database (tabella di stato). Il database viene utilizzato per memorizzare le informazioni di sessione come l’indirizzo IP di origine, il numero di porta, l’indirizzo IP di destinazione, il numero di porta di destinazione, ecc. Le informazioni sulla connessione sono memorizzate per ogni sessione nella tabella di stato. Utilizzando la tecnologia stateful inspection, questi firewall creano regole di sicurezza per permettere il traffico previsto.

Nella maggior parte dei casi, i firewall SMLI sono implementati come livelli di sicurezza aggiuntivi. Questi tipi di firewall implementano più controlli e sono considerati più sicuri dei firewall stateless. Questo è il motivo per cui lo stateful packet inspection è implementato insieme a molti altri firewall per tracciare le statistiche di tutto il traffico interno. Così facendo si aumenta il carico e si mette più pressione sulle risorse di calcolo. Questo può dare luogo a una velocità di trasferimento dei pacchetti di dati più lenta rispetto ad altre soluzioni.

Firewall di nuova generazione (NGFW)

Molti dei firewall più recenti rilasciati sono solitamente definiti come “firewall di nuova generazione”. Tuttavia, non esiste una definizione specifica per i firewall di nuova generazione. Questo tipo di firewall è solitamente definito come un dispositivo di sicurezza che combina le caratteristiche e le funzionalità di altri firewall. Questi firewall includono deep-packet inspection (DPI), surface-level packet inspection, e TCP handshake testing, ecc.

NGFW include livelli di sicurezza più alti dei firewall con filtraggio dei pacchetti e stateful inspection. A differenza dei firewall tradizionali, NGFW controlla l’intera transazione di dati, comprese le intestazioni dei pacchetti, il contenuto dei pacchetti e le fonti. Gli NGFW sono progettati in modo tale da poter prevenire le minacce alla sicurezza più sofisticate e in evoluzione, come gli attacchi malware, le minacce esterne e le intrusioni avanzate.

NGFW focalizzato sulle minacce

NGFW focalizzato sulle minacce include tutte le caratteristiche di un NGFW tradizionale. Inoltre, forniscono anche il rilevamento avanzato delle minacce e il rimedio. Questi tipi di firewall sono in grado di reagire rapidamente agli attacchi. Con l’automazione intelligente della sicurezza, gli NGFW focalizzati sulle minacce impostano regole e politiche di sicurezza, aumentando ulteriormente la sicurezza del sistema di difesa complessivo.

Inoltre, questi firewall utilizzano sistemi di sicurezza retrospettivi per monitorare continuamente le attività sospette. Continuano ad analizzare il comportamento di ogni attività anche dopo l’ispezione iniziale. Grazie a questa funzionalità, i NGFW focalizzati sulle minacce riducono drasticamente il tempo complessivo impiegato dal rilevamento delle minacce alla pulizia.

Firewall NAT (Network Address Translation)

I firewall NAT o di traduzione degli indirizzi di rete sono progettati principalmente per accedere al traffico Internet e bloccare tutte le connessioni indesiderate. Questi tipi di firewall di solito nascondono gli indirizzi IP dei nostri dispositivi, rendendoli sicuri dagli aggressori.

Quando più dispositivi vengono utilizzati per connettersi a Internet, i firewall NAT creano un indirizzo IP unico e nascondono gli indirizzi IP dei singoli dispositivi. Come risultato, un singolo indirizzo IP viene utilizzato per tutti i dispositivi. Facendo questo, i firewall NAT proteggono gli indirizzi di rete indipendenti dagli aggressori che scansionano una rete per accedere agli indirizzi IP. Questo si traduce in una maggiore protezione contro attività sospette e attacchi.

In generale, i firewall NAT funzionano in modo simile ai firewall proxy. Come i firewall proxy, i firewall NAT funzionano anche come un dispositivo intermedio tra un gruppo di computer e il traffico esterno.

Firewall cloud

Quando un firewall è progettato utilizzando una soluzione cloud, è noto come firewall cloud o FaaS (firewall-as-service). I firewall in cloud sono tipicamente mantenuti ed eseguiti su Internet da fornitori terzi. Questo tipo di firewall è considerato simile a un firewall proxy. La ragione di ciò è l’uso dei firewall cloud come server proxy. Tuttavia, sono configurati in base ai requisiti.

Il vantaggio più significativo dei firewall cloud è la scalabilità. Poiché i firewall in cloud non hanno risorse fisiche, sono facili da scalare in base alla domanda o al carico di traffico dell’organizzazione. Se la domanda aumenta, è possibile aggiungere ulteriore capacità al server cloud per filtrare il carico di traffico aggiuntivo. La maggior parte delle organizzazioni utilizza i firewall cloud per proteggere le loro reti interne o l’intera infrastruttura cloud.

Firewall UTM (Unified Threat Management)

I firewall UTM sono un tipo speciale di dispositivo che include le caratteristiche di un firewall stateful inspection con supporto anti-virus e intrusion prevention. Tali firewall sono progettati per fornire semplicità e facilità d’uso. Questi firewall possono anche aggiungere molti altri servizi, come la gestione del cloud, ecc.

Quale architettura firewall è migliore?

Quando si tratta di selezionare la migliore architettura firewall, non è necessario essere espliciti. È sempre meglio usare una combinazione di diversi firewall per aggiungere più livelli di protezione. Per esempio, si può implementare un firewall hardware o cloud al perimetro della rete, e poi aggiungere ulteriormente firewall software individuali con ogni risorsa di rete.

Inoltre, la selezione di solito dipende dai requisiti di ogni organizzazione. Tuttavia, i seguenti fattori possono essere considerati per la giusta selezione del firewall:

Dimensione dell’organizzazione

Se un’organizzazione è grande e mantiene una grande rete interna, è meglio implementare tale architettura firewall, che può monitorare l’intera rete interna.

Disponibilità di risorse

Se un’organizzazione ha le risorse e può permettersi un firewall separato per ogni pezzo hardware, questa è una buona opzione. Inoltre, un firewall cloud può essere un’altra considerazione.

Richiesta di protezione multilivello

Il numero e il tipo di firewall dipendono tipicamente dalle misure di sicurezza che una rete interna richiede. Questo significa che se un’organizzazione mantiene dati sensibili, è meglio implementare una protezione multilivello dei firewall. Questo garantirà la sicurezza dei dati dagli hacker.

.

Lascia un commento