Kali Linux – Website Penetration Testing

Il Dicembre 4, 2021 da adminIn questo capitolo, impareremo a conoscere il website penetration testing offerto da Kali Linux.

Uso di Vega

Vega è uno scanner gratuito e open source e una piattaforma di test per verificare la sicurezza delle applicazioni web. Vega può aiutare a trovare e convalidare SQL Injection, Cross-Site Scripting (XSS), informazioni sensibili divulgate inavvertitamente e altre vulnerabilità. È scritto in Java, basato su GUI e funziona su Linux, OS X e Windows.

Vega include uno scanner automatico per test rapidi e un proxy di intercettazione per l’ispezione tattica. Vega può essere esteso usando una potente API nel linguaggio del web: JavaScript. La pagina web ufficiale è https://subgraph.com/vega/

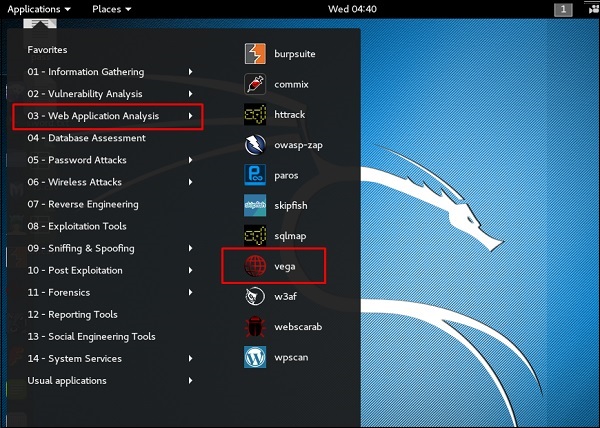

Step 1 – Per aprire Vega vai su Applicazioni → 03-Web Application Analysis → Vega

Step 2 – Se non vedi un’applicazione nel percorso, digita il seguente comando.

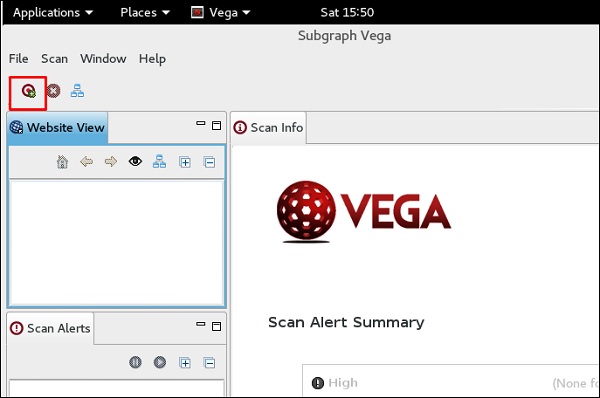

Passo 3 – Per iniziare una scansione, clicca sul segno “+”.

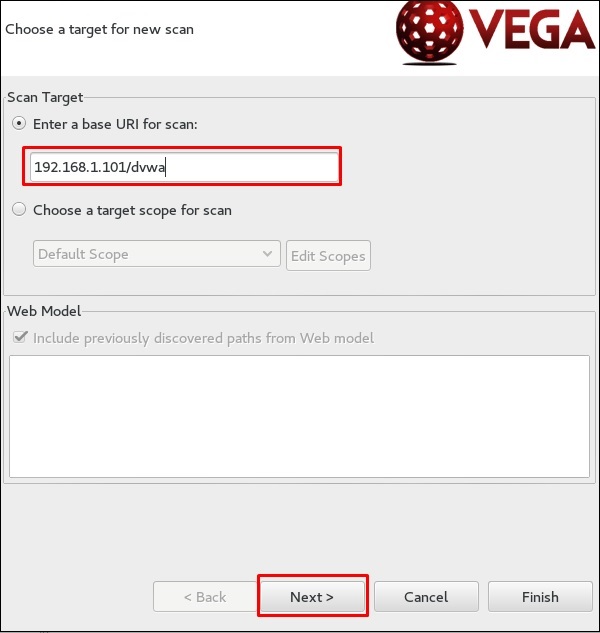

Passo 4 – Inserisci l’URL della pagina web che sarà analizzata. In questo caso, è la macchina metasploitable → clicca “Next”.

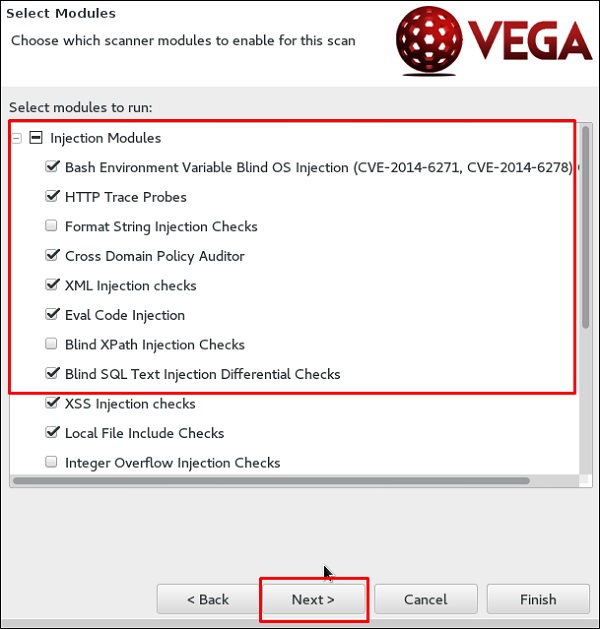

Step 5 – Seleziona tutte le caselle dei moduli che vuoi controllare. Poi, clicca “Avanti”.

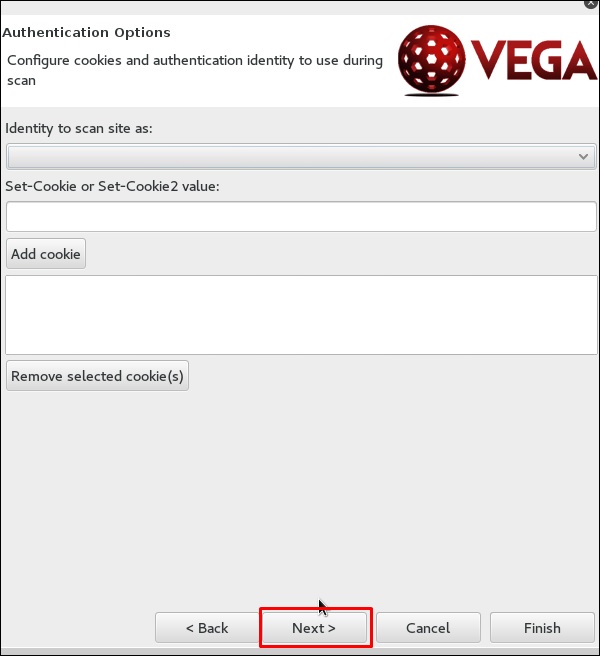

Step 6 – Clicca di nuovo su “Avanti” nella seguente schermata.

Step 7 – Clicca “Fine”.

Step 8 – Se appare la seguente tabella, clicca “Sì”.

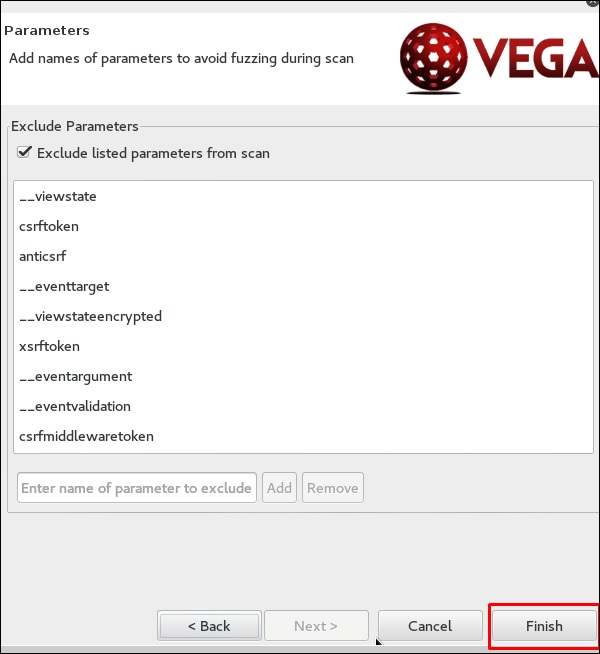

La scansione continuerà come mostrato nel seguente screenshot.

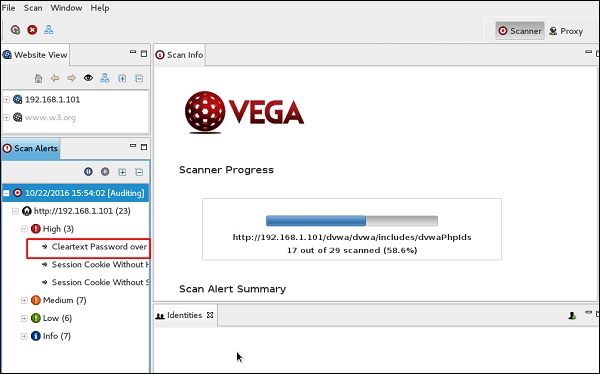

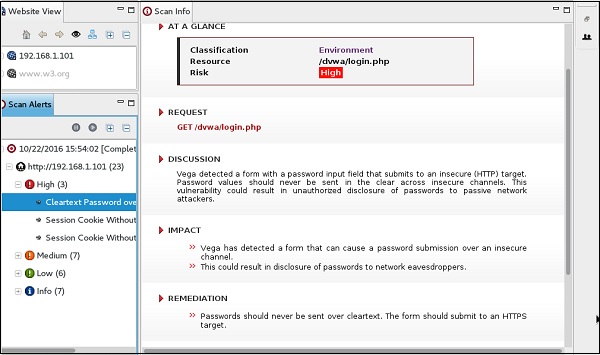

Fase 9 – Dopo che la scansione è completata, sul pannello in basso a sinistra puoi vedere tutti i risultati, che sono classificati in base alla gravità. Se fai clic su di esso, vedrai tutti i dettagli delle vulnerabilità sul pannello di destra come “Richiesta”, “Discussione”, “Impatto” e “Rimedio”.

ZapProxy

ZAP-OWASP Zed Attack Proxy è uno strumento di penetrazione integrato facile da usare per trovare vulnerabilità nelle applicazioni web. È un’interfaccia Java.

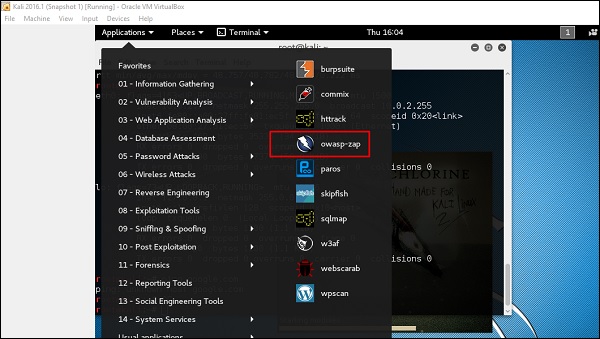

Passo 1 – Per aprire ZapProxy, vai su Applicazioni → 03-Analisi delle applicazioni web → owaspzap.

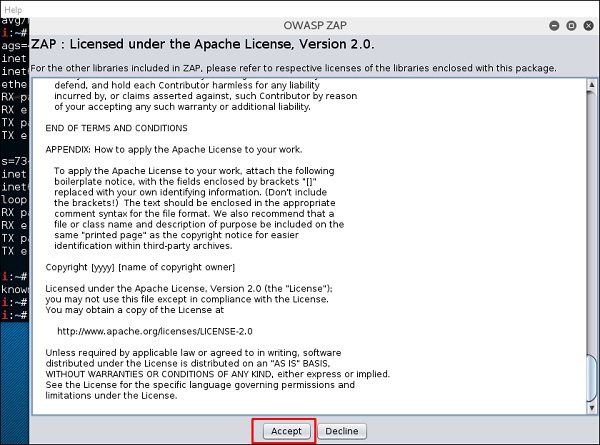

Passo 2 – Clicca “Accetta”.

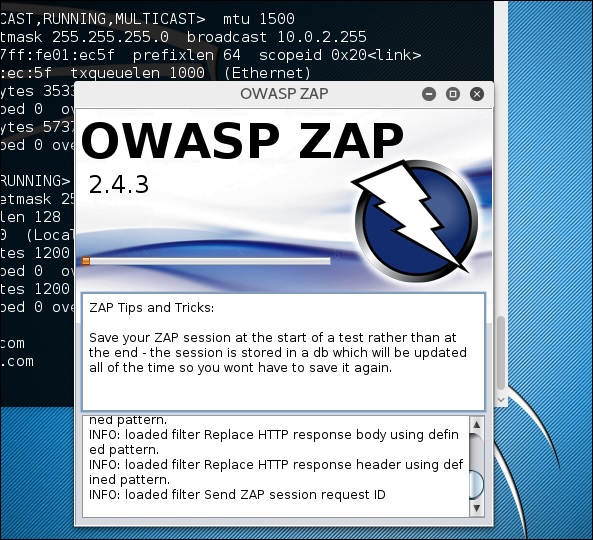

ZAP inizierà a caricare.

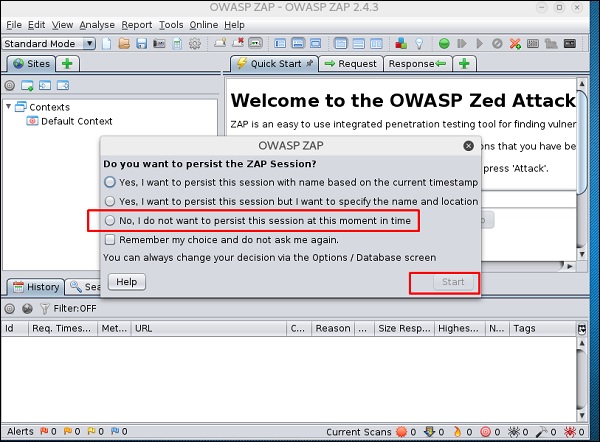

Passo 3 – Scegliere una delle opzioni come mostrato nel seguente screenshot e fare clic su “Start”.

Il seguente web è metasploitable con IP :192.168.1.101

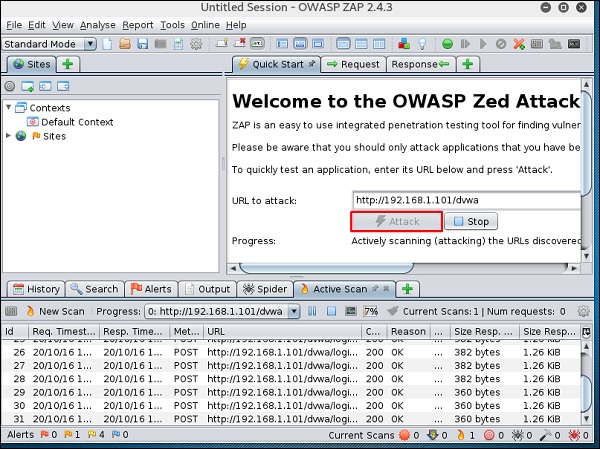

Passo 4 – Inserire l’URL del web di test in “URL da attaccare” → cliccare “Attack”.

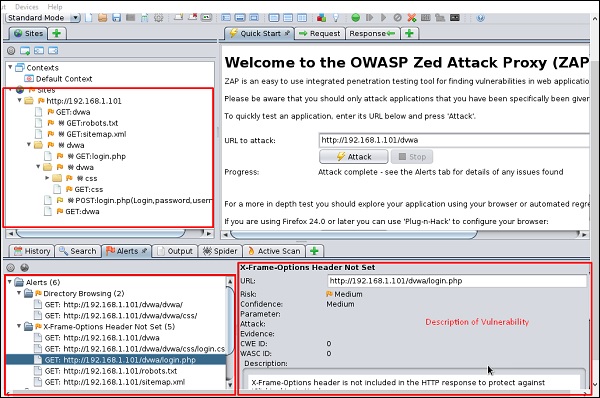

Dopo che la scansione è completata, sul pannello in alto a sinistra vedrai tutti i siti scansionati.

Nel pannello di sinistra “Alerts”, vedrai tutti i risultati insieme alla descrizione.

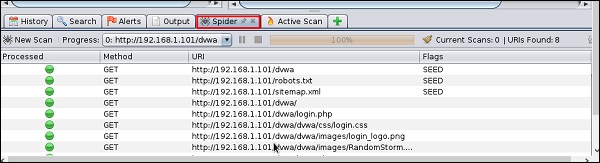

Step 5 – Clicca “Spider” e vedrai tutti i link scansionati.

Uso degli strumenti di database

sqlmap

sqlmap è uno strumento di penetration testing open source che automatizza il processo di rilevamento e sfruttamento delle falle di SQL injection e di acquisizione dei server di database. Viene fornito con un potente motore di rilevamento, molte caratteristiche di nicchia per il penetration tester finale e una vasta gamma di interruttori che durano dal database fingerprinting, oltre il fetching dei dati dal database, all’accesso al file system sottostante e l’esecuzione di comandi sul sistema operativo tramite connessioni fuori banda.

Impariamo ad usare sqlmap.

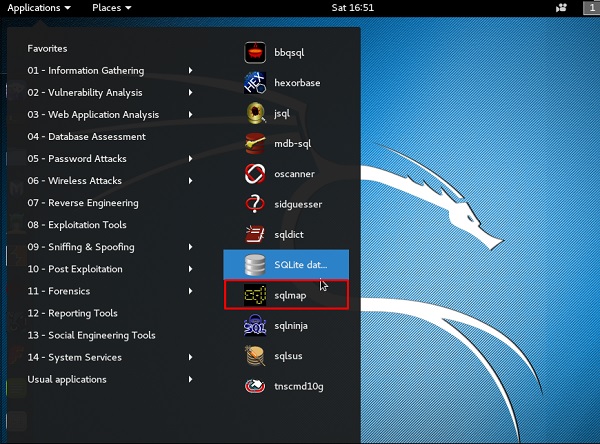

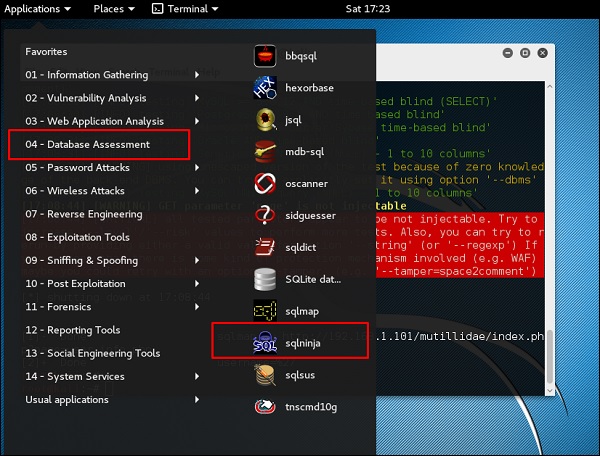

Passo 1 – Per aprire sqlmap, vai su Applicazioni → 04-Valutazione database → sqlmap.

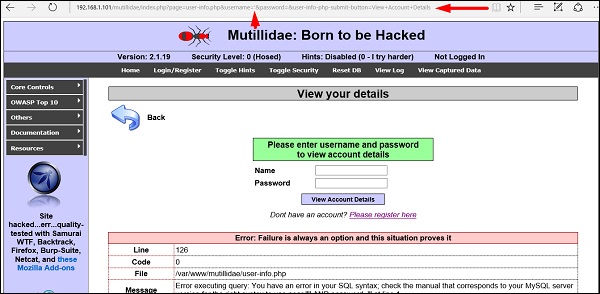

La pagina web che ha parametri vulnerabili a SQL Injection è metasploitable.

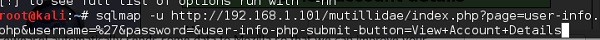

Step 2 – Per iniziare il test di sql injection, digitare “sqlmap – u URL della vittima”

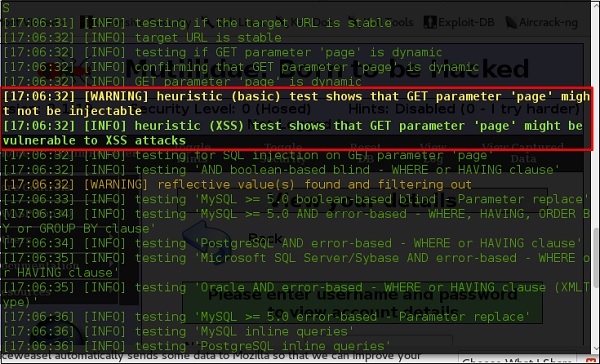

Step 3 – Dai risultati, si vedrà che alcune variabili sono vulnerabili.

sqlninja

sqlninja è una SQL Injection su Microsoft SQL Server per un accesso GUI completo. sqlninja è uno strumento mirato a sfruttare le vulnerabilità SQL Injection su un’applicazione web che utilizza Microsoft SQL Server come back-end. Tutte le informazioni riguardanti questo strumento possono essere trovate su http://sqlninja.sourceforge.net/

Step 1 – Per aprire sqlninja vai su Applicazioni → 04-Database Assesment → sqlninja.

CMS Scanning Tools

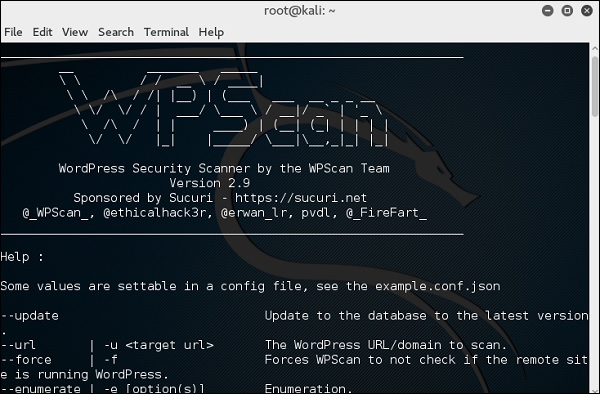

WPScan

WPScan è una scatola nera WordPress vulnerability scanner che può essere utilizzato per la scansione di installazioni remote di WordPress per trovare problemi di sicurezza.

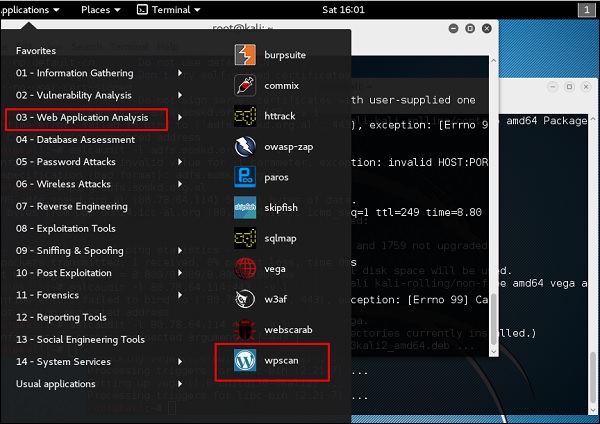

Passo 1 – Per aprire WPscan vai su Applicazioni → 03-Web Application Analysis → “wpscan”.

Si apre la seguente schermata.

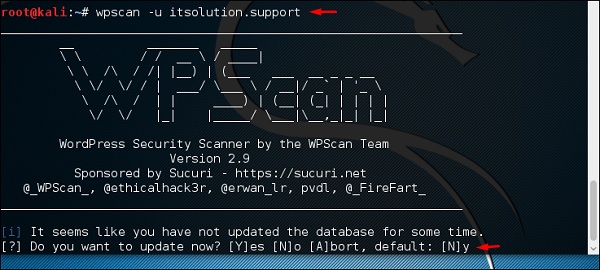

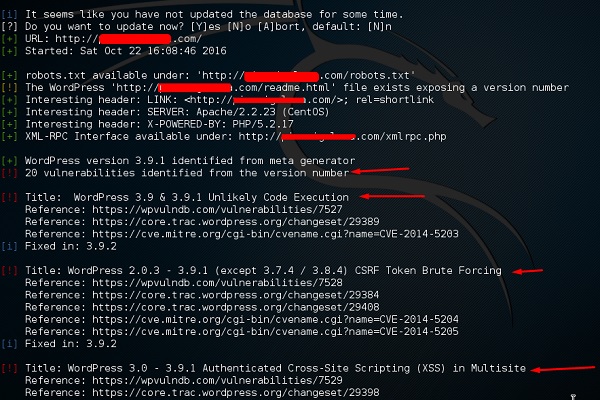

Passo 2 – Per scansionare un sito web per le vulnerabilità, digita “wpscan -u URL della pagina web”.

Se lo scanner non è aggiornato, ti chiederà di aggiornarlo. Vi consiglio di farlo.

Una volta che la scansione inizia, vedrete i risultati. Nella seguente schermata, le vulnerabilità sono indicate da una freccia rossa.

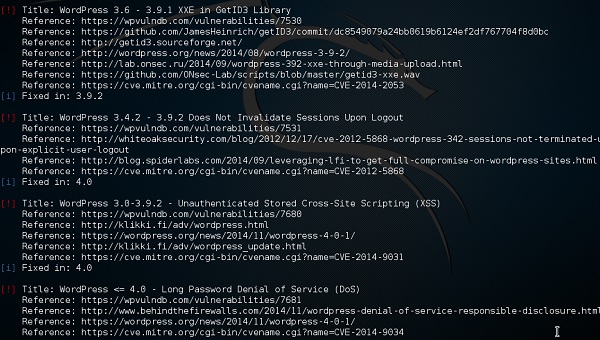

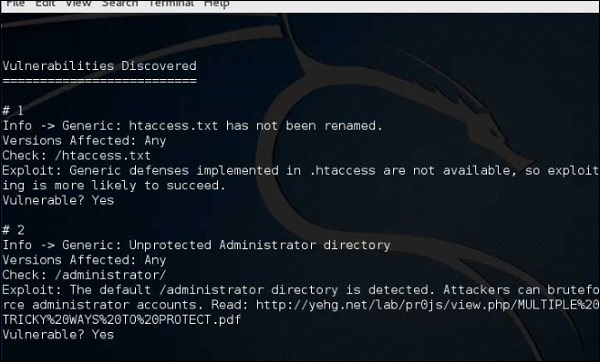

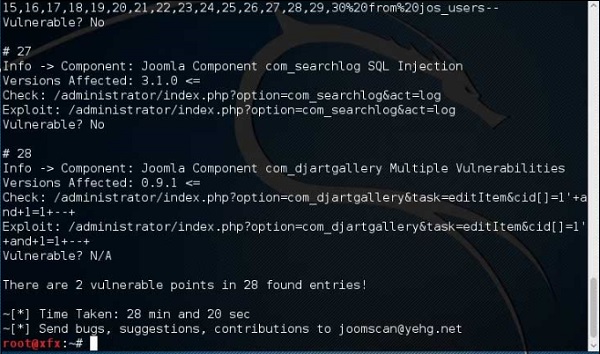

Joomscan

Joomla è probabilmente il CMS più utilizzato là fuori grazie alla sua flessibilità. Per questo CMS, è uno scanner Joomla. Aiuterà gli sviluppatori web e i web master a identificare possibili debolezze di sicurezza sui loro siti Joomla distribuiti.

Passo 1 – Per aprirlo, basta cliccare sul pannello di sinistra del terminale, poi “joomscan – parameter”.

Passo 2 – Per ottenere aiuto per l’utilizzo digitare “joomscan /?”

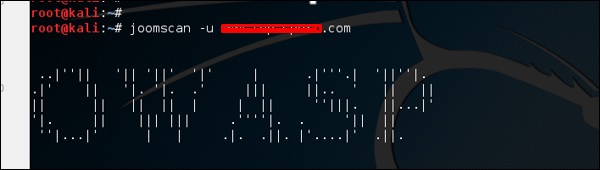

Passo 3 – Per avviare la scansione, digitare “joomscan -u URL della vittima”.

I risultati saranno visualizzati come mostrato nella seguente schermata.

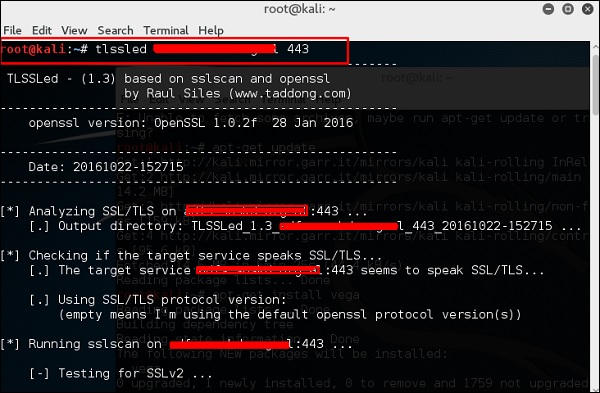

Strumenti di scansione SSL

TLSSLed è uno script di shell Linux utilizzato per valutare la sicurezza dell’implementazione di un server web SSL/TLS (HTTPS). È basato su sslscan, uno scanner SSL/TLS completo basato sulla libreria openssl, e sullo strumento a riga di comando “openssl s_client”.

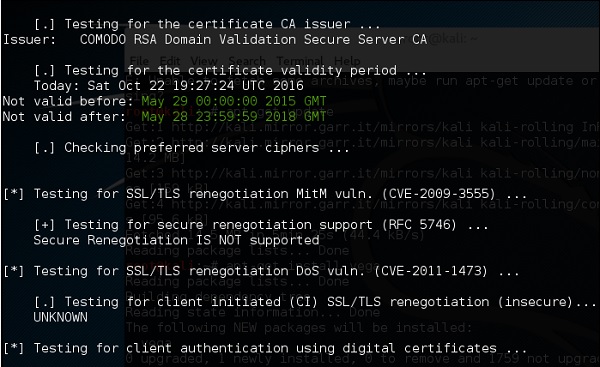

I test attuali includono la verifica se l’obiettivo supporta il protocollo SSLv2, il cifrario NULL, i cifrari deboli basati sulla loro lunghezza della chiave (40 o 56 bit), la disponibilità di cifrari forti (come AES), se il certificato digitale è firmato MD5 e le attuali capacità di rinegoziazione SSL/TLS.

Per iniziare i test, aprire un terminale e digitare “tlssled URL port”. Inizierà a testare il certificato per trovare i dati.

Si può vedere dal risultato che il certificato è valido fino al 2018 come mostrato in verde nel seguente screenshot.

w3af

w3af è un Web Application Attack and Audit Framework che mira a identificare e sfruttare tutte le vulnerabilità delle applicazioni web. Questo pacchetto fornisce un’interfaccia grafica utente (GUI) per il framework. Se volete solo un’applicazione a riga di comando, installate w3af-console.

Il framework è stato chiamato “metasploit per il web”, ma in realtà è molto di più perché scopre anche le vulnerabilità delle applicazioni web utilizzando tecniche di scansione black-box. Il nucleo di w3af e i suoi plugin sono completamente scritti in Python. Il progetto ha più di 130 plugin, che identificano e sfruttano SQL injection, cross-site scripting (XSS), inclusione di file remoti e altro ancora.

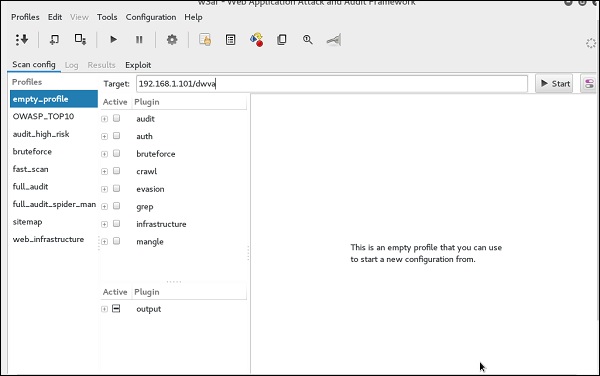

Passo 1 – Per aprirlo, vai su Applicazioni → 03-Web Application Analysis → Clicca su w3af.

Step 2 – Su “Target” inserisci l’URL della vittima che in questo caso sarà l’indirizzo web metasploitable.

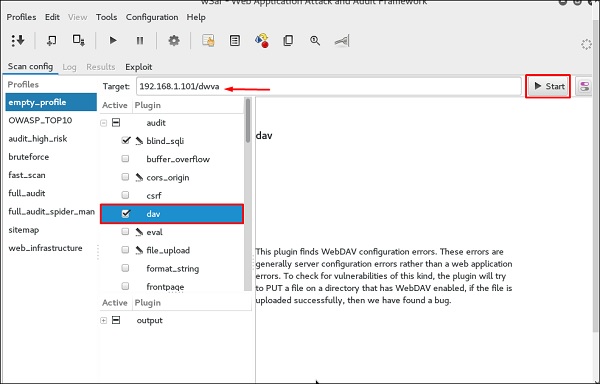

Step 3 – Seleziona il profilo → Clicca “Start”.

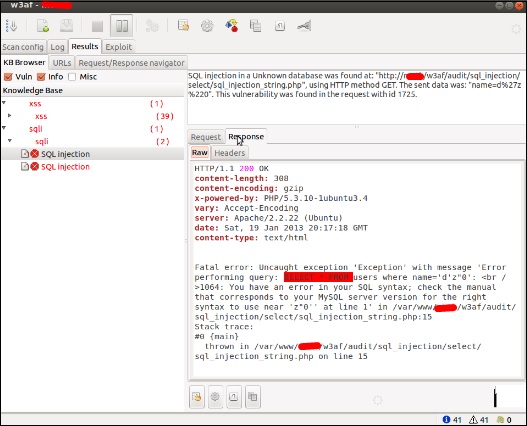

Passo 4 – Vai su “Risultati” e potrai vedere la scoperta con i dettagli.

Lascia un commento