Tűzfalak típusai

On november 26, 2021 by adminA tűzfalaknak főként három típusa létezik, mint például a szoftveres tűzfalak, a hardveres tűzfalak vagy mindkettő, felépítésüktől függően. Mindegyik tűzfaltípus más-más funkcionalitással rendelkezik, de ugyanaz a céljuk. A lehető legnagyobb védelem elérése érdekében azonban a legjobb gyakorlat, ha mindkettővel rendelkezünk.

A hardveres tűzfal egy fizikai eszköz, amely a számítógépes hálózat és egy átjáró közé csatlakozik. Például egy szélessávú router. A hardveres tűzfalat néha készüléktűzfalnak is nevezik. Másrészt a szoftveres tűzfal egy számítógépre telepített egyszerű program, amely a portszámokon és más telepített szoftvereken keresztül működik. Az ilyen típusú tűzfalat hoszt tűzfalnak is nevezik.

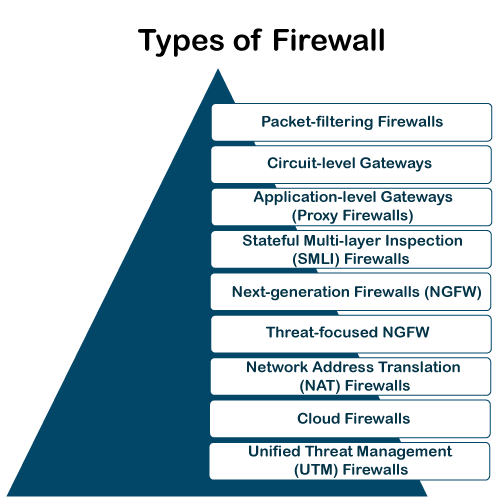

A tűzfalaknak emellett számos más típusa is létezik a jellemzőiktől és az általuk nyújtott biztonsági szinttől függően. Az alábbiakban a tűzfal technikák típusait ismertetjük, amelyek szoftveresen vagy hardveresen valósíthatók meg:

- Packet-szűrő tűzfalak

- Circuit-level Gateways

- Application-level Gateways (Proxy Firewalls)

- Stateful Multi-layer Inspection (SMLI) Firewalls

- Next-generation Firewalls (NGFW)

- Threat-koncentrált NGFW

- Network Address Translation (NAT) Firewalls

- Cloud Firewalls

- Unified Threat Management (UTM) Firewalls

Packet-filtering Firewalls

A csomagszűrő tűzfal a tűzfalak legalapvetőbb típusa. Úgy működik, mint egy kezelőprogram, amely figyeli a hálózati forgalmat, és a konfigurált biztonsági szabályok alapján szűri a bejövő csomagokat. Ezek a tűzfalak úgy vannak kialakítva, hogy blokkolják a hálózati forgalmat IP protokollok, egy IP-cím és egy portszám alapján, ha egy adatcsomag nem felel meg a beállított szabálykészletnek.

A csomagszűrő tűzfalak ugyan gyors, sok erőforrásigény nélküli megoldásnak tekinthetők, de vannak bizonyos korlátaik is. Mivel az ilyen típusú tűzfalak nem akadályozzák meg a webalapú támadásokat, nem a legbiztonságosabbak.

Körszintű átjárók

A körszintű átjárók a tűzfalak másik egyszerűsített típusa, amelyek könnyen konfigurálhatók a forgalom engedélyezésére vagy blokkolására anélkül, hogy jelentős számítási erőforrásokat igényelnének. Az ilyen típusú tűzfalak jellemzően az OSI-modell munkamenet-szintjén működnek a TCP (Transmission Control Protocol) kapcsolatok és munkamenetek ellenőrzésével. Az áramköri szintű átjárókat úgy tervezték, hogy biztosítsák a létrehozott munkamenetek védelmét.

A áramköri szintű tűzfalakat jellemzően biztonsági szoftverként vagy már meglévő tűzfalak formájában valósítják meg. A csomagszűrő tűzfalakhoz hasonlóan ezek a tűzfalak sem ellenőrzik a tényleges adatokat, bár vizsgálják a tranzakciókra vonatkozó információkat. Ezért, ha egy adat rosszindulatú programot tartalmaz, de a megfelelő TCP-kapcsolatot követi, akkor átmegy az átjárón. Ezért az áramköri szintű átjárókat nem tartják elég biztonságosnak a rendszereink védelméhez.

Alkalmazási szintű átjárók (proxy tűzfalak)

A proxy tűzfalak az alkalmazási szinten működnek, mint egy köztes eszköz, amely két végrendszer (pl. hálózati és forgalmi rendszerek) közötti bejövő forgalmat szűr. Ezért nevezik ezeket a tűzfalakat “alkalmazásszintű átjáróknak”.

Az alap tűzfalakkal ellentétben ezek a tűzfalak továbbítják a webszerver eredeti kliensnek tettetett kliensek kéréseit. Ez védi az ügyfél személyazonosságát és más gyanús információkat, így a hálózat biztonságban marad a lehetséges támadásoktól. Miután a kapcsolat létrejött, a proxy tűzfal megvizsgálja a forrásból érkező adatcsomagokat. Ha a bejövő adatcsomag tartalma védett, a proxy tűzfal továbbítja azt az ügyfélnek. Ez a megközelítés egy további biztonsági réteget hoz létre az ügyfél és a hálózat számos különböző forrása között.

Stateful Multi-layer Inspection (SMLI) Firewalls

A Stateful Multi-layer Inspection tűzfalak a csomagellenőrzési technológiát és a TCP handshake ellenőrzést is tartalmazzák, így az SMLI tűzfalak jobbak a csomagszűrő tűzfalaknál vagy az áramköri szintű átjáróknál. Ezenkívül az ilyen típusú tűzfalak nyomon követik a létrehozott kapcsolatok állapotát.

Egyszerűen fogalmazva, amikor egy felhasználó kapcsolatot létesít és adatokat kér, az SMLI tűzfal létrehoz egy adatbázist (állapottáblát). Az adatbázis a munkamenet-információk tárolására szolgál, mint például a forrás IP-cím, a port száma, a cél IP-cím, a célport száma stb. A kapcsolati információk minden egyes munkamenethez az állapottáblában kerülnek tárolásra. A stateful inspection technológiát használva ezek a tűzfalak biztonsági szabályokat hoznak létre a várható forgalom engedélyezéséhez.

A legtöbb esetben az SMLI tűzfalakat kiegészítő biztonsági szintekként valósítják meg. Az ilyen típusú tűzfalak több ellenőrzést hajtanak végre, és biztonságosabbnak tekinthetők, mint a stateless tűzfalak. Ezért a stateful packet inspection sok más tűzfallal együtt van implementálva, hogy az összes belső forgalom statisztikáját nyomon követhessék. Ez növeli a terhelést és nagyobb nyomást gyakorol a számítástechnikai erőforrásokra. Ez az adatcsomagok lassabb átviteli sebességét eredményezheti, mint más megoldások.

Újabb generációs tűzfalak (NGFW)

A legújabb kiadású tűzfalak közül sokakat “új generációs tűzfalakként” szoktak definiálni. A következő generációs tűzfalakra azonban nincs konkrét definíció. Az ilyen típusú tűzfalakat általában olyan biztonsági eszközként definiálják, amely más tűzfalak jellemzőit és funkcióit egyesíti. Ezek a tűzfalak magukban foglalják a mély csomagvizsgálatot (DPI), a felületi szintű csomagvizsgálatot, a TCP kézfogás tesztelését stb.

AzNGFW magasabb szintű biztonságot tartalmaz, mint a csomagszűrő és az állapotvizsgálatot végző tűzfalak. A hagyományos tűzfalakkal ellentétben az NGFW az adatok teljes tranzakcióját figyeli, beleértve a csomagcímeket, a csomagok tartalmát és forrásait is. Az NGFW-ket úgy tervezték, hogy képesek legyenek megakadályozni a kifinomultabb és fejlődő biztonsági fenyegetéseket, például a rosszindulatú programok támadásait, a külső fenyegetéseket és az előzetes behatolást.

Fenyegetés-fókuszú NGFW

A fenyegetés-fókuszú NGFW tartalmazza a hagyományos NGFW összes funkcióját. Emellett fejlett fenyegetésérzékelést és -elhárítást is biztosítanak. Az ilyen típusú tűzfalak képesek gyorsan reagálni a támadásokra. Az intelligens biztonsági automatizálással a fenyegetés-fókuszú NGFW-k biztonsági szabályokat és házirendeket állítanak be, tovább növelve a teljes védelmi rendszer biztonságát.

Ezek mellett ezek a tűzfalak visszamenőleges biztonsági rendszereket használnak a gyanús tevékenységek folyamatos megfigyelésére. A kezdeti ellenőrzés után is folyamatosan elemzik minden tevékenység viselkedését. Ennek a funkciónak köszönhetően a fenyegetés-fókuszú NGFW drámaian csökkenti a fenyegetés észlelésétől a tisztításig eltelt teljes időt.

Hálózati címfordító (NAT) tűzfalak

A hálózati címfordító vagy NAT tűzfalakat elsősorban az internetes forgalom elérésére és a nem kívánt kapcsolatok blokkolására tervezték. Az ilyen típusú tűzfalak általában elrejtik az eszközeink IP-címét, így biztonságban vannak a támadók elől.

Ha több eszköz csatlakozik az internethez, a NAT tűzfalak egyedi IP-címet hoznak létre, és elrejtik az egyes eszközök IP-címét. Ennek eredményeképpen minden eszközhöz egyetlen IP-cím tartozik. Ezzel a NAT tűzfalak védik a független hálózati címeket a hálózatot hozzáférési IP-címek után kutató támadóktól. Ez fokozott védelmet eredményez a gyanús tevékenységekkel és támadásokkal szemben.

A NAT tűzfalak általában a proxy tűzfalakhoz hasonlóan működnek. A proxy tűzfalakhoz hasonlóan a NAT tűzfalak is köztes eszközként működnek egy számítógépcsoport és a külső forgalom között.

felhő tűzfalak

Amikor egy tűzfalat felhőmegoldással terveznek, felhő tűzfalnak vagy FaaS-nek (firewall-as-service) nevezik. A felhőalapú tűzfalakat jellemzően harmadik féltől származó szállítók tartják karban és futtatják az interneten. Az ilyen típusú tűzfalakat a proxy tűzfalakhoz hasonlónak tekintik. Ennek oka, hogy a felhő tűzfalakat proxy-kiszolgálóként használják. Ezeket azonban az igények alapján konfigurálják.

A felhő tűzfalak legjelentősebb előnye a skálázhatóság. Mivel a felhő tűzfalak nem rendelkeznek fizikai erőforrásokkal, könnyen skálázhatók a szervezet igényeinek vagy forgalmi terhelésének megfelelően. Ha az igény növekszik, további kapacitást lehet hozzáadni a felhőszerverhez, hogy kiszűrje a további forgalmi terhelést. A legtöbb szervezet felhő tűzfalakat használ belső hálózatainak vagy teljes felhő-infrastruktúrájának biztosítására.

Egységesített fenyegetéskezelő (UTM) tűzfalak

Az UTM tűzfalak olyan speciális eszköztípusok, amelyek az állapotfelügyeleti tűzfalak funkcióit tartalmazzák vírusirtó és behatolásmegelőző támogatással. Az ilyen tűzfalakat úgy tervezték, hogy egyszerűséget és könnyű használatot biztosítsanak. Ezek a tűzfalak számos egyéb szolgáltatással is kiegészíthetők, például felhőkezeléssel stb.

Melyik tűzfalarchitektúra a legjobb?

A legjobb tűzfalarchitektúra kiválasztásakor nem kell egyértelműnek lenni. Mindig jobb, ha különböző tűzfalak kombinációját használjuk a védelem több rétegének hozzáadása érdekében. Például megvalósíthatunk egy hardveres vagy felhő tűzfalat a hálózat peremén, majd a továbbiakban minden hálózati eszközhöz egyedi szoftveres tűzfalat adhatunk.

A kiválasztás egyébként általában az egyes szervezetek igényeitől függ. A tűzfal helyes kiválasztásához azonban a következő tényezőket lehet figyelembe venni:

A szervezet mérete

Ha egy szervezet nagy, és nagy belső hálózatot tart fenn, akkor jobb olyan tűzfal-architektúrát megvalósítani, amely a teljes belső hálózatot képes felügyelni.

Az erőforrások elérhetősége

Ha egy szervezet rendelkezik az erőforrásokkal, és megengedhet magának egy külön tűzfalat minden egyes hardverdarabhoz, akkor ez egy jó megoldás. Emellett egy felhő tűzfal is megfontolásra kerülhet.

A többszintű védelem szükségessége

A tűzfalak száma és típusa általában attól függ, hogy egy belső hálózat milyen biztonsági intézkedéseket igényel. Ez azt jelenti, hogy ha egy szervezet érzékeny adatokat tart fenn, jobb, ha többszintű tűzfalvédelmet valósít meg. Ez biztosítja az adatok biztonságát a hackerekkel szemben.

Vélemény, hozzászólás?