Kali Linux – Weboldalak behatolásvizsgálata

On december 4, 2021 by adminEz a fejezet a Kali Linux által kínált weboldalak behatolásvizsgálatáról szól.

Vega használata

A Vega egy ingyenes és nyílt forráskódú szkenner és tesztelési platform a webes alkalmazások biztonságának tesztelésére. A Vega segíthet SQL Injection, Cross-Site Scripting (XSS), véletlenül nyilvánosságra hozott érzékeny információk és egyéb sebezhetőségek megtalálásában és érvényesítésében. Java nyelven íródott, GUI-alapú, és Linuxon, OS X-en és Windowson fut.

A Vega tartalmaz egy automatikus szkennert a gyors tesztekhez és egy elfogó proxyt a taktikai ellenőrzéshez. A Vega egy nagy teljesítményű API segítségével bővíthető a web nyelvén: JavaScript. A hivatalos weboldal https://subgraph.com/vega/

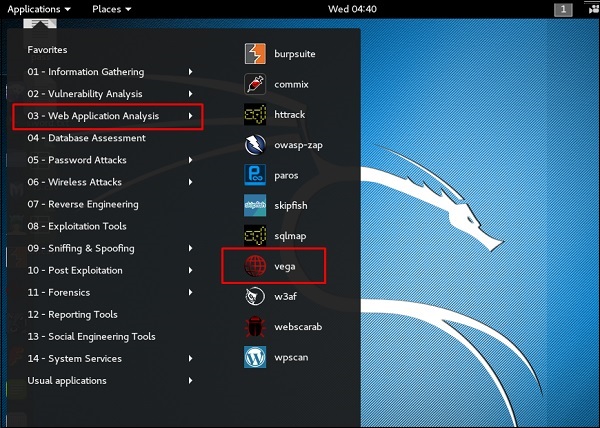

Lépés 1 – A Vega megnyitásához menjen az Alkalmazások → 03-Web alkalmazáselemzés → Vega

Lépés 2 – Ha nem lát alkalmazást az útvonalban, írja be a következő parancsot.

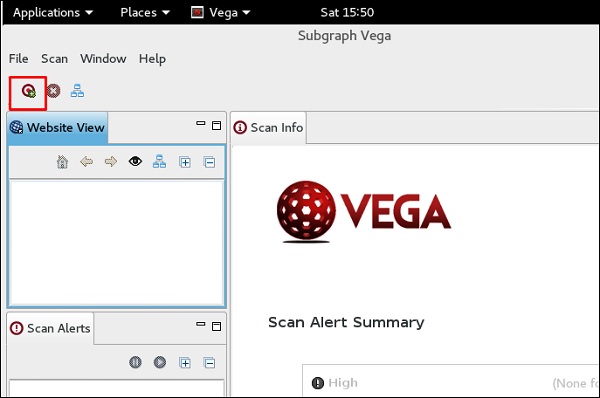

3. lépés – A vizsgálat elindításához kattintson a “+” jelre.

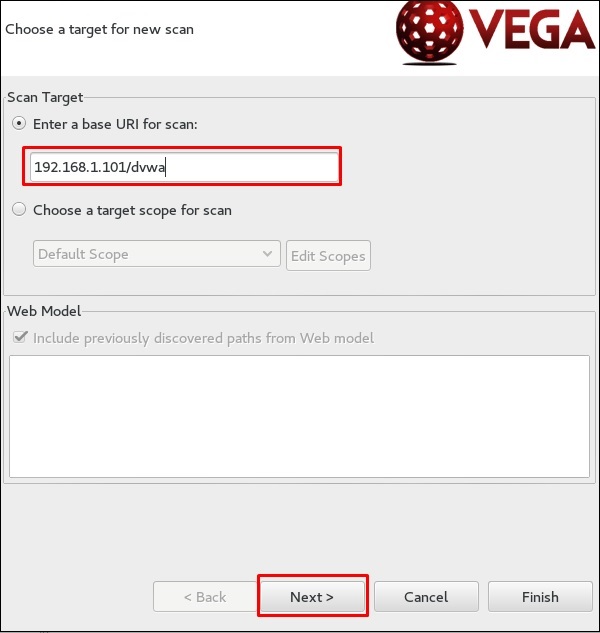

4. lépés – Adja meg a vizsgálandó weboldal URL-címét. Ebben az esetben ez a metasploitable machine → kattintson a ” Next” gombra.

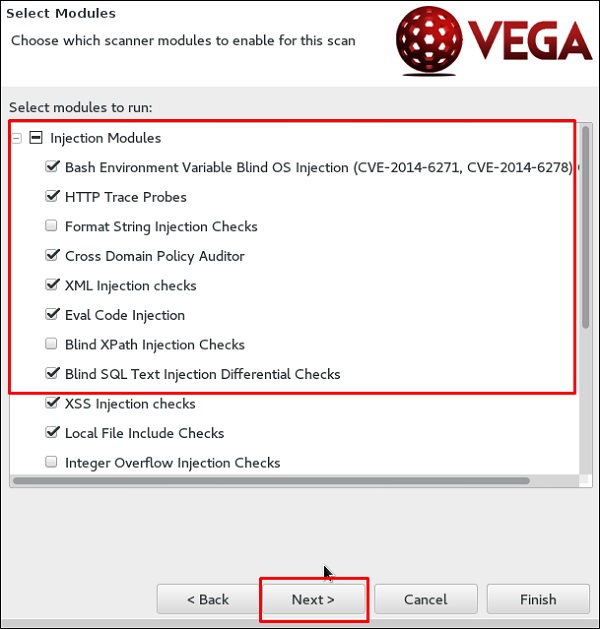

Step 5 – Jelölje be az ellenőrizni kívánt modulok összes négyzetét. Ezután kattintson a “Tovább” gombra.

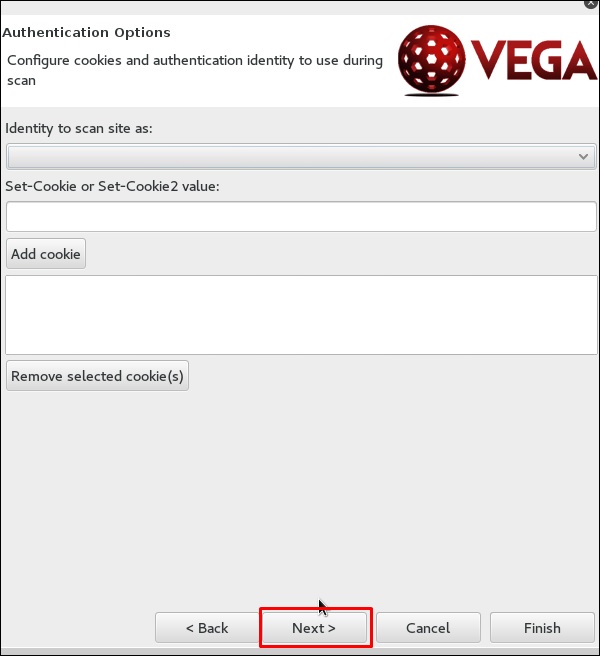

Step 6 – Kattintson ismét a “Tovább” gombra a következő képernyőképen.

Step 7 – Kattintson a “Befejezés” gombra.

Step 8 – Ha felugrik a következő táblázat, kattintson az “Igen” gombra.

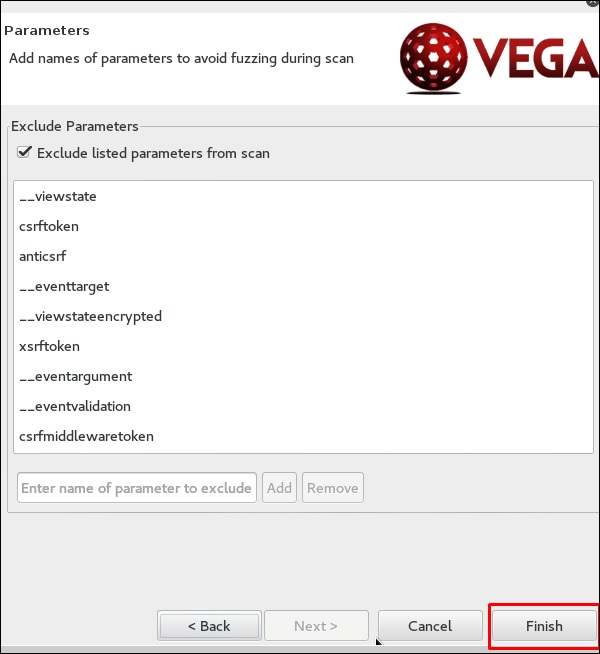

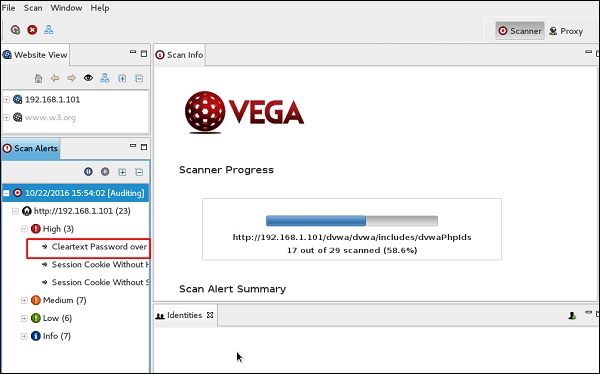

A vizsgálat az alábbi képernyőképen látható módon folytatódik.

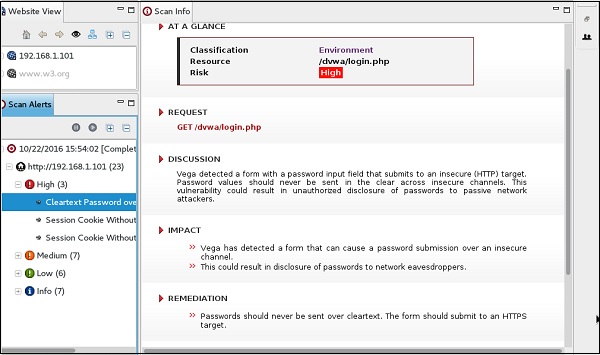

9. lépés – A vizsgálat befejezése után a bal oldali alsó panelen láthatja az összes megállapítást, amelyek a súlyosság szerint vannak kategorizálva. Ha rákattint, a jobb oldali panelen a sebezhetőségek összes részletét láthatja, mint például a “Kérés”, “Megbeszélés”, “Hatás” és “Helyrehozás”.

ZapProxy

ZAP-OWASP A Zed Attack Proxy egy könnyen használható integrált behatolásvizsgálati eszköz a webes alkalmazások sebezhetőségeinek felderítésére. Ez egy Java interfész.

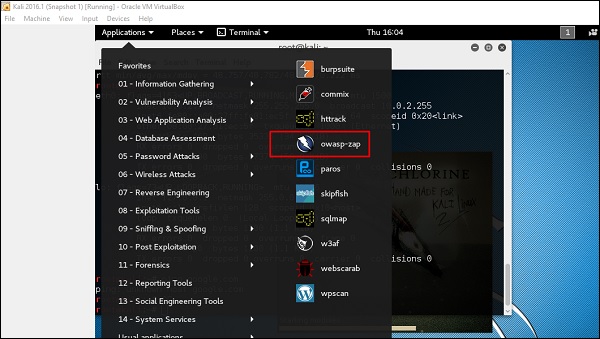

1. lépés – A ZapProxy megnyitásához menjen az Alkalmazások → 03-Web alkalmazáselemzés → owaspzap.

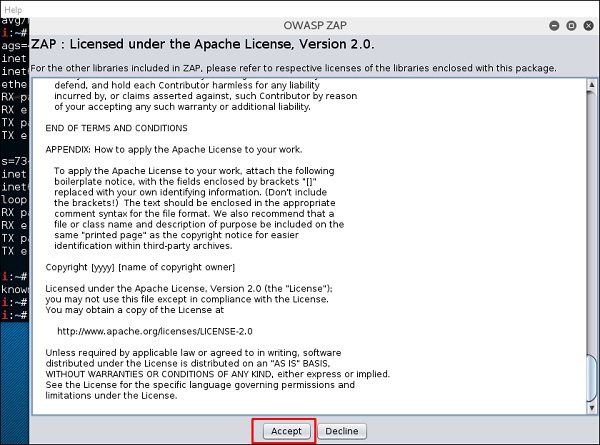

2. lépés – Kattintson az “Elfogadás” gombra.

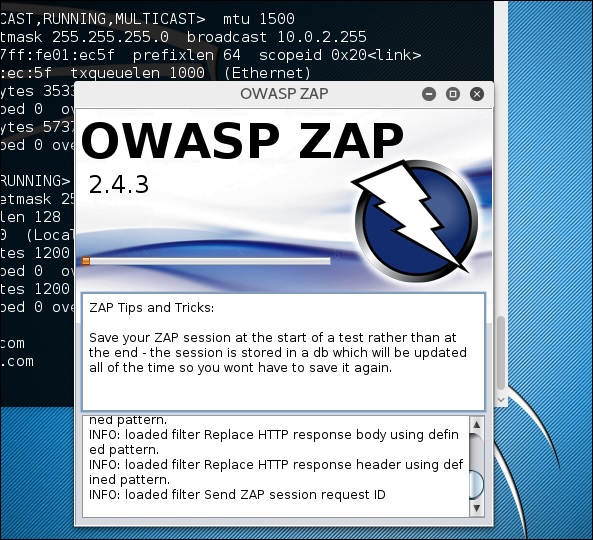

A ZAP elkezd betöltődni.

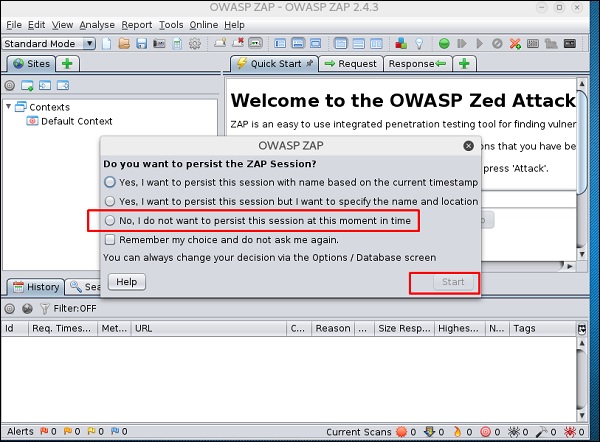

3. lépés – Válassza ki az alábbi képernyőképen látható lehetőségek közül az egyiket, és kattintson a “Start” gombra.

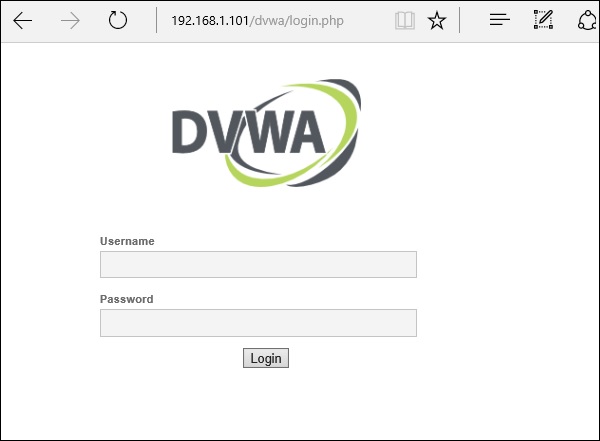

A következő web metasploitálható IP :192.168.1.101

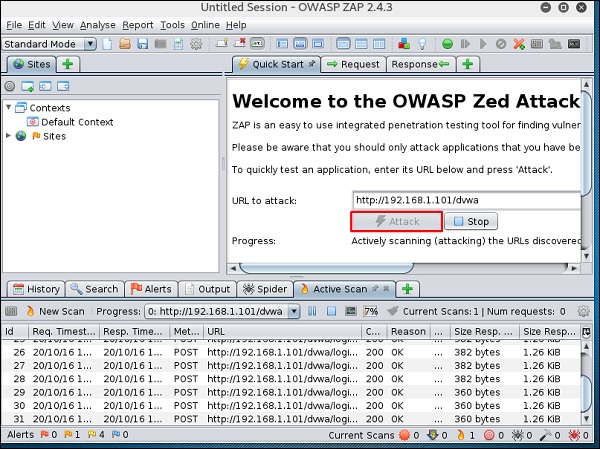

4. lépés – Adja meg a tesztelési web URL-jét a “URL to attack”-nál → kattintson a “Attack” gombra.

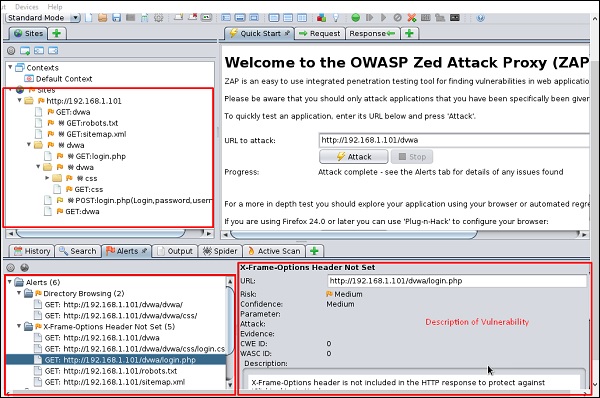

A vizsgálat befejezése után a bal felső panelen látni fogja az összes feltérképezett webhelyet.

A bal oldali panelen “Riasztások”, látni fogja az összes megállapítást a leírással együtt.

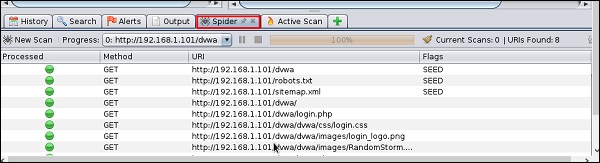

5. lépés – Kattintson a “Pók” gombra, és látni fogja az összes átvizsgált linket.

Adatbáziseszközök használata

sqlmap

Azsqlmap egy nyílt forráskódú behatolásvizsgálati eszköz, amely automatizálja az SQL-injekciós hibák felderítését és kihasználását, valamint az adatbázis-kiszolgálók átvételét. Rendelkezik egy nagy teljesítményű észlelőmotorral, számos hiánypótló funkcióval a végső penetrációs tesztelő számára, és a kapcsolók széles skálájával, amely az adatbázis ujjlenyomatától az adatbázisból történő adatlehíváson át a mögöttes fájlrendszer eléréséig és az operációs rendszerben sávon kívüli kapcsolatokon keresztül parancsok végrehajtásáig terjed.

Megtanuljuk, hogyan kell használni az sqlmap-ot.

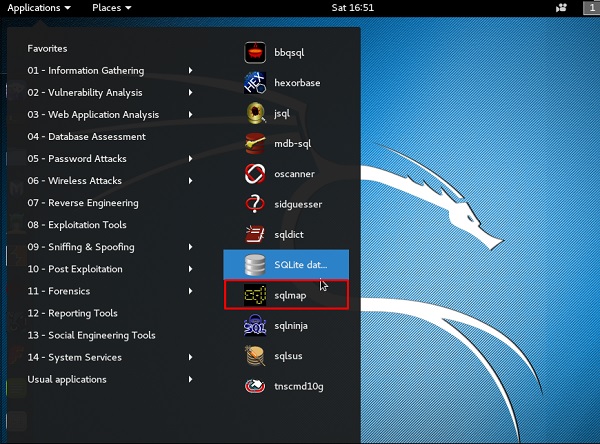

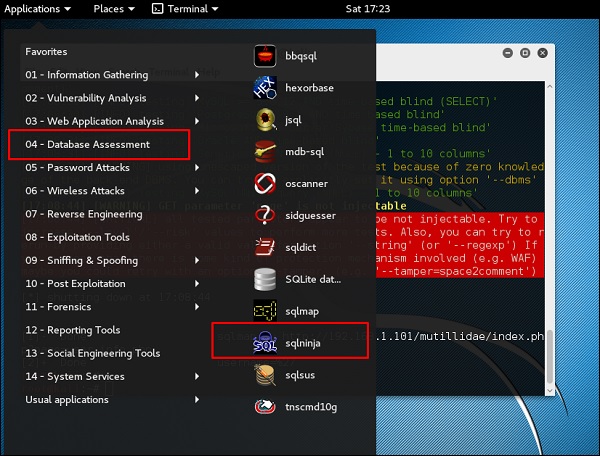

1. lépés – Az sqlmap megnyitásához menjen az Applications → 04-Database Assessment → sqlmap menüpontba.

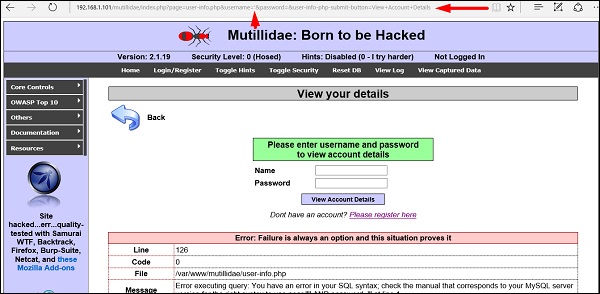

Az SQL Injection szempontjából sebezhető paramétereket tartalmazó weboldal metasploitable.

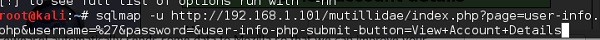

Step 2 – Az sql injection tesztelés elindításához írja be az “sqlmap – u URL of victim”

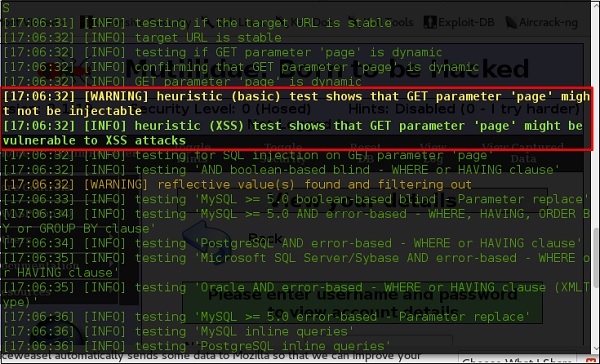

Step 3 – Az eredményekből látni fogja, hogy néhány változó sebezhető.

sqlninja

sqlninja egy SQL Injection a Microsoft SQL Server egy teljes GUI hozzáférést. sqlninja egy olyan eszköz, amely SQL Injection sebezhetőségek kihasználására irányul egy olyan webes alkalmazáson, amely Microsoft SQL Server-t használ back-endként. Az eszközzel kapcsolatos teljes információ a http://sqlninja.sourceforge.net/

Lépés 1 – Az sqlninja megnyitásához menjen az Applications → 04-Database Assesment → sqlninja.

CMS Scanning Tools

WPScan

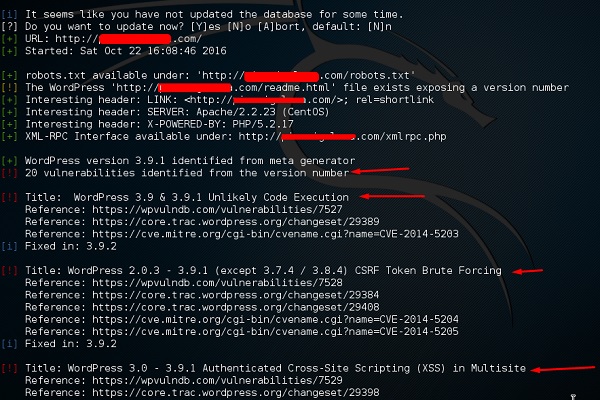

A WPScan egy fekete dobozos WordPress sebezhetőségi szkenner, amely távoli WordPress telepítések biztonsági problémák keresésére használható.

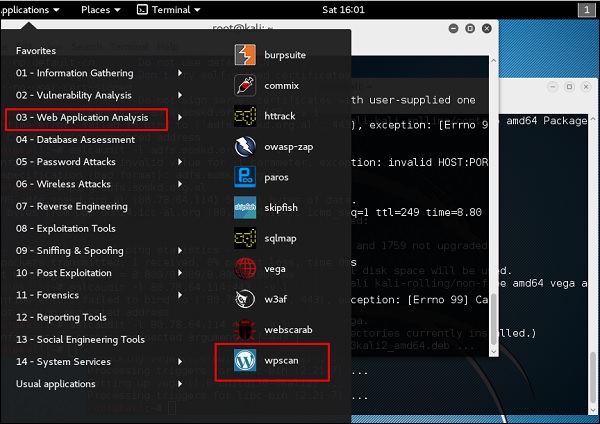

1. lépés – A WPscan megnyitásához lépjen az Alkalmazások → 03-Web Application Analysis → “wpscan” menüpontra.

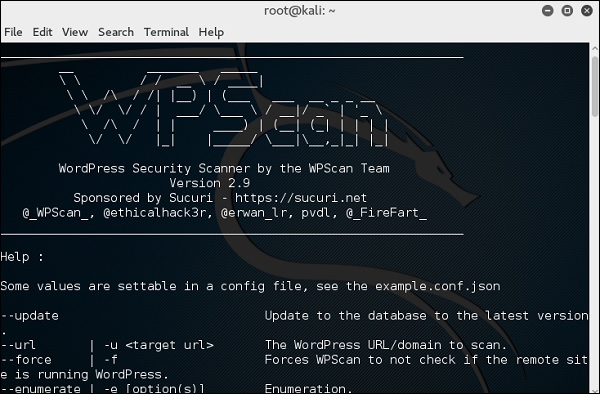

A következő képernyőkép jelenik meg.

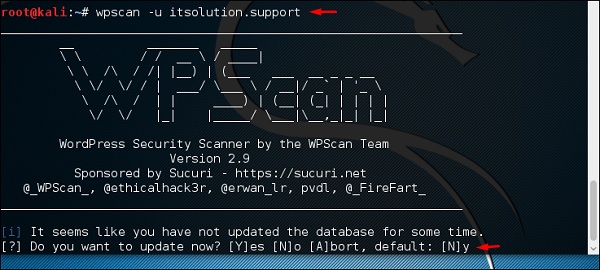

2. lépés – Egy weboldal sebezhetőségének vizsgálatához írja be a “wpscan -u URL of webpage” parancsot.

Ha a szkenner nincs frissítve, kérni fogja a frissítést. Javaslom, hogy tegye meg.

Mihelyt a vizsgálat elindul, látni fogja a megállapításokat. Az alábbi képernyőképen a sebezhetőségeket piros nyíl jelzi.

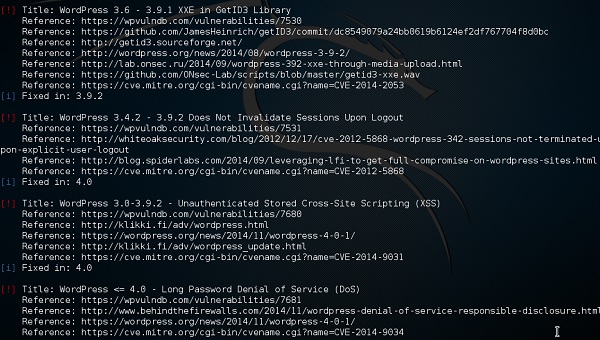

Joomscan

A Joomla a rugalmassága miatt valószínűleg a legszélesebb körben használt CMS. Ehhez a CMS-hez tartozik egy Joomla szkenner. Segít a webfejlesztőknek és a webmestereknek, hogy segítsen azonosítani a telepített Joomla-oldalaik esetleges biztonsági gyengeségeit.

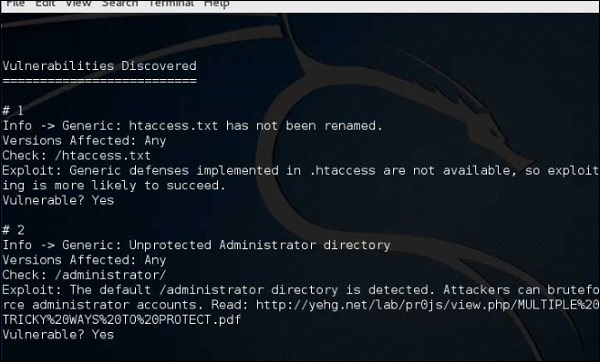

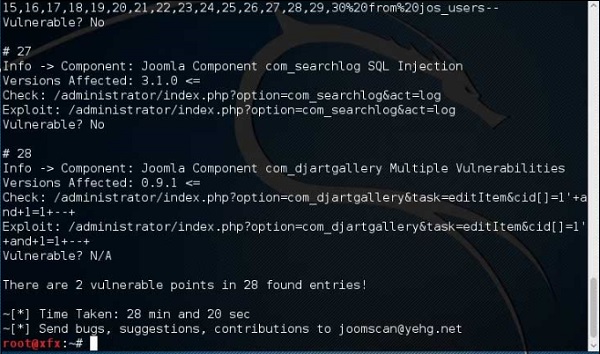

1. lépés – A megnyitáshoz kattintson a bal oldali panelre a terminálon, majd “joomscan – paraméter”.

2. lépés – A használathoz szükséges segítséghez írja be: “joomscan /?”

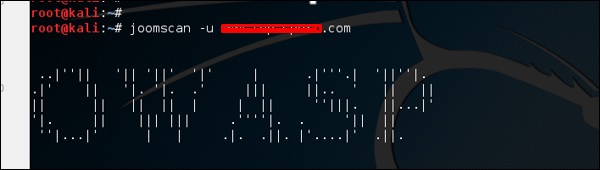

3. lépés – A vizsgálat elindításához írja be a ” joomscan -u URL of the victim” parancsot.

Az eredmények a következő képernyőképen látható módon jelennek meg.

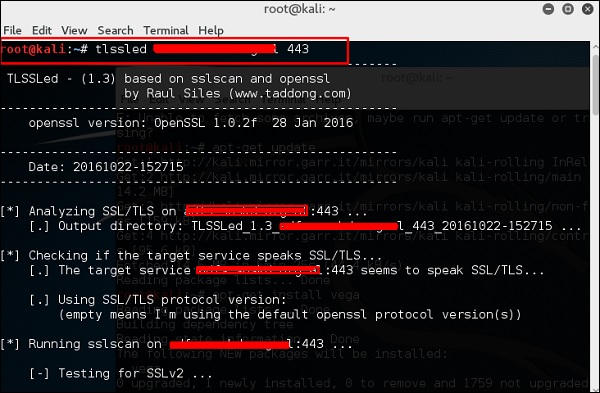

SSL-ellenőrző eszközök

A TLSSLed egy Linux shell script, amely a cél SSL/TLS (HTTPS) webkiszolgáló implementációjának biztonságának értékelésére szolgál. Alapja az sslscan, egy alapos SSL/TLS szkenner, amely az openssl könyvtáron és az “openssl s_client” parancssori eszközön alapul.

A jelenlegi tesztek közé tartozik annak ellenőrzése, hogy a célpont támogatja-e az SSLv2 protokollt, a NULL titkosítást, a gyenge titkosításokat a kulcshosszuk alapján (40 vagy 56 bit), az erős titkosítások (mint az AES) elérhetőségét, hogy a digitális tanúsítvány MD5 aláírású-e, és az aktuális SSL/TLS újratárgyalási képességeket.

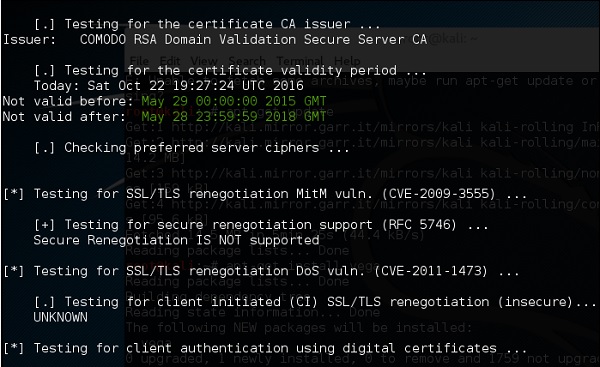

A tesztelés elindításához nyisson terminált, és írja be a “tlssled URL port” parancsot. Elkezdi tesztelni a tanúsítványt, hogy adatokat találjon.

A találatból láthatja, hogy a tanúsítvány 2018-ig érvényes, amint az a következő képernyőképen zöld színnel látható.

w3af

Aw3af egy webalkalmazás-támadási és ellenőrzési keretrendszer, amelynek célja az összes webalkalmazás sebezhetőségének azonosítása és kihasználása. Ez a csomag egy grafikus felhasználói felületet (GUI) biztosít a keretrendszerhez. Ha csak parancssoros alkalmazást szeretne, telepítse a w3af-console-t.

A keretrendszert “metasploit for the web”-nek nevezik, de valójában sokkal többről van szó, mivel a webes alkalmazások sebezhetőségeit is felfedezi fekete dobozos szkennelési technikák segítségével. A w3af mag és bővítményei teljes egészében Python nyelven íródtak. A projekt több mint 130 bővítményt tartalmaz, amelyek azonosítják és kihasználják az SQL-injekciót, a cross-site scriptinget (XSS), a távoli fájlbefogadást és egyebeket.

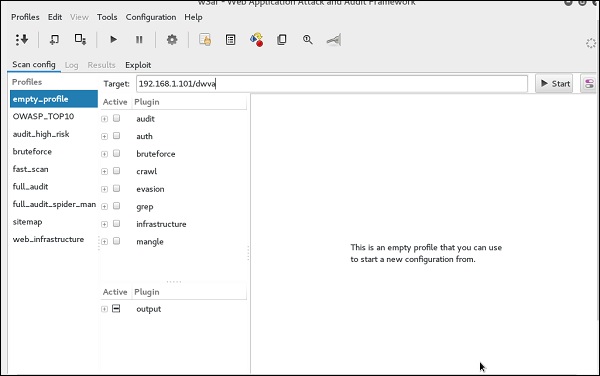

1. lépés – A megnyitáshoz menjen az Alkalmazások → 03-Web Application Analysis → kattintson a w3af-ra.

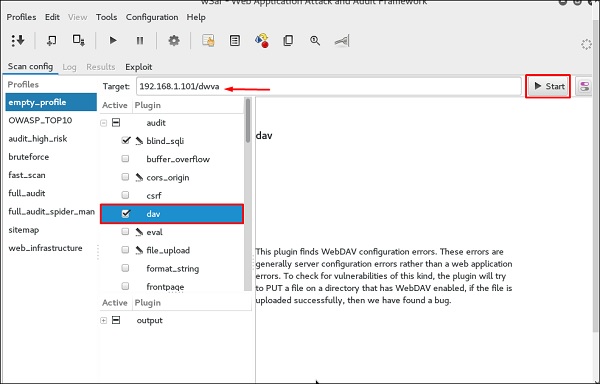

Szakasz 2. lépés – A “Target” (Cél) mezőben adja meg az áldozat URL-címét, amely ebben az esetben a metasploitable webcím lesz.

Szakasz 3. lépés – Válassza ki a profilt → Kattintson a “Start” gombra.

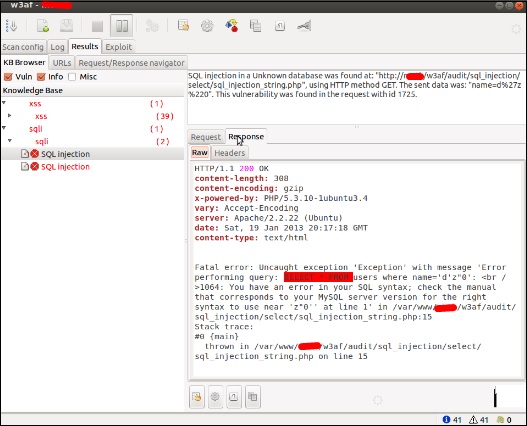

4. lépés – Menjen az “Eredmények”-re, és láthatja a találatot a részletekkel együtt.

.

Vélemény, hozzászólás?