Types de pare-feu

On novembre 26, 2021 by adminIl existe principalement trois types de pare-feu, tels que les pare-feu logiciels, les pare-feu matériels, ou les deux, en fonction de leur structure. Chaque type de pare-feu a des fonctionnalités différentes mais le même objectif. Cependant, il est préférable d’avoir les deux pour obtenir une protection maximale possible.

Un pare-feu matériel est un dispositif physique qui se fixe entre un réseau informatique et une passerelle. Par exemple- un routeur à large bande. Un pare-feu matériel est parfois appelé pare-feu applicatif. D’autre part, un pare-feu logiciel est un simple programme installé sur un ordinateur qui fonctionne par le biais de numéros de port et d’autres logiciels installés. Ce type de pare-feu est également appelé pare-feu hôte.

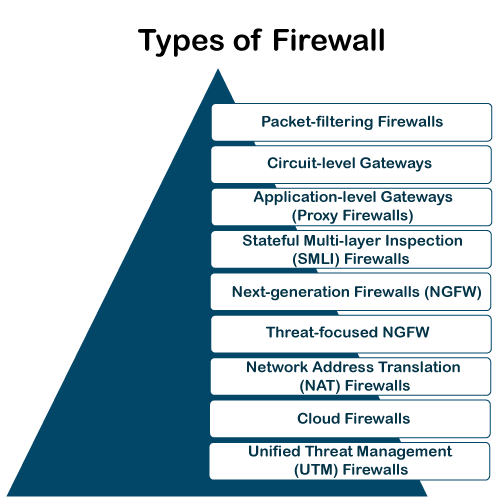

En outre, il existe de nombreux autres types de pare-feu en fonction de leurs caractéristiques et du niveau de sécurité qu’ils offrent. Voici des types de techniques de pare-feu qui peuvent être mis en œuvre sous forme de logiciel ou de matériel :

- Pare-feu à filtrage de paquets

- Passerelles de niveau circuit

- Passerelles de niveau application (pare-feu proxy)

- Pare-feu à inspection multicouche statique (SMLI)

- Pare-feu de nouvelle génération (NGFW)

- Pare-feu axé sur les menaces.axée NGFW

- Firewalls de traduction d’adresses réseau (NAT)

- Firewalls cloud

- Firewalls de gestion unifiée des menaces (UTM)

Firewalls de filtrage de paquets

Un firewall de filtrage de paquets est le type de firewall le plus basique. Il agit comme un programme de gestion qui surveille le trafic réseau et filtre les paquets entrants en fonction des règles de sécurité configurées. Ces pare-feu sont conçus pour bloquer les protocoles IP du trafic réseau, une adresse IP et un numéro de port si un paquet de données ne correspond pas à l’ensemble des règles établies.

Bien que les pare-feu à filtrage de paquets puissent être considérés comme une solution rapide et sans beaucoup de ressources nécessaires, ils présentent également certaines limites. Comme ces types de pare-feu ne préviennent pas les attaques basées sur le Web, ils ne sont pas les plus sûrs.

Passerelles de niveau circuit

Les passerelles de niveau circuit sont un autre type de pare-feu simplifié qui peut être facilement configuré pour autoriser ou bloquer le trafic sans consommer de ressources informatiques importantes. Ces types de pare-feu fonctionnent généralement au niveau de la session du modèle OSI en vérifiant les connexions et les sessions TCP (Transmission Control Protocol). Les passerelles de niveau circuit sont conçues pour garantir la protection des sessions établies.

Typiquement, les pare-feu de niveau circuit sont mis en œuvre sous forme de logiciels de sécurité ou de pare-feu préexistants. Comme les pare-feu de filtrage de paquets, ces pare-feu ne vérifient pas les données réelles, bien qu’ils inspectent les informations sur les transactions. Par conséquent, si une donnée contient un logiciel malveillant, mais suit la connexion TCP correcte, elle passera par la passerelle. C’est pourquoi les passerelles de niveau circuit ne sont pas considérées comme suffisamment sûres pour protéger nos systèmes.

Passerelles de niveau application (pare-feu proxy)

Les pare-feu proxy fonctionnent au niveau de la couche application comme un dispositif intermédiaire pour filtrer le trafic entrant entre deux systèmes finaux (par exemple, le réseau et les systèmes de trafic). C’est pourquoi ces pare-feu sont appelés « passerelles au niveau de l’application ».

Contrairement aux pare-feu de base, ces pare-feu transfèrent les demandes des clients en se faisant passer pour des clients originaux sur le serveur web. Cela permet de protéger l’identité du client et d’autres informations suspectes, ce qui préserve le réseau d’attaques potentielles. Une fois la connexion établie, le pare-feu proxy inspecte les paquets de données provenant de la source. Si le contenu du paquet de données entrant est protégé, le pare-feu proxy le transfère au client. Cette approche crée une couche de sécurité supplémentaire entre le client et de nombreuses sources différentes sur le réseau.

Pare-feu à inspection multicouche statique (SMLI)

Les pare-feu à inspection multicouche statique incluent à la fois la technologie d’inspection des paquets et la vérification de la poignée de main TCP, ce qui rend les pare-feu SMLI supérieurs aux pare-feu à filtrage de paquets ou aux passerelles de niveau circuit. En outre, ces types de pare-feu gardent la trace de l’état des connexions établies.

En termes simples, lorsqu’un utilisateur établit une connexion et demande des données, le pare-feu SMLI crée une base de données (table d’état). La base de données est utilisée pour stocker les informations de session telles que l’adresse IP source, le numéro de port, l’adresse IP de destination, le numéro de port de destination, etc. Les informations de connexion sont stockées pour chaque session dans la table d’état. En utilisant la technologie d’inspection d’état, ces pare-feu créent des règles de sécurité pour autoriser le trafic anticipé.

Dans la plupart des cas, les pare-feu SMLI sont mis en œuvre en tant que niveaux de sécurité supplémentaires. Ces types de pare-feu mettent en œuvre davantage de contrôles et sont considérés comme plus sûrs que les pare-feu sans état. C’est pourquoi l’inspection des paquets avec état est mise en œuvre avec de nombreux autres pare-feu pour suivre les statistiques de tout le trafic interne. Cela augmente la charge et exerce une pression accrue sur les ressources informatiques. Cela peut donner lieu à un taux de transfert plus lent pour les paquets de données que d’autres solutions.

Pare-feu de nouvelle génération (NGFW)

Plusieurs des derniers pare-feu publiés sont généralement définis comme des « pare-feu de nouvelle génération ». Cependant, il n’existe pas de définition spécifique pour les pare-feu de nouvelle génération. Ce type de pare-feu est généralement défini comme un dispositif de sécurité combinant les caractéristiques et les fonctionnalités d’autres pare-feu. Ces pare-feu comprennent l’inspection approfondie des paquets (DPI), l’inspection des paquets au niveau de la surface et le test de la poignée de main TCP, etc.

Le NGFW comprend des niveaux de sécurité plus élevés que les pare-feu à filtrage de paquets et à inspection dynamique. Contrairement aux pare-feu traditionnels, NGFW surveille l’ensemble de la transaction des données, y compris les en-têtes de paquets, le contenu des paquets et les sources. Les NGFW sont conçus de manière à pouvoir prévenir les menaces de sécurité plus sophistiquées et évolutives telles que les attaques de logiciels malveillants, les menaces externes et les intrusions avancées.

NGFW axé sur les menaces

Le NGFW axé sur les menaces comprend toutes les fonctionnalités d’un NGFW traditionnel. En outre, ils fournissent également une détection et une remédiation avancées des menaces. Ces types de pare-feu sont capables de réagir rapidement aux attaques. Grâce à l’automatisation intelligente de la sécurité, les NGFW axés sur les menaces définissent des règles et des politiques de sécurité, ce qui renforce encore la sécurité du système de défense global.

En outre, ces pare-feu utilisent des systèmes de sécurité rétrospective pour surveiller en permanence les activités suspectes. Ils continuent à analyser le comportement de chaque activité même après l’inspection initiale. Grâce à cette fonctionnalité, le NGFW axé sur les menaces réduit considérablement le temps global pris entre la détection des menaces et le nettoyage.

Pare-feu de traduction d’adresse réseau (NAT)

Les pare-feu de traduction d’adresse réseau ou NAT sont principalement conçus pour accéder au trafic Internet et bloquer toutes les connexions indésirables. Ces types de pare-feu cachent généralement les adresses IP de nos appareils, ce qui les met à l’abri des attaquants.

Lorsque plusieurs appareils sont utilisés pour se connecter à Internet, les pare-feu NAT créent une adresse IP unique et cachent les adresses IP des appareils individuels. Par conséquent, une seule adresse IP est utilisée pour tous les appareils. Ce faisant, les pare-feu NAT protègent les adresses réseau indépendantes des attaquants qui analysent un réseau à la recherche d’adresses IP accessibles. Il en résulte une protection renforcée contre les activités suspectes et les attaques.

En général, les pare-feu NAT fonctionnent de manière similaire aux pare-feu proxy. Comme les pare-feu proxy, les pare-feu NAT fonctionnent également comme un dispositif intermédiaire entre un groupe d’ordinateurs et le trafic externe.

Pare-feu cloud

Chaque fois qu’un pare-feu est conçu à l’aide d’une solution cloud, il est connu comme un pare-feu cloud ou FaaS (firewall-as-service). Les pare-feu en nuage sont généralement maintenus et exécutés sur Internet par des fournisseurs tiers. Ce type de pare-feu est considéré comme similaire à un pare-feu proxy. La raison en est l’utilisation des pare-feu en nuage comme serveurs proxy. Cependant, ils sont configurés en fonction des besoins.

L’avantage le plus important des pare-feu en nuage est l’évolutivité. Comme les pare-feu en nuage n’ont pas de ressources physiques, ils sont faciles à faire évoluer en fonction de la demande ou de la charge de trafic de l’organisation. Si la demande augmente, une capacité supplémentaire peut être ajoutée au serveur en nuage pour filtrer la charge de trafic supplémentaire. La plupart des organisations utilisent des pare-feu de nuage pour sécuriser leurs réseaux internes ou l’ensemble de l’infrastructure de nuage.

Pare-feu de gestion unifiée des menaces (UTM)

Les pare-feu UTM sont un type spécial de dispositif qui comprend les caractéristiques d’un pare-feu d’inspection dynamique avec un support antivirus et de prévention des intrusions. De tels pare-feu sont conçus pour offrir simplicité et facilité d’utilisation. Ces pare-feu peuvent également ajouter de nombreux autres services, tels que la gestion du cloud, etc.

Quelle est la meilleure architecture de pare-feu ?

Lorsqu’il s’agit de choisir la meilleure architecture de pare-feu, il n’est pas nécessaire d’être explicite. Il est toujours préférable d’utiliser une combinaison de différents pare-feu pour ajouter plusieurs couches de protection. Par exemple, on peut mettre en œuvre un pare-feu matériel ou cloud au périmètre du réseau, puis ajouter ensuite un pare-feu logiciel individuel avec chaque actif du réseau.

En outre, la sélection dépend généralement des exigences de toute organisation. Cependant, les facteurs suivants peuvent être pris en compte pour la bonne sélection du pare-feu :

Taille de l’organisation

Si une organisation est grande et maintient un grand réseau interne, il est préférable de mettre en œuvre une telle architecture de pare-feu, qui peut surveiller l’ensemble du réseau interne.

Disponibilité des ressources

Si une organisation a les ressources et peut se permettre un pare-feu séparé pour chaque pièce matérielle, c’est une bonne option. En outre, un pare-feu en nuage peut être une autre considération.

Requête d’une protection à plusieurs niveaux

Le nombre et le type de pare-feu dépendent généralement des mesures de sécurité qu’un réseau interne exige. Ainsi, si une organisation conserve des données sensibles, il est préférable de mettre en place une protection multi-niveaux des pare-feux. Cela garantira la sécurité des données contre les pirates informatiques.

.

Laisser un commentaire