Palomuurityypit

On 26 marraskuun, 2021 by adminPalomuureja on pääasiassa kolmea eri tyyppiä, kuten ohjelmistopalomuureja, laitteistopalomuureja tai molempia niiden rakenteesta riippuen. Kullakin palomuurityypillä on erilainen toiminnallisuus, mutta sama tarkoitus. Paras käytäntö on kuitenkin, että käytössä on molemmat, jotta saavutetaan mahdollisimman hyvä suojaus.

Laitteistopalomuuri on fyysinen laite, joka liitetään tietokoneverkon ja yhdyskäytävän väliin. Esimerkiksi laajakaistareititin. Laitteistopalomuuriin viitataan joskus nimellä Appliance Firewall. Toisaalta ohjelmistopalomuuri on tietokoneeseen asennettu yksinkertainen ohjelma, joka toimii porttinumeroiden ja muiden asennettujen ohjelmistojen kautta. Tämäntyyppistä palomuuria kutsutaan myös isäntäpalomuuriksi.

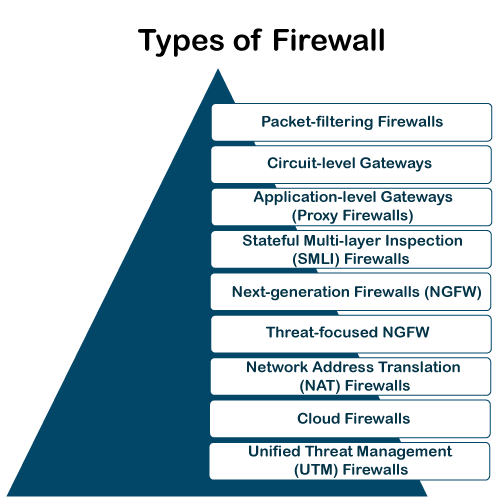

Lisäksi on olemassa monia muita palomuurityyppejä riippuen niiden ominaisuuksista ja niiden tarjoamasta turvallisuustasosta. Seuraavat ovat palomuuritekniikkatyyppejä, jotka voidaan toteuttaa ohjelmistona tai laitteistona:

- Pakettien suodatus palomuurit

- Piiritason portit

- Sovellustason portit (välityspalomuurit)

- Stateful Multi-layer Inspection (SMLI) palomuurit

- Next-generation Firewalls (NGFW)

- Threat-focused NGFW

- Network Address Translation (NAT) Firewalls

- Cloud Firewalls

- Unified Threat Management (UTM) Firewalls

Packet-filtering Firewalls

Pakettisuodatuksen palomuuri on palomuurin perustyyppi. Se toimii kuin hallintaohjelma, joka valvoo verkkoliikennettä ja suodattaa saapuvat paketit määritettyjen suojaussääntöjen perusteella. Nämä palomuurit on suunniteltu estämään verkkoliikenteen IP-protokollat, IP-osoite ja porttinumero, jos datapaketti ei vastaa asetettua sääntöjoukkoa.

Pakettisuodattavia palomuureja voidaan pitää nopeana ratkaisuna, joka ei vaadi paljon resursseja, mutta niillä on myös joitakin rajoituksia. Koska tämäntyyppiset palomuurit eivät estä verkkohyökkäyksiä, ne eivät ole turvallisimpia.

Piiritason yhdyskäytävät

Piiritason yhdyskäytävät ovat toinen yksinkertaistettu palomuurityyppi, joka voidaan helposti konfiguroida sallimaan tai estämään liikennettä kuluttamatta merkittäviä laskentaresursseja. Tämäntyyppiset palomuurit toimivat yleensä OSI-mallin istuntotasolla tarkistamalla TCP (Transmission Control Protocol) -yhteyksiä ja istuntoja. Piiritason yhdyskäytävät on suunniteltu varmistamaan, että muodostetut istunnot on suojattu.

Tyypillisesti piiritason palomuurit toteutetaan tietoturvaohjelmistoina tai valmiiksi olemassa olevina palomuureina. Kuten pakettien suodattavat palomuurit, nämä palomuurit eivät tarkista varsinaista dataa, vaikka ne tarkastavatkin tietoja tapahtumista. Näin ollen, jos tieto sisältää haittaohjelmia, mutta noudattaa oikeaa TCP-yhteyttä, se kulkee yhdyskäytävän läpi. Siksi piiritason yhdyskäytäviä ei pidetä riittävän turvallisina suojaamaan järjestelmiämme.

Sovellustason yhdyskäytävät (välityspalomuurit)

Välityspalomuurit (proxy firewalls)

Välityspalomuurit (proxy firewalls)

toimivat sovelluskerroksessa välilaitteena suodattaen saapuvaa liikennettä kahden loppujärjestelmän (esim. verkko- ja liikennejärjestelmät) välillä. Siksi näitä palomuureja kutsutaan ”sovellustason yhdyskäytäviksi”.

Toisin kuin peruspalomuurit, nämä palomuurit välittävät pyyntöjä asiakkailta, jotka teeskentelevät olevansa alkuperäisiä asiakkaita verkkopalvelimella. Tämä suojaa asiakkaan henkilöllisyyttä ja muita epäilyttäviä tietoja ja pitää verkon turvassa mahdollisilta hyökkäyksiltä. Kun yhteys on muodostettu, välityspalomuuri tarkastaa lähteestä tulevat datapaketit. Jos saapuvan datapaketin sisältö on suojattu, välityspalomuuri siirtää sen asiakkaalle. Tämä lähestymistapa luo lisäsuojakerroksen asiakkaan ja verkon monien eri lähteiden välille.

Stateful Multi-layer Inspection (SMLI) Firewalls

Stateful Multi-layer Inspection -palomuurit sisältävät sekä pakettien tarkastustekniikan että TCP:n kättelyvarmennuksen, minkä ansiosta SMLI-palomuurit ovat ylivertaisia verrattuna pakettien suodatukseen perustuviin palomuureihin tai virtapiiritasolla toimiviin portteihin. Lisäksi tämäntyyppiset palomuurit seuraavat muodostettujen yhteyksien tilaa.

Yksinkertaisesti sanottuna, kun käyttäjä muodostaa yhteyden ja pyytää tietoja, SMLI-palomuuri luo tietokannan (tilataulukko). Tietokantaan tallennetaan istunnon tiedot, kuten lähde-IP-osoite, porttinumero, kohde-IP-osoite, kohde-porttinumero jne. Yhteystiedot tallennetaan kunkin istunnon osalta tilataulukkoon. Käyttämällä tilantarkkailutekniikkaa nämä palomuurit luovat turvallisuussääntöjä ennakoidun liikenteen sallimiseksi.

Useimmissa tapauksissa SMLI-palomuurit on toteutettu lisäturvatasoina. Tämäntyyppiset palomuurit toteuttavat enemmän tarkistuksia ja niitä pidetään turvallisempina kuin tilattomia palomuureja. Tämän vuoksi tilatietoinen pakettitarkastus on toteutettu monien muiden palomuurien ohella, jotta voidaan seurata kaiken sisäisen liikenteen tilastoja. Tämä lisää kuormitusta ja asettaa enemmän paineita laskentaresursseille. Tämä voi johtaa siihen, että datapakettien siirtonopeus on hitaampi kuin muissa ratkaisuissa.

Neuimman sukupolven palomuurit (NGFW)

Monet viimeisimmät julkaistut palomuurit määritellään yleensä ”seuraavan sukupolven palomuureiksi”. Seuraavan sukupolven palomuureille ei kuitenkaan ole olemassa erityistä määritelmää. Tämäntyyppinen palomuuri määritellään yleensä tietoturvalaitteeksi, jossa yhdistyvät muiden palomuurien ominaisuudet ja toiminnot. Näihin palomuureihin kuuluu muun muassa pakettien syvätarkastus (DPI), pakettien pintatason tarkastus ja TCP:n kättelytestaus.

NGFW sisältää korkeamman turvallisuustason kuin pakettien suodatus- ja tilatarkastuspalomuurit. Toisin kuin perinteiset palomuurit, NGFW valvoo koko tiedonsiirtoa, mukaan lukien pakettien otsikot, pakettien sisältö ja lähteet. NGFW:t on suunniteltu siten, että ne voivat estää kehittyneempiä ja kehittyviä tietoturvauhkia, kuten haittaohjelmahyökkäyksiä, ulkoisia uhkia ja etukäteismurtoja.

Threat-focused NGFW

Threat-focused NGFW sisältää kaikki perinteisen NGFW:n ominaisuudet. Lisäksi ne tarjoavat myös kehittynyttä uhkien havaitsemista ja korjaamista. Tämäntyyppiset palomuurit pystyvät reagoimaan hyökkäyksiin nopeasti. Älykkään tietoturva-automaation avulla uhkiin keskittyvät NGFW:t asettavat turvallisuussääntöjä ja -käytäntöjä, mikä lisää entisestään koko puolustusjärjestelmän turvallisuutta.

Lisäksi nämä palomuurit käyttävät jälkikäteisiä turvajärjestelmiä epäilyttävien toimintojen jatkuvaan seurantaan. Ne jatkavat jokaisen toiminnon käyttäytymisen analysointia myös alkutarkastuksen jälkeen. Tämän toiminnallisuuden ansiosta uhkiin keskittyvät NGFW-palomuurit lyhentävät huomattavasti kokonaisaikaa, joka kuluu uhkien havaitsemisesta niiden puhdistamiseen.

Network Address Translation (NAT) Firewalls

Network Address Translation eli NAT-palomuurit on ensisijaisesti suunniteltu pääsemään käsiksi Internet-liikenteeseen ja estämään kaikki ei-toivotut yhteydet. Tämäntyyppiset palomuurit piilottavat yleensä laitteidemme IP-osoitteet, jolloin ne ovat turvassa hyökkääjiltä.

Kun useita laitteita käytetään Internet-yhteyksiin, NAT-palomuurit luovat yksilöllisen IP-osoitteen ja piilottavat yksittäisten laitteiden IP-osoitteet. Tämän seurauksena kaikille laitteille käytetään yhtä IP-osoitetta. Näin NAT-palomuurit suojaavat itsenäiset verkko-osoitteet hyökkääjiltä, jotka tutkivat verkon IP-osoitteita. Näin saadaan parempi suoja epäilyttäviä toimintoja ja hyökkäyksiä vastaan.

Yleisesti NAT-palomuurit toimivat samalla tavalla kuin välityspalomuurit. Kuten välityspalomuurit, myös NAT-palomuurit toimivat välittäjänä tietokoneryhmän ja ulkoisen liikenteen välillä.

Pilvipalomuurit

Kun palomuuri on suunniteltu pilviratkaisun avulla, sitä kutsutaan pilvipalomuuriksi tai FaaS-palomuuriksi (firewall-as-service). Pilvipalomuureja ylläpitävät ja ylläpitävät internetissä yleensä kolmannen osapuolen toimittajat. Tämäntyyppistä palomuuria pidetään samanlaisena kuin välityspalomuuria. Syynä tähän on pilvipalomuurien käyttö välityspalvelimina. Ne kuitenkin konfiguroidaan vaatimusten mukaan.

Pilvipalomuurien merkittävin etu on skaalautuvuus. Koska pilvipalomuureilla ei ole fyysisiä resursseja, niitä on helppo skaalata organisaation kysynnän tai liikennekuorman mukaan. Jos kysyntä kasvaa, pilvipalvelimeen voidaan lisätä lisäkapasiteettia ylimääräisen liikennekuorman suodattamiseksi. Useimmat organisaatiot käyttävät pilvipalomuureja sisäisten verkkojen tai koko pilvi-infrastruktuurin suojaamiseen.

Unified Threat Management (UTM) -palomuurit

UTM-palomuurit ovat erityinen laitetyyppi, joka sisältää tilatarkkailupalomuurin ominaisuuksia, joissa on virustentorjunta- ja tunkeutumisenestotuki. Tällaiset palomuurit on suunniteltu tarjoamaan yksinkertaisuutta ja helppokäyttöisyyttä. Näihin palomuureihin voidaan myös lisätä monia muita palveluja, kuten pilvihallinta jne.

Minkälainen palomuurin arkkitehtuuri on paras?

Palomuurin parhaan arkkitehtuurin valinnassa ei tarvitse olla yksiselitteinen. On aina parempi käyttää eri palomuurien yhdistelmää, jotta voidaan lisätä useita suojakerroksia. Voidaan esimerkiksi ottaa käyttöön laitteistopalomuuri tai pilvipalomuuri verkon kehällä ja lisätä edelleen yksittäisiä ohjelmistopalomuureja jokaisen verkko-objektien kanssa.

Lisäksi valinta riippuu yleensä minkä tahansa organisaation vaatimuksista. Palomuurin oikeassa valinnassa voidaan kuitenkin ottaa huomioon seuraavat tekijät:

Organisaation koko

Jos organisaatio on suuri ja ylläpitää laajaa sisäverkkoa, on parempi ottaa käyttöön sellainen palomuuriarkkitehtuuri, jolla voidaan valvoa koko sisäverkkoa.

Resurssien saatavuus

Jos organisaatiolla on resursseja ja varaa erilliseen palomuuriin jokaista laitteistokokonaisuutta varten, tämä on hyvä vaihtoehto. Lisäksi pilvipalomuuri voi olla toinen vaihtoehto.

Monitasoisen suojauksen tarve

Palomuurien määrä ja tyyppi riippuvat yleensä sisäverkon vaatimista turvatoimista. Tämä tarkoittaa, että jos organisaatio ylläpitää arkaluonteisia tietoja, on parempi ottaa käyttöön palomuurien monitasoinen suojaus. Näin varmistetaan tietoturva hakkereilta.

Vastaa