Kali Linux – Verkkosivuston tunkeutumistestaus

On 4 joulukuun, 2021 by adminTässä luvussa opimme Kali Linuxin tarjoamasta verkkosivuston tunkeutumistestauksesta.

Vegan käyttö

Vega on ilmainen ja avoimen lähdekoodin skanneri ja testausalusta verkkosovellusten tietoturvan testaamiseen. Vega voi auttaa sinua löytämään ja validoimaan SQL Injectionin, Cross-Site Scriptingin (XSS), tahattomasti paljastettujen arkaluonteisten tietojen ja muiden haavoittuvuuksien. Se on kirjoitettu Javalla, se perustuu graafiseen käyttöliittymään ja toimii Linuxissa, OS X:ssä ja Windowsissa.

Vega sisältää automaattisen skannerin nopeita testejä varten ja sieppaavan välityspalvelimen taktista tarkastusta varten. Vegaa voidaan laajentaa käyttämällä tehokasta API:ta web-kielellä: JavaScript. Virallinen verkkosivu on https://subgraph.com/vega/

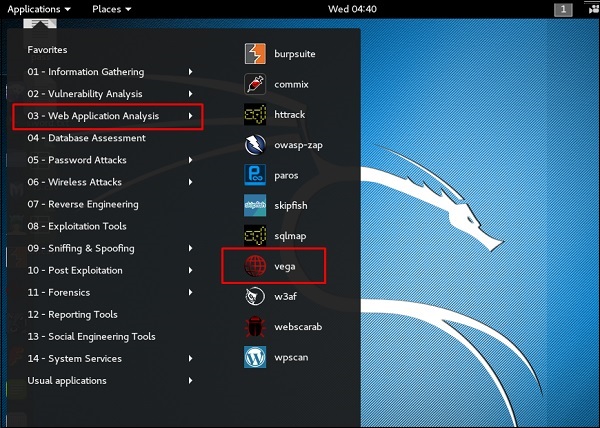

Vaihe 1 – Avaa Vega valitsemalla Sovellukset → 03-Web-sovellusanalyysi → Vega

Vaihe 2 – Jos polussa ei näy sovellusta, kirjoita seuraava komento.

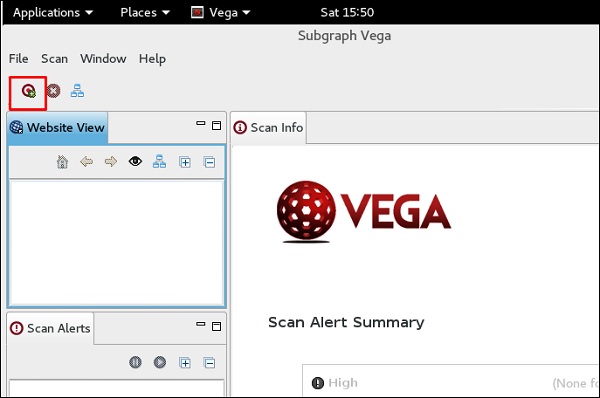

Vaihe 3 – Aloita skannaus napsauttamalla ”+”-merkkiä.

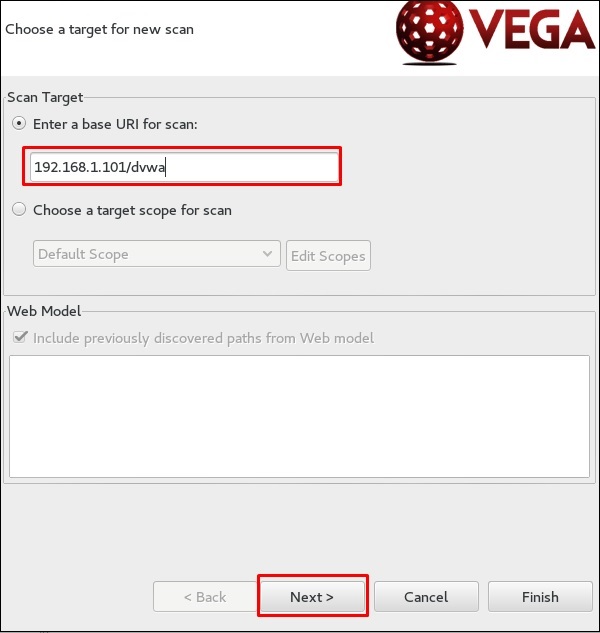

Vaihe 4 – Kirjoita skannattavan verkkosivun URL-osoite. Tässä tapauksessa se on metasploitava kone → napsauta ” Seuraava”.

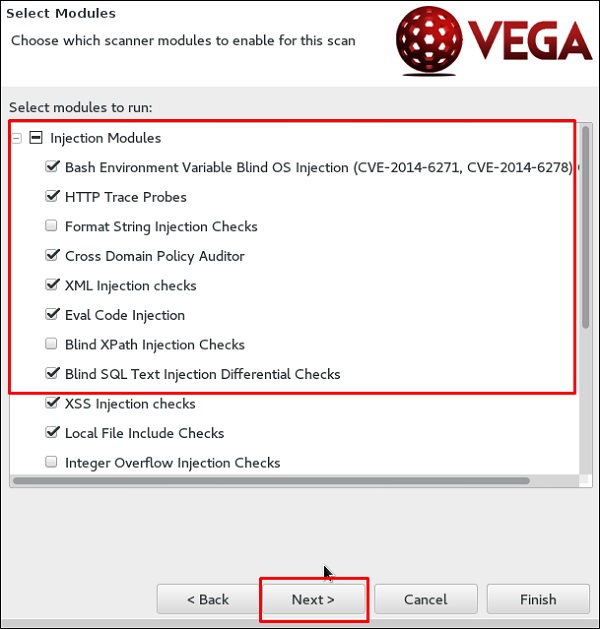

Vaihe 5 – Rastita kaikki niiden moduulien ruudut, joita haluat valvoa. Napsauta sitten ”Seuraava”.

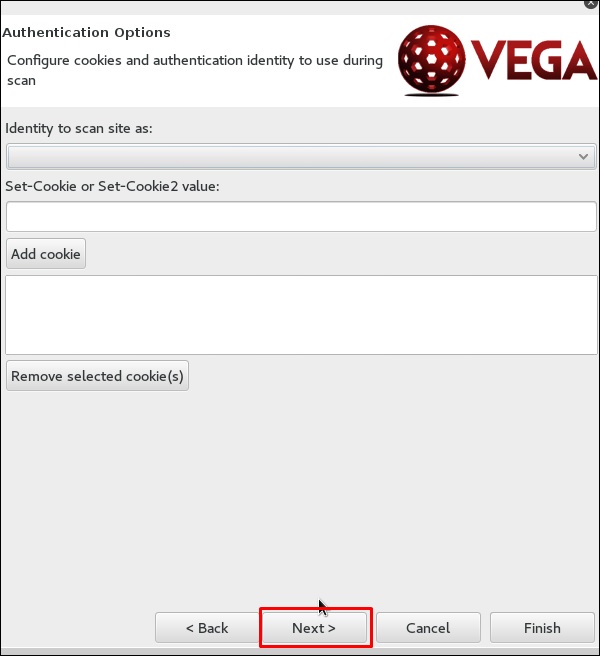

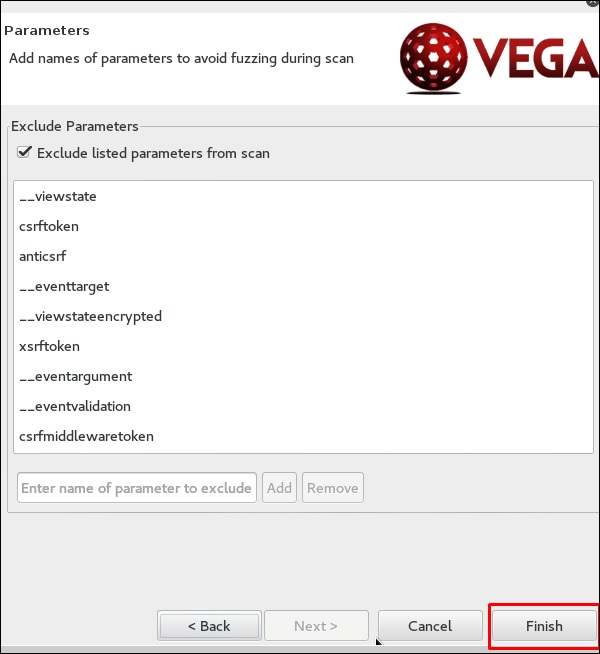

Vaihe 6 – Napsauta seuraavassa kuvakaappauksessa uudelleen ”Seuraava”.

Vaihe 7 – Napsauta ”Valmis”.

Vaihe 8 – Jos seuraava taulukko avautuu, napsauta ”Kyllä”.

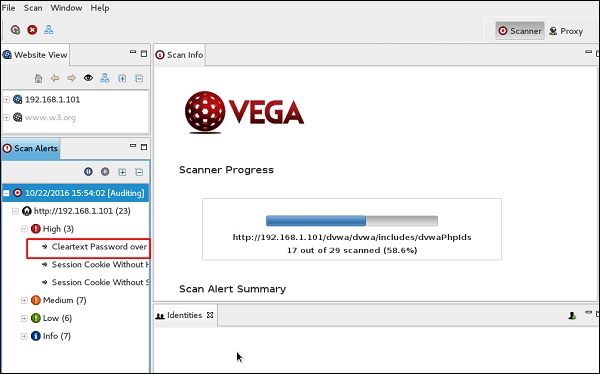

Skannaus jatkuu seuraavassa kuvakaappauksessa esitetyllä tavalla.

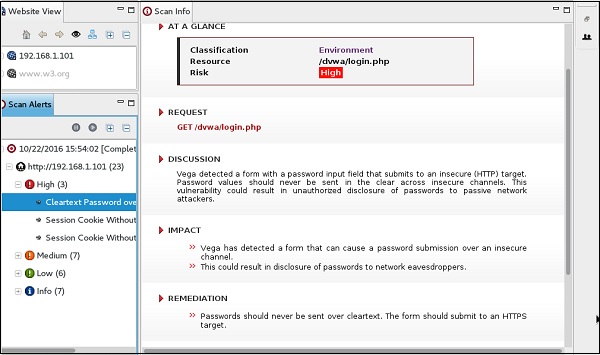

Vaihe 9 – Kun skannaus on suoritettu, vasemmalla alhaalla olevassa paneelissa näet kaikki löydökset, jotka on luokiteltu vakavuuden mukaan. Jos napsautat sitä, näet oikeassa paneelissa kaikki haavoittuvuuksien yksityiskohdat, kuten ”Request” (Pyyntö), ”Discussion” (Keskustelu), ”Impact” (Vaikutus) ja ”Remediation” (Korjaus).

ZapProxy

ZAP-OWASP Zed Attack Proxy on helppokäyttöinen integroitu tunkeutumistestityökalu, jolla voidaan löytää haavoittuvuuksia verkkosovelluksista. Se on Java-käyttöliittymä.

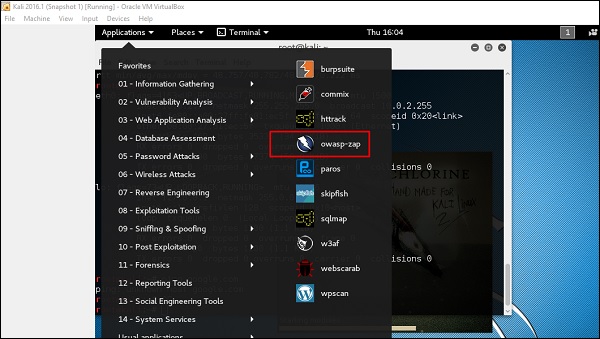

Vaihe 1 – Avaa ZapProxy valitsemalla Sovellukset → 03-Web-sovellusten analysointi → owaspzap.

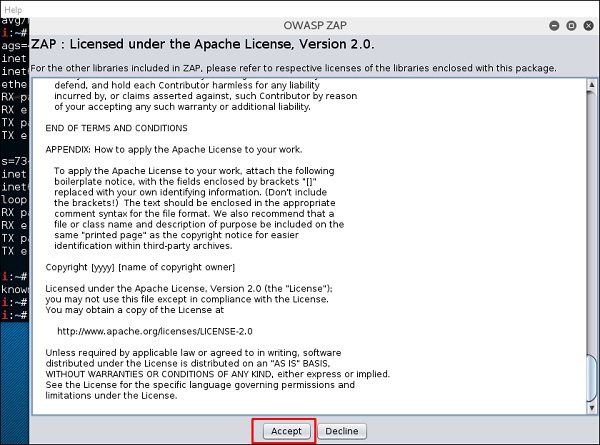

Vaihe 2 – Napsauta ”Hyväksy”.

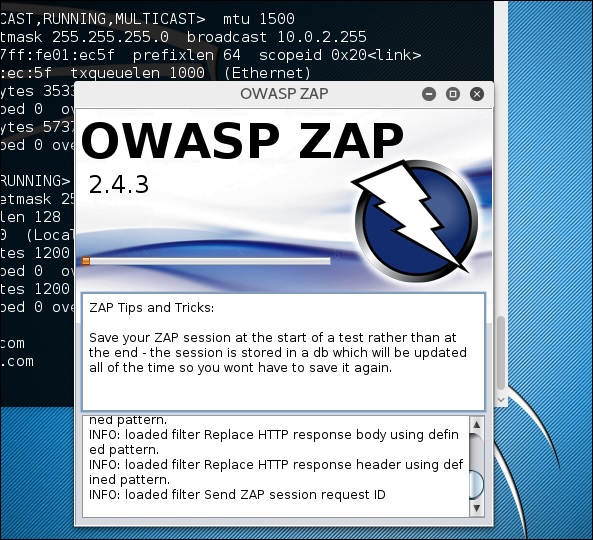

ZAP alkaa latautua.

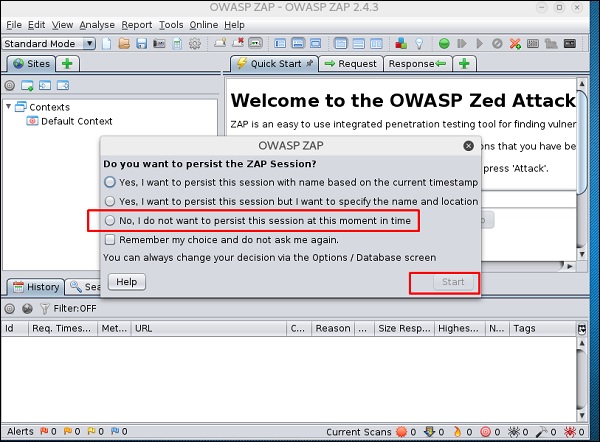

Vaihe 3 – Valitse yksi vaihtoehdoista seuraavassa kuvakaappauksessa esitetyllä tavalla ja napsauta ”Käynnistä”.

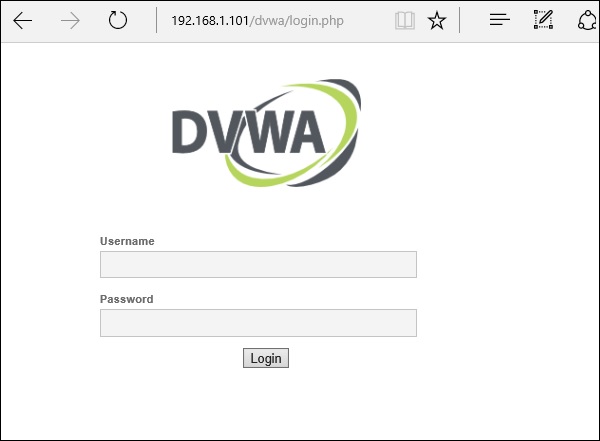

Seuraava verkko on metasploitavissa IP:llä :192.168.1.101

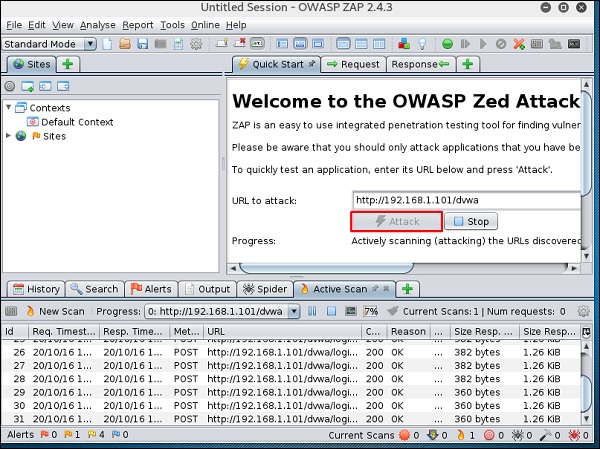

Vaihe 4 – Syötä testausverkon URL-osoite kohdasta ”URL, johon hyökätä” → napsauta painiketta ”Hyökkää”.

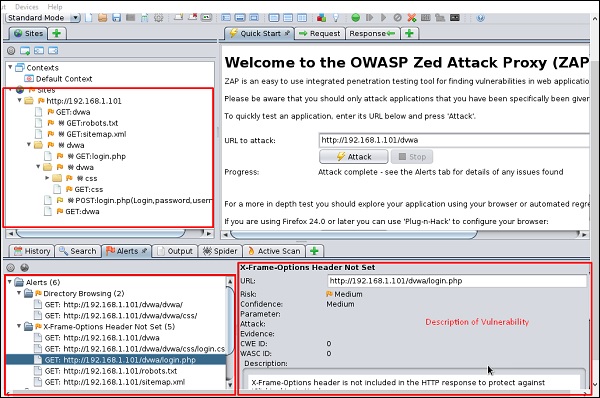

Kun skannaus on valmis, näet vasemmassa yläpaneelissa kaikki indeksoidut sivustot.

Vasemmassa paneelissa ”Hälytykset” näet kaikki löydökset kuvauksineen.

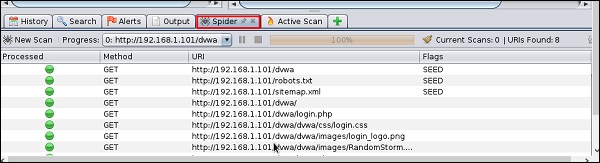

Vaihe 5 – Napsauta ”Hämähäkki” ja näet kaikki skannatut linkit.

Tietokantatyökalujen käyttö

sqlmap

sqlmap on avoimen lähdekoodin tunkeutumistestityökalu, joka automatisoi SQL-injektiovirheiden havaitsemisen ja hyväksikäytön sekä tietokantapalvelimien haltuunoton. Siinä on tehokas havaintomoottori, monia kapea-alaisia ominaisuuksia äärimmäistä tunkeutumistestausta varten ja laaja valikoima kytkimiä, jotka ulottuvat tietokannan sormenjäljistä, tietojen noutamisesta tietokannasta, pääsystä taustalla olevaan tiedostojärjestelmään ja komentojen suorittamisesta käyttöjärjestelmässä kaistan ulkopuolisten yhteyksien kautta.

Oppikaamme, miten sqlmapia käytetään.

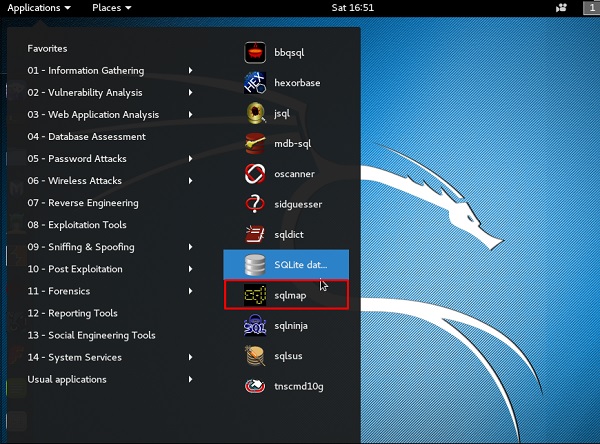

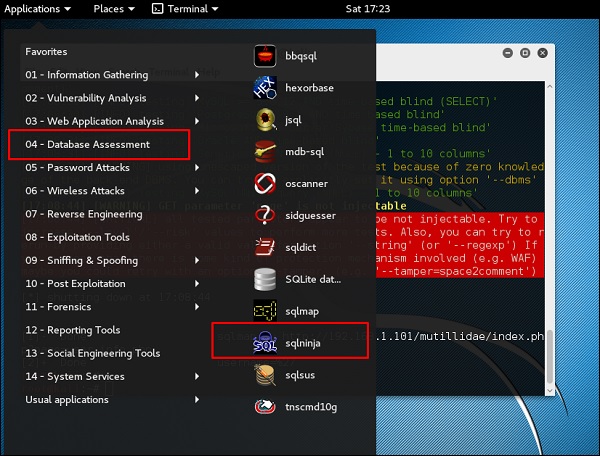

Vaihe 1 – Avataksesi sqlmapin siirry osoitteeseen Sovellukset → 04-tietokanta-arviointi → sqlmap.

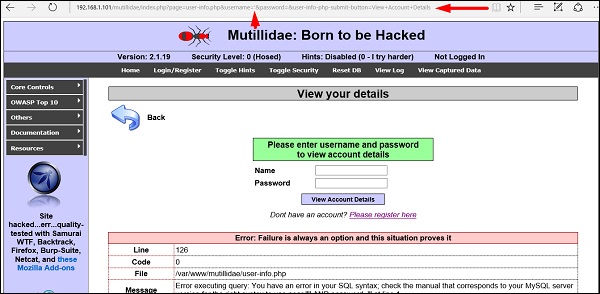

Websivu, jolla on SQL-injektiolle haavoittuvia parametreja, on metasploitavissa.

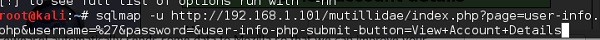

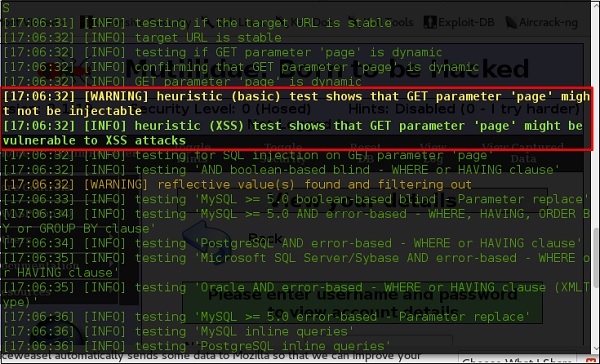

Vaihe 2 – Käynnistääksesi sql-injektiotestauksen kirjoita ”sqlmap – u URL of victim”

Vaihe 3 – Tuloksista näet, että jotkin muuttujat ovat haavoittuvia.

sqlninja

sqlninja on SQL-injektio Microsoft SQL Serveriin täydelliseen GUI-käyttöliittymään. sqlninja on työkalu, joka on suunnattu hyödyntämään SQL-injektiohaavoittuvuuksia web-sovelluksessa, joka käyttää Microsoft SQL Serveriä back-endinä. Täydelliset tiedot tästä työkalusta löytyvät osoitteesta http://sqlninja.sourceforge.net/

Vaihe 1 – Avaa sqlninja valitsemalla Sovellukset → 04-tietokanta-arviointi → sqlninja.

CMS-skannaustyökalut

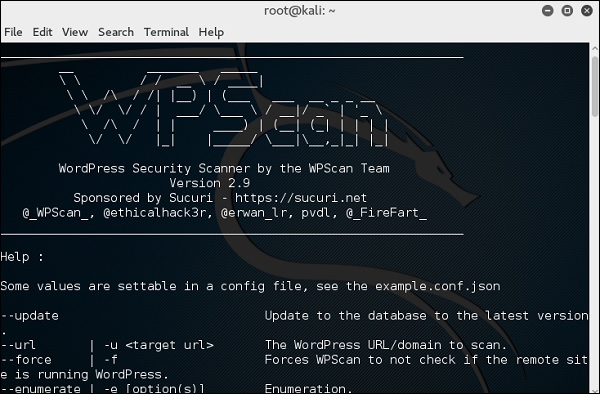

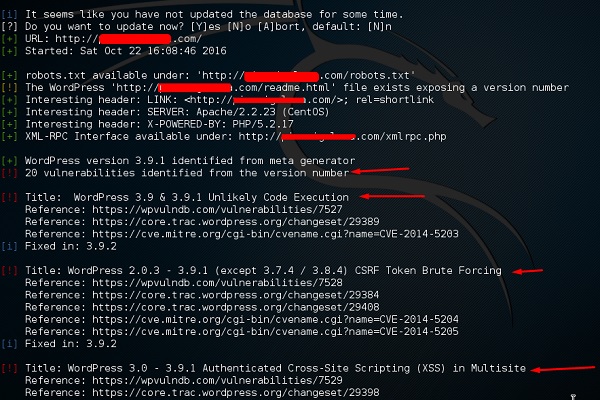

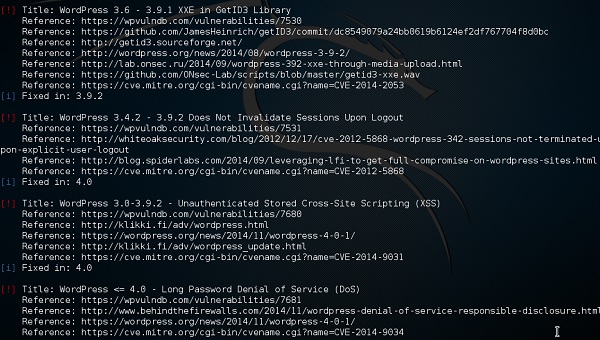

WPScan

WPScan on WordPressin mustan laatikon haavoittuvuusskanneri, jota voidaan käyttää etäkäytössä olevien WordPress- asennusten skannaamiseen tietoturvaongelmien löytämiseksi.

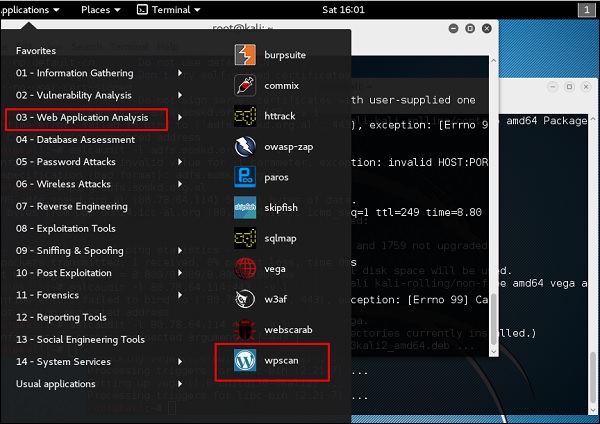

Vaihe 1 – Avaa WPscan valitsemalla Sovellukset → 03-Web-sovellusanalyysi → ”wpscan”.

Jäljempänä oleva kuvakaappaus avautuu.

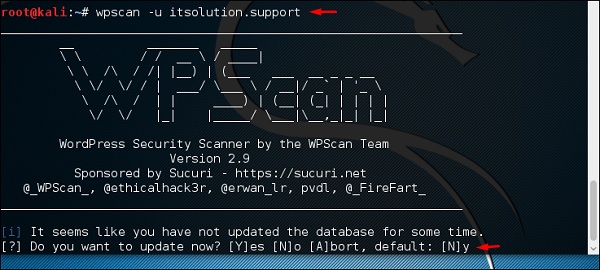

Vaihe 2 – Jos haluat skannata verkkosivun haavoittuvuuksien varalta, kirjoita ”wpscan -u verkkosivun URL-osoite”.

Jos skanneria ei ole päivitetty, se kysyy päivitystä. Suosittelen tekemään sen.

Kun skannaus alkaa, näet löydökset. Seuraavassa kuvakaappauksessa haavoittuvuudet on merkitty punaisella nuolella.

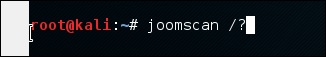

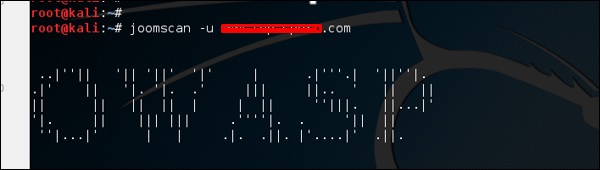

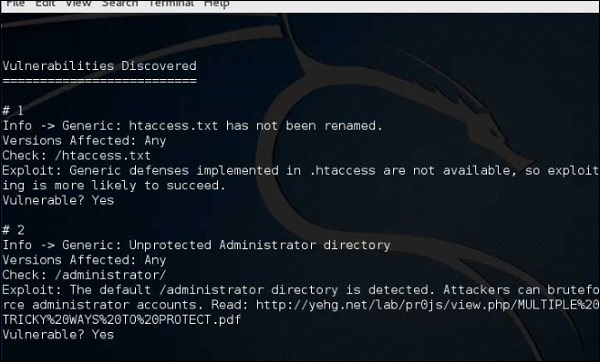

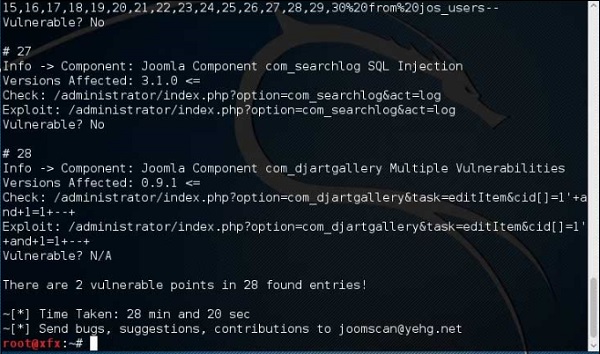

Joomscan

Joomla on luultavasti laajimmin käytetty CMS sen joustavuuden vuoksi. Tätä CMS:ää varten on Joomla-skanneri. Se auttaa web-kehittäjiä ja web-mestareita tunnistamaan mahdolliset tietoturvaheikkoudet heidän käyttämillään Joomla-sivustoilla.

Vaihe 1 – Avataksesi sen napsauta päätelaitteen vasemmanpuoleista paneelia ja sen jälkeen ”joomscan – parametri”.

Vaihe 2 – Saadaksesi apua käyttöön kirjoita ”joomscan /?”

Vaihe 3 – Käynnistääksesi skannauksen kirjoita ” joomscan -u uhrin URL-osoite”.

Tulokset näytetään seuraavan kuvakaappauksen mukaisesti.

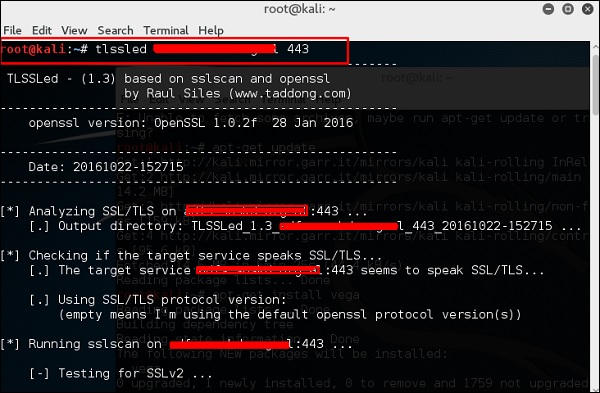

SSL-skannaustyökalut

TLSSLed on Linuxin komentosarjakomentosarja, jota käytetään arvioimaan kohteen SSL-/TLS-verkkopalvelin-toteutuksen tietoturvausta SSL/TLS:n (HTTPS). Se perustuu sslscaniin, perusteelliseen SSL/TLS-skanneriin, joka perustuu openssl-kirjastoon, ja ”openssl s_client” -komentorivityökaluun.

Nykyisiin testeihin kuuluu sen tarkistaminen, tukeeko kohde SSLv2-protokollaa, NULL-salakirjoitusta, heikkoja salakirjoituksia avaimen pituuden perusteella (40 tai 56 bittiä), vahvojen salakirjoitusten (kuten AES) saatavuutta, onko digitaalinen varmenne allekirjoitettu MD5:llä ja nykyisiä SSL/TLS-uusintaneuvotteluominaisuuksia.

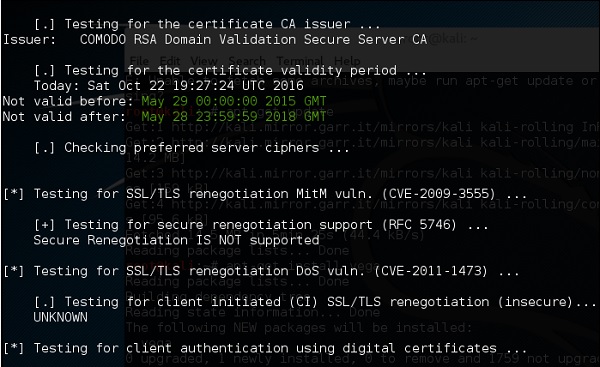

Aloittaaksesi testauksen avaa terminaali ja kirjoita komento ”tlslsclsled URL-osoite port”. Se alkaa testata varmenteen tietoja.

Löydöksestä näet, että varmenne on voimassa vuoteen 2018 asti, kuten seuraavassa kuvakaappauksessa näkyy vihreällä.

w3af

w3af on web-sovellusten hyökkäys- ja auditointikehys, jonka tarkoituksena on tunnistaa ja hyödyntää kaikkia web-sovellusten haavoittuvuuksia. Tämä paketti tarjoaa graafisen käyttöliittymän (GUI) kehykselle. Jos haluat pelkän komentorivisovelluksen, asenna w3af-console.

Kehystä on kutsuttu ”webin metasploitiksi”, mutta se on itse asiassa paljon enemmän, sillä se myös löytää web-sovellusten haavoittuvuudet black-box-skannaustekniikoiden avulla. w3af-ydin ja sen lisäosat on kirjoitettu kokonaan Python-kielellä. Projektissa on yli 130 liitännäistä, jotka tunnistavat ja hyödyntävät SQL-injektioita, ristikkäisskriptausta (XSS), etätiedoston sisällyttämistä ja muuta.

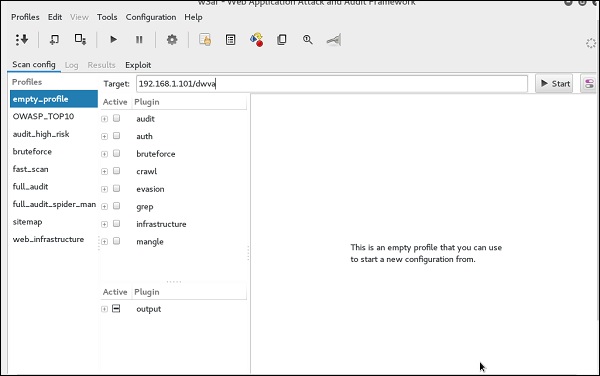

Vaihe 1 – Avaa se valitsemalla Sovellukset → 03-Web-sovellusanalyysi → Klikkaa w3af.

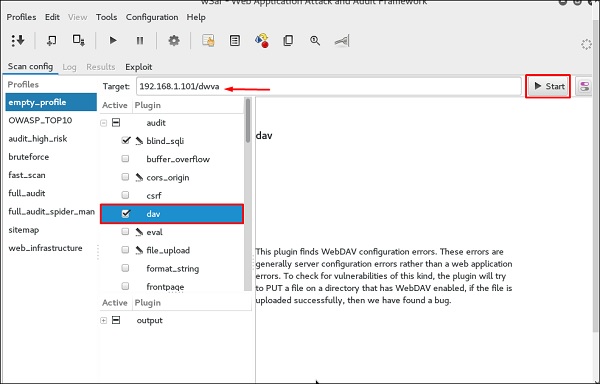

Vaihe 2 – Kirjoita ”Kohde” -kohtaan uhrin URL-osoite, joka tässä tapauksessa on metasploittava verkko-osoite.

Vaihe 3 – Valitse profiili → Napsauta ”Käynnistä”.

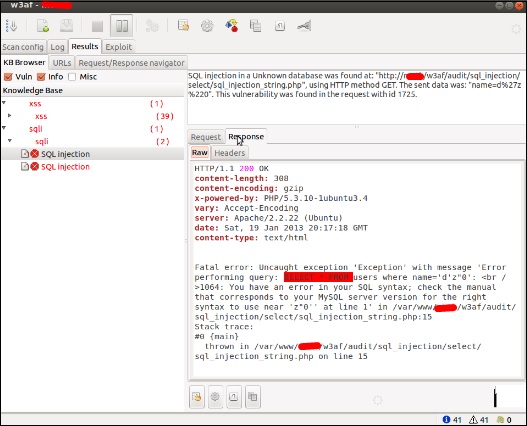

Vaihe 4 – Siirry kohtaan ”Tulokset” ja näet löydöksen yksityiskohtineen.

Vastaa