Tipos de cortafuegos

On noviembre 26, 2021 by adminHay principalmente tres tipos de cortafuegos, como los cortafuegos de software, los cortafuegos de hardware, o ambos, dependiendo de su estructura. Cada tipo de firewall tiene una funcionalidad diferente pero el mismo propósito. Sin embargo, la mejor práctica es tener ambos para lograr la máxima protección posible.

Un cortafuegos de hardware es un dispositivo físico que se conecta entre una red informática y una puerta de enlace. Por ejemplo, un router de banda ancha. Un cortafuegos de hardware se denomina a veces Appliance Firewall. Por otro lado, un cortafuegos de software es un simple programa instalado en un ordenador que funciona a través de números de puerto y otro software instalado. Este tipo de cortafuegos también se denomina cortafuegos de host.

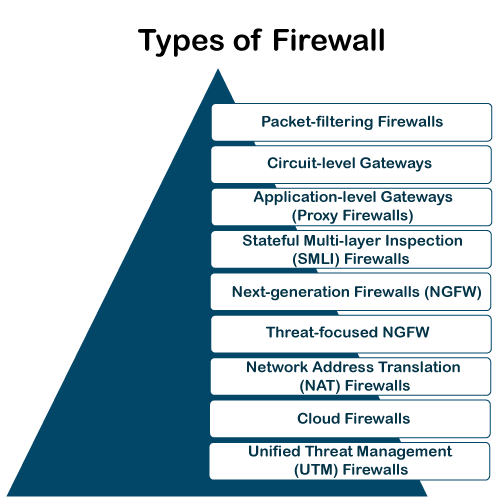

Además, hay muchos otros tipos de cortafuegos según sus características y el nivel de seguridad que proporcionan. Los siguientes son tipos de técnicas de cortafuegos que pueden implementarse como software o hardware:

- Firewalls de filtrado de paquetes

- Portales a nivel de circuito

- Portales a nivel de aplicación (Proxy Firewalls)

- Firewalls de inspección multicapa (SMLI)

- Firewalls de próxima generación (NGFW)

- Amenaza-centradas en las amenazas NGFW

- Firewalls de traducción de direcciones de red (NAT)

- Firewalls en la nube

- Firewalls de gestión unificada de amenazas (UTM)

Firewalls de filtrado de paquetes

Un firewall de filtrado de paquetes es el tipo más básico de firewall. Actúa como un programa de gestión que supervisa el tráfico de la red y filtra los paquetes entrantes basándose en las reglas de seguridad configuradas. Estos cortafuegos están diseñados para bloquear el tráfico de red protocolos IP, una dirección IP y un número de puerto si un paquete de datos no coincide con el conjunto de reglas establecido.

Aunque los cortafuegos de filtrado de paquetes pueden considerarse una solución rápida sin muchos requisitos de recursos, también tienen algunas limitaciones. Dado que estos tipos de cortafuegos no impiden los ataques basados en la web, no son los más seguros.

Gateways a nivel de circuito

Los gateways a nivel de circuito son otro tipo simplificado de cortafuegos que pueden configurarse fácilmente para permitir o bloquear el tráfico sin consumir recursos informáticos significativos. Estos tipos de cortafuegos suelen operar en el nivel de sesión del modelo OSI verificando las conexiones y sesiones TCP (Transmission Control Protocol). Las pasarelas a nivel de circuito están diseñadas para garantizar la protección de las sesiones establecidas.

Típicamente, los cortafuegos a nivel de circuito se implementan como software de seguridad o cortafuegos preexistentes. Al igual que los cortafuegos de filtrado de paquetes, estos cortafuegos no comprueban los datos reales, aunque inspeccionan la información sobre las transacciones. Por lo tanto, si un dato contiene malware, pero sigue la conexión TCP correcta, pasará a través de la pasarela. Por ello, las pasarelas a nivel de circuito no se consideran lo suficientemente seguras para proteger nuestros sistemas.

Pasarelas a nivel de aplicación (cortafuegos proxy)

Los cortafuegos proxy operan en la capa de aplicación como un dispositivo intermedio para filtrar el tráfico entrante entre dos sistemas finales (por ejemplo, sistemas de red y tráfico). Por ello, estos cortafuegos se denominan «puertas de enlace a nivel de aplicación».

A diferencia de los cortafuegos básicos, estos cortafuegos transfieren las peticiones de los clientes haciéndose pasar por clientes originales en el servidor web. Esto protege la identidad del cliente y otra información sospechosa, manteniendo la red a salvo de posibles ataques. Una vez establecida la conexión, el cortafuegos proxy inspecciona los paquetes de datos procedentes de la fuente. Si el contenido del paquete de datos entrante está protegido, el cortafuegos proxy lo transfiere al cliente. Este enfoque crea una capa adicional de seguridad entre el cliente y muchas fuentes diferentes en la red.

Firewalls de inspección multicapa (SMLI)

Los firewalls de inspección multicapa incluyen tanto la tecnología de inspección de paquetes como la verificación del handshake TCP, lo que hace que los firewalls SMLI sean superiores a los firewalls de filtrado de paquetes o a las pasarelas a nivel de circuito. Además, estos tipos de cortafuegos hacen un seguimiento del estado de las conexiones establecidas.

En palabras sencillas, cuando un usuario establece una conexión y solicita datos, el cortafuegos SMLI crea una base de datos (tabla de estado). La base de datos se utiliza para almacenar la información de la sesión, como la dirección IP de origen, el número de puerto, la dirección IP de destino, el número de puerto de destino, etc. La información de conexión se almacena para cada sesión en la tabla de estado. Utilizando la tecnología de inspección de estado, estos cortafuegos crean reglas de seguridad para permitir el tráfico previsto.

En la mayoría de los casos, los cortafuegos SMLI se implementan como niveles de seguridad adicionales. Estos tipos de cortafuegos implementan más comprobaciones y se consideran más seguros que los cortafuegos sin estado. Por eso se implementa la inspección de paquetes con estado junto con muchos otros cortafuegos para hacer un seguimiento de las estadísticas de todo el tráfico interno. Hacerlo aumenta la carga y ejerce más presión sobre los recursos informáticos. Esto puede dar lugar a una tasa de transferencia de paquetes de datos más lenta que otras soluciones.

Firewalls de próxima generación (NGFW)

Muchos de los últimos firewalls lanzados suelen definirse como «firewalls de próxima generación». Sin embargo, no existe una definición específica para los cortafuegos de próxima generación. Este tipo de cortafuegos suele definirse como un dispositivo de seguridad que combina las características y funcionalidades de otros cortafuegos. Estos cortafuegos incluyen la inspección profunda de paquetes (DPI), la inspección de paquetes a nivel de superficie y la prueba de apretón de manos TCP, etc.

NGFW incluye niveles de seguridad más altos que los cortafuegos de filtrado de paquetes y de inspección de estado. A diferencia de los cortafuegos tradicionales, NGFW supervisa toda la transacción de datos, incluyendo las cabeceras de los paquetes, el contenido de los mismos y las fuentes. Los NGFW están diseñados de tal manera que pueden prevenir las amenazas de seguridad más sofisticadas y en evolución, como los ataques de malware, las amenazas externas y la intrusión avanzada.

NGFW centrado en las amenazas

Los NGFW centrados en las amenazas incluyen todas las características de un NGFW tradicional. Además, también proporcionan detección y corrección de amenazas avanzadas. Estos tipos de cortafuegos son capaces de reaccionar rápidamente contra los ataques. Con la automatización inteligente de la seguridad, los NGFW centrados en las amenazas establecen reglas y políticas de seguridad, lo que aumenta aún más la seguridad del sistema de defensa general.

Además, estos cortafuegos utilizan sistemas de seguridad retrospectivos para supervisar las actividades sospechosas de forma continua. Siguen analizando el comportamiento de cada actividad incluso después de la inspección inicial. Debido a esta funcionalidad, los NGFW centrados en las amenazas reducen drásticamente el tiempo total que se tarda desde la detección de la amenaza hasta la limpieza.

Fuegos de traducción de direcciones de red (NAT)

Los cortafuegos de traducción de direcciones de red o NAT están diseñados principalmente para acceder al tráfico de Internet y bloquear todas las conexiones no deseadas. Este tipo de cortafuegos suele ocultar las direcciones IP de nuestros dispositivos, poniéndolos a salvo de los atacantes.

Cuando se utilizan varios dispositivos para conectarse a Internet, los cortafuegos NAT crean una dirección IP única y ocultan las direcciones IP de los dispositivos individuales. Como resultado, se utiliza una única dirección IP para todos los dispositivos. De este modo, los cortafuegos NAT protegen las direcciones de red independientes de los atacantes que exploran una red en busca de direcciones IP de acceso. Esto se traduce en una mayor protección contra actividades sospechosas y ataques.

En general, los cortafuegos NAT funcionan de forma similar a los cortafuegos proxy. Al igual que los cortafuegos proxy, los cortafuegos NAT también funcionan como un dispositivo intermedio entre un grupo de ordenadores y el tráfico externo.

Cortafuegos en la nube

Cuando un cortafuegos se diseña utilizando una solución en la nube, se conoce como cortafuegos en la nube o FaaS (firewall-as-service). Los cortafuegos en la nube suelen ser mantenidos y ejecutados en Internet por terceros proveedores. Este tipo de cortafuegos se considera similar a un cortafuegos proxy. La razón es el uso de los cortafuegos en la nube como servidores proxy. Sin embargo, se configuran en función de los requisitos.

La ventaja más significativa de los cortafuegos en la nube es la escalabilidad. Como los cortafuegos en la nube no tienen recursos físicos, son fáciles de escalar según la demanda o la carga de tráfico de la organización. Si la demanda aumenta, se puede añadir capacidad adicional al servidor en la nube para filtrar la carga de tráfico adicional. La mayoría de las organizaciones utilizan cortafuegos en la nube para proteger sus redes internas o toda la infraestructura en la nube.

Cortafuegos de gestión unificada de amenazas (UTM)

Los cortafuegos UTM son un tipo especial de dispositivo que incluye características de un cortafuegos de inspección de estado con soporte antivirus y de prevención de intrusiones. Estos cortafuegos están diseñados para proporcionar simplicidad y facilidad de uso. Estos cortafuegos también pueden añadir muchos otros servicios, como la gestión de la nube, etc.

¿Qué arquitectura de cortafuegos es la mejor?

Cuando se trata de seleccionar la mejor arquitectura de cortafuegos, no es necesario ser explícito. Siempre es mejor utilizar una combinación de diferentes cortafuegos para añadir múltiples capas de protección. Por ejemplo, se puede implementar un cortafuegos de hardware o en la nube en el perímetro de la red, y luego añadir cortafuegos de software individuales con cada activo de la red.

Además, la selección suele depender de los requisitos de cualquier organización. Sin embargo, se pueden tener en cuenta los siguientes factores para la selección correcta del cortafuegos:

Tamaño de la organización

Si una organización es grande y mantiene una gran red interna, es mejor implementar una arquitectura de cortafuegos de este tipo, que pueda supervisar toda la red interna.

Disponibilidad de recursos

Si una organización tiene los recursos y puede permitirse un cortafuegos independiente para cada pieza de hardware, esta es una buena opción. Además, un cortafuegos en la nube puede ser otra consideración.

Requerimiento de protección multinivel

El número y tipo de cortafuegos suele depender de las medidas de seguridad que requiera una red interna. Es decir, si una organización mantiene datos sensibles, es mejor implementar una protección multinivel de cortafuegos. Esto garantizará la seguridad de los datos frente a los hackers.

Deja una respuesta