Kali Linux – Pruebas de Penetración de Sitios Web

On diciembre 4, 2021 by adminEn este capítulo, aprenderemos sobre las pruebas de penetración de sitios web que ofrece Kali Linux.

Uso de Vega

Vega es un escáner y plataforma de pruebas de código abierto y gratuito para probar la seguridad de las aplicaciones web. Vega puede ayudarle a encontrar y validar SQL Injection, Cross-Site Scripting (XSS), información sensible revelada inadvertidamente y otras vulnerabilidades. Está escrito en Java, basado en GUI, y se ejecuta en Linux, OS X y Windows.

Vega incluye un escáner automatizado para pruebas rápidas y un proxy de intercepción para la inspección táctica. Vega puede ser extendido usando una poderosa API en el lenguaje de la web: JavaScript. La página oficial es https://subgraph.com/vega/

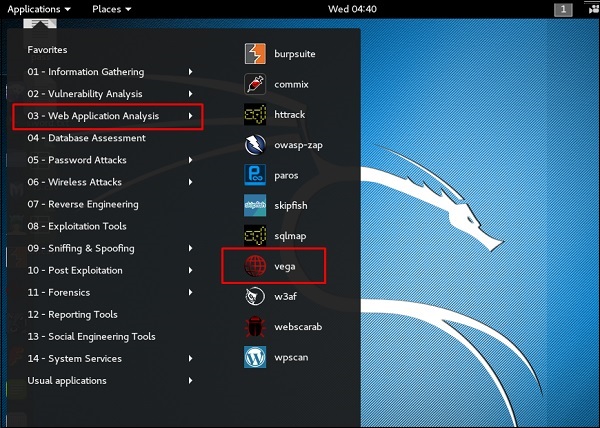

Paso 1 – Para abrir Vega vaya a Aplicaciones → 03-Análisis de aplicaciones web → Vega

Paso 2 – Si no ve una aplicación en la ruta, escriba el siguiente comando.

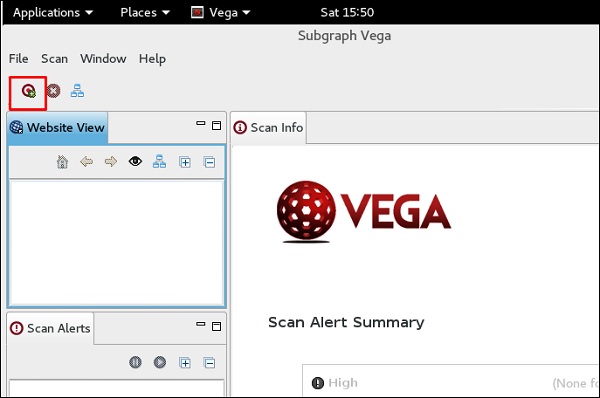

Paso 3 – Para iniciar un análisis, haga clic en el signo «+».

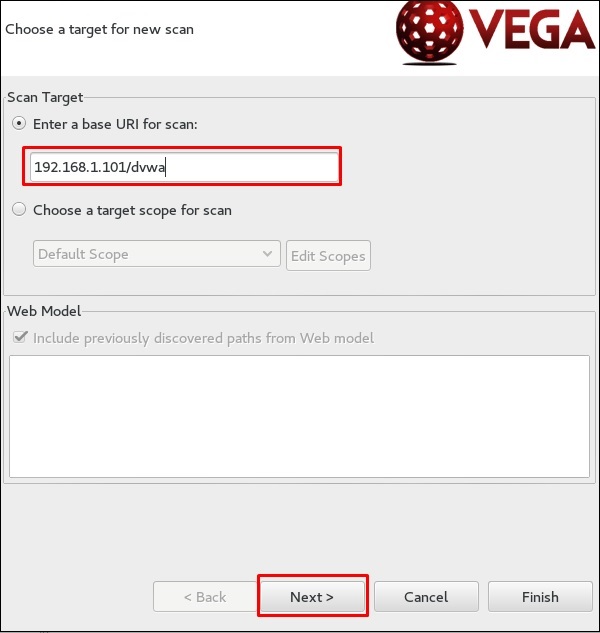

Paso 4 – Introduzca la URL de la página web que se analizará. En este caso, se trata de una máquina metaesplotable → haga clic en «Siguiente».

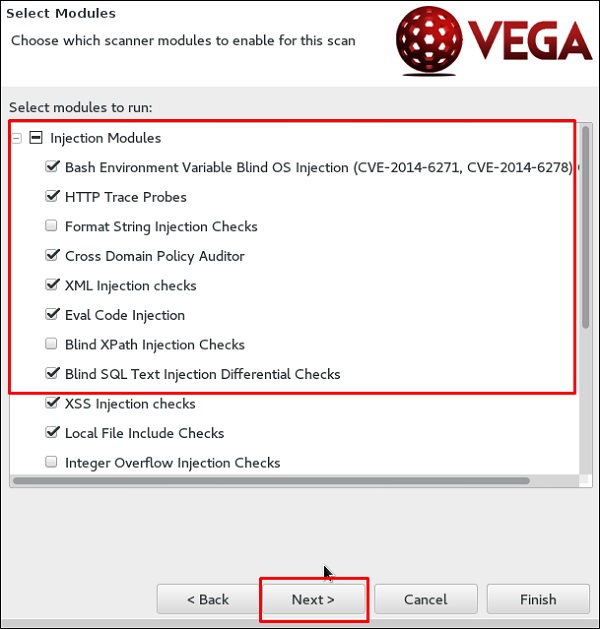

Paso 5 – Marque todas las casillas de los módulos que desea controlar. A continuación, haga clic en «Siguiente».

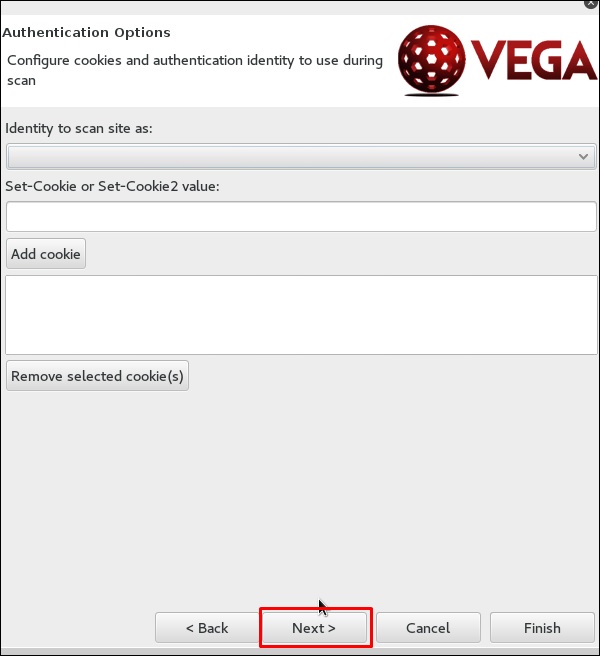

Paso 6 – Haga clic en «Siguiente» de nuevo en la siguiente captura de pantalla.

Paso 7 – Haga clic en «Finalizar».

Paso 8 – Si aparece la siguiente tabla, haga clic en «Sí».

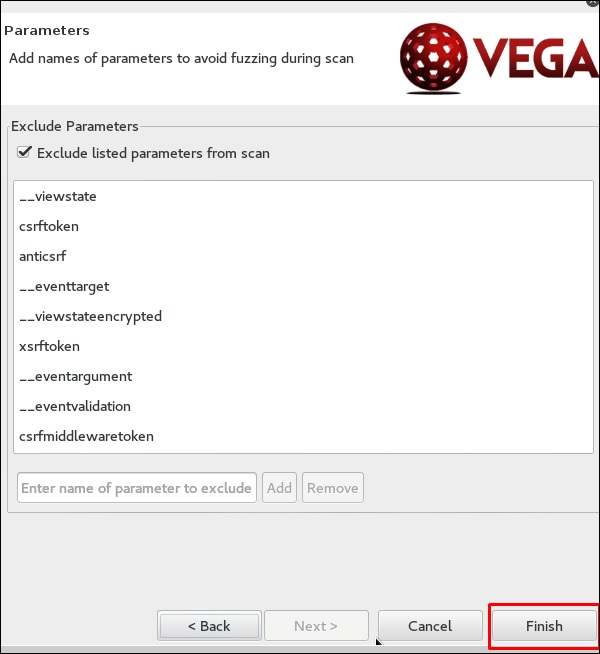

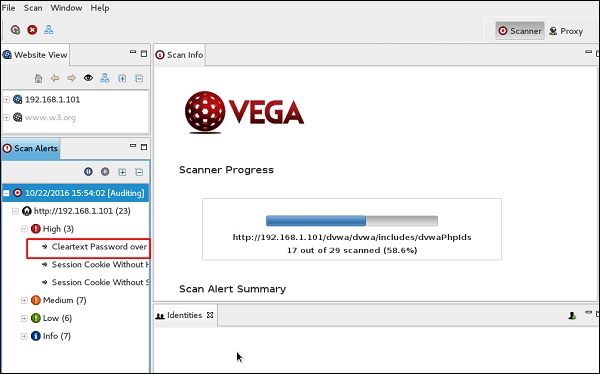

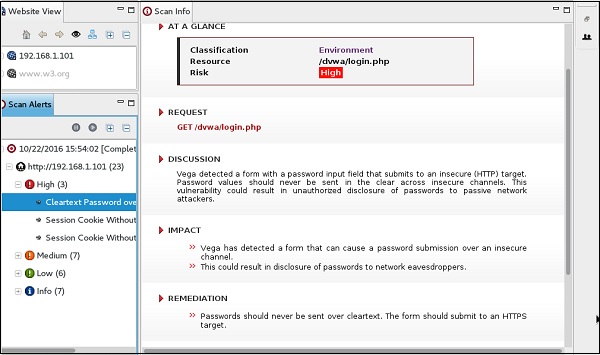

El escaneo continuará como se muestra en la siguiente captura de pantalla.

Paso 9 – Una vez completado el escaneo, en el panel inferior izquierdo podrá ver todos los hallazgos, que están categorizados según la gravedad. Si hace clic en él, verá todos los detalles de las vulnerabilidades en el panel de la derecha como «Solicitud», «Discusión», «Impacto» y «Remediación».

ZapProxy

ZAP-OWASP Zed Attack Proxy es una herramienta integrada de pruebas de penetración fácil de usar para encontrar vulnerabilidades en aplicaciones web. Es una interfaz Java.

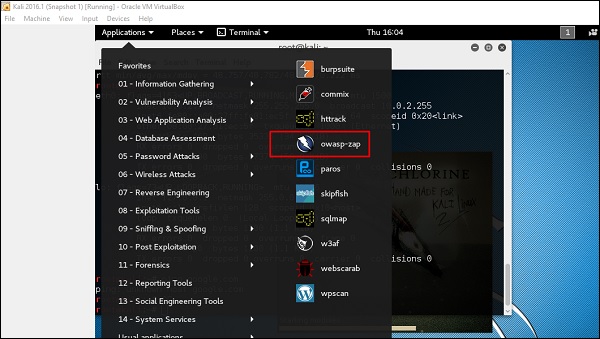

Paso 1 – Para abrir ZapProxy, vaya a Aplicaciones → 03-Análisis de aplicaciones web → owaspzap.

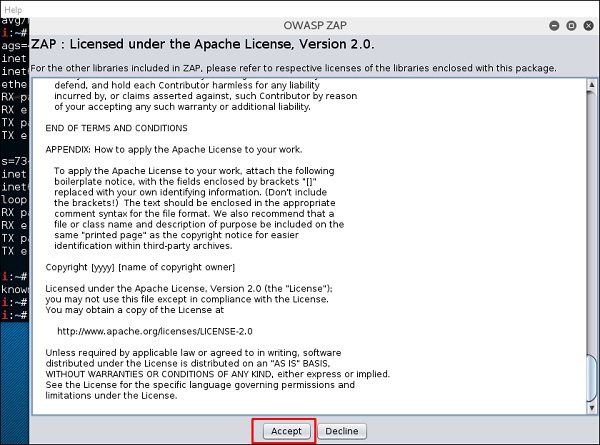

Paso 2 – Haga clic en «Aceptar».

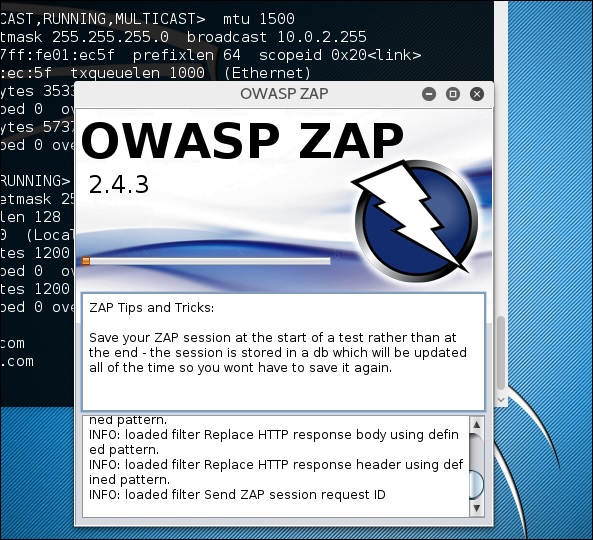

ZAP comenzará a cargarse.

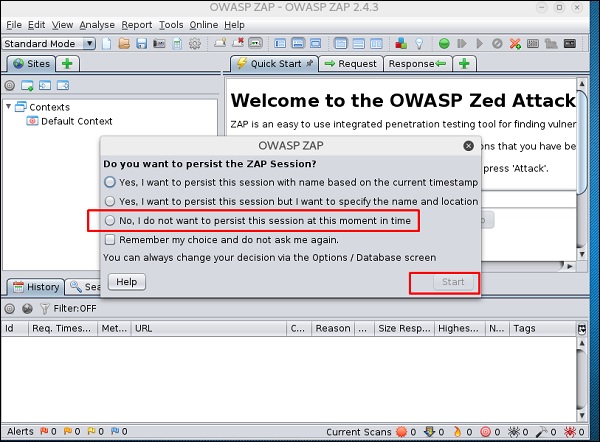

Paso 3 – Elija una de las Opciones de como se muestra en la siguiente captura de pantalla y haga clic en «Start».

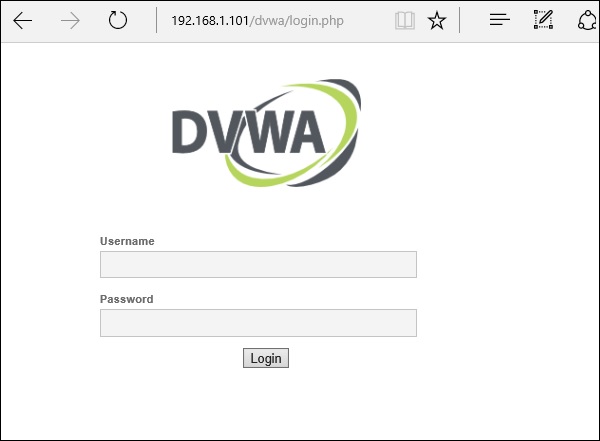

La siguiente web es metasploitable con IP :192.168.1.101

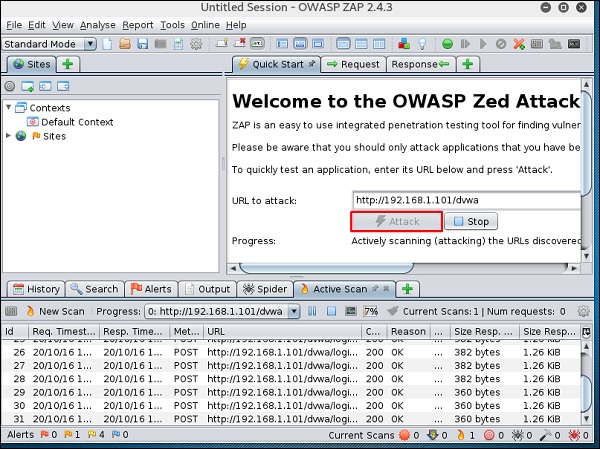

Paso 4 – Introduzca la URL de la web de prueba en «URL a atacar» → haga clic en «Attack».

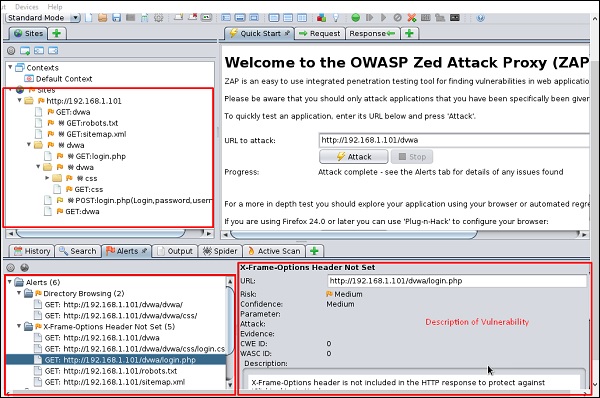

Una vez completado el escaneo, en el panel superior izquierdo verá todos los sitios rastreados.

En el panel izquierdo «Alertas», verá todos los hallazgos junto con la descripción.

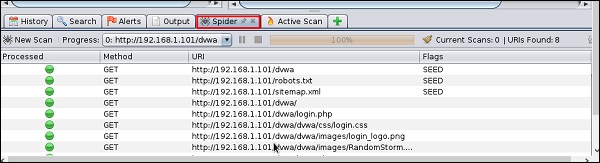

Paso 5 – Haga clic en «Araña» y verá todos los enlaces escaneados.

Uso de herramientas de bases de datos

sqlmap

sqlmap es una herramienta de pruebas de penetración de código abierto que automatiza el proceso de detección y explotación de fallos de inyección SQL y toma de control de servidores de bases de datos. Viene con un potente motor de detección, muchas características de nicho para el último probador de penetración y una amplia gama de interruptores que duran desde la huella digital de la base de datos, sobre la obtención de datos de la base de datos, para acceder al sistema de archivos subyacente y ejecutar comandos en el sistema operativo a través de conexiones fuera de banda.

Aprendamos a utilizar sqlmap.

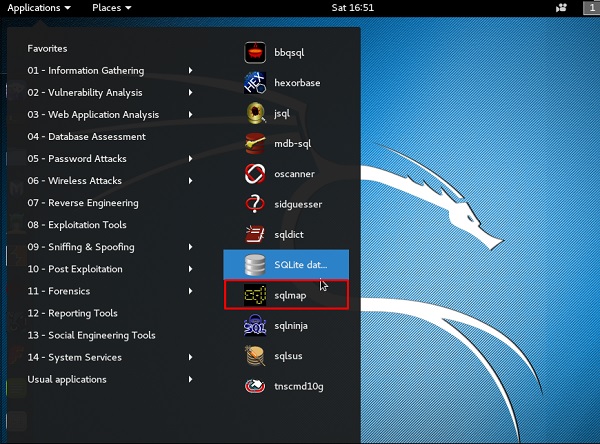

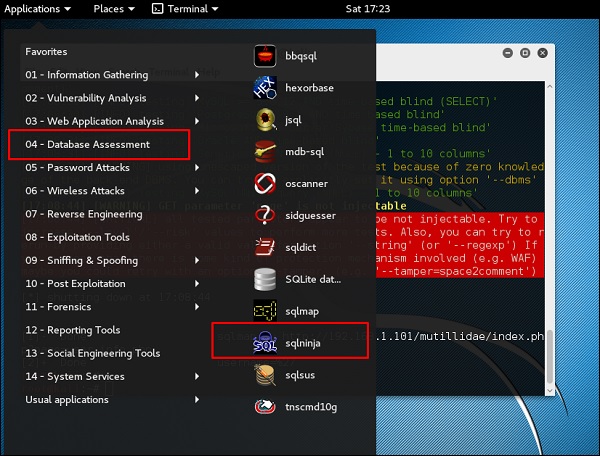

Paso 1 – Para abrir sqlmap, vaya a Aplicaciones → 04-Evaluación de bases de datos → sqlmap.

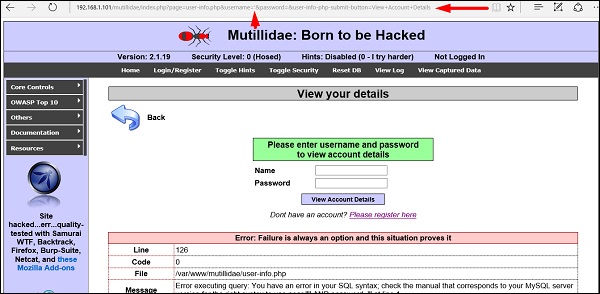

La página web que tiene parámetros vulnerables a la inyección SQL es metasploitable.

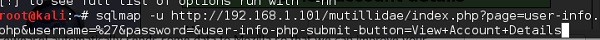

Paso 2 – Para iniciar la prueba de inyección sql, escriba «sqlmap – u URL de la víctima»

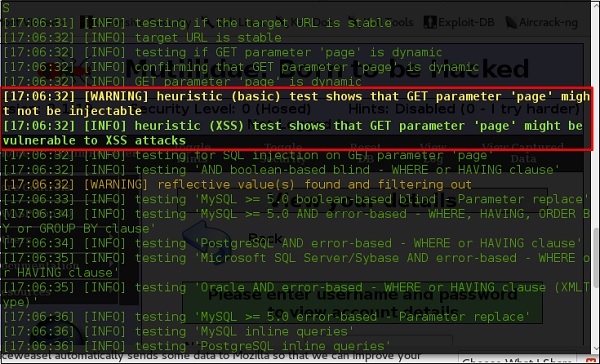

Paso 3 – A partir de los resultados, verá que algunas variables son vulnerables.

sqlninja

sqlninja es una inyección SQL en Microsoft SQL Server para un acceso completo a la GUI. sqlninja es una herramienta dirigida a explotar vulnerabilidades de inyección SQL en una aplicación web que utiliza Microsoft SQL Server como back-end. La información completa sobre esta herramienta se puede encontrar en http://sqlninja.sourceforge.net/

Paso 1 – Para abrir sqlninja vaya a Aplicaciones → 04-Database Assesment → sqlninja.

Herramientas de escaneo de CMS

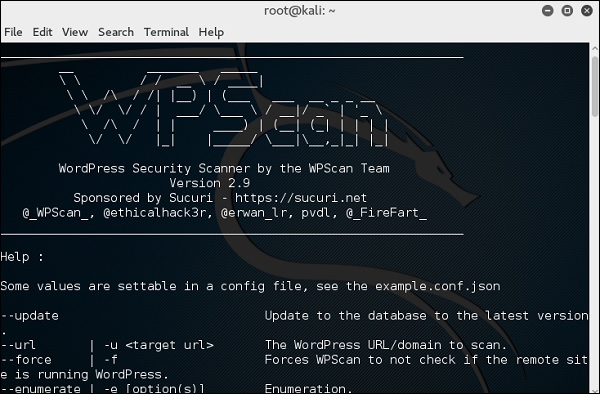

WPScan

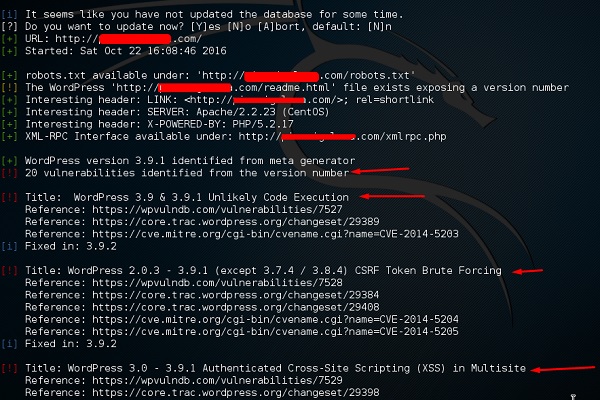

WPScan es un escáner de vulnerabilidades de WordPress de caja negra que se puede utilizar para escanear instalaciones remotas de WordPress para encontrar problemas de seguridad.

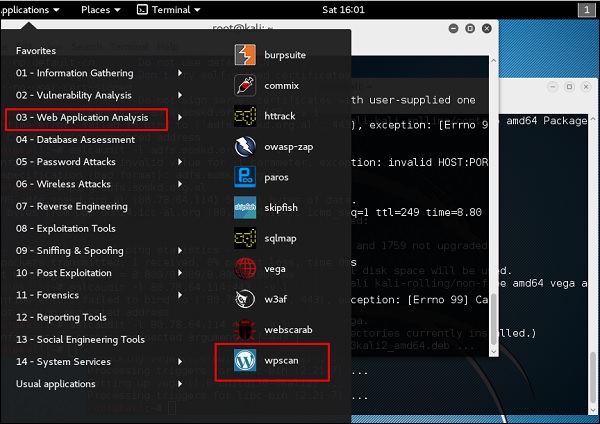

Paso 1 – Para abrir WPscan ve a Aplicaciones → 03-Análisis de aplicaciones web → «wpscan».

Se despliega la siguiente captura de pantalla.

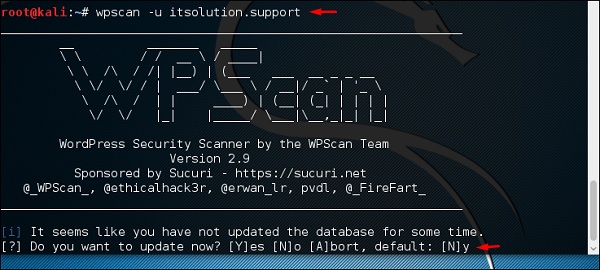

Paso 2 – Para escanear un sitio web en busca de vulnerabilidades, escribe «wpscan -u URL de la página web».

Si el escáner no está actualizado, te pedirá que lo actualices. Le recomendaré que lo haga.

Una vez que se inicie el escaneo, verá los hallazgos. En la siguiente captura de pantalla, las vulnerabilidades se indican con una flecha roja.

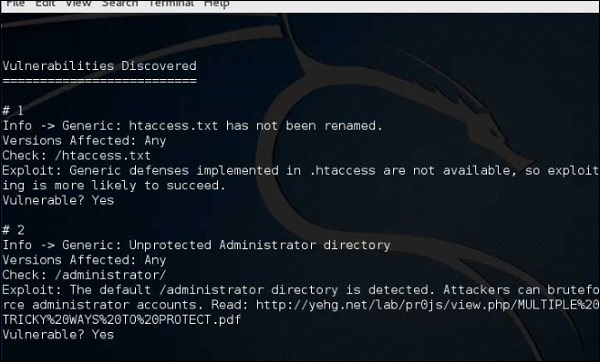

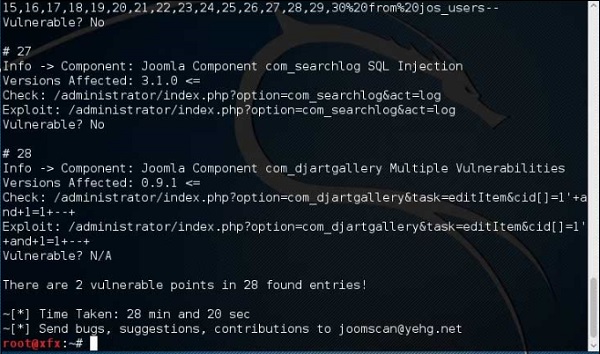

Joomscan

Joomla es probablemente el CMS más utilizado por ahí debido a su flexibilidad. Para este CMS, es un escáner de Joomla. Ayudará a los desarrolladores web y maestros de la web para ayudar a identificar posibles debilidades de seguridad en sus sitios Joomla desplegados.

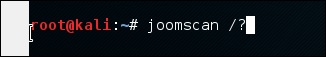

Paso 1 – Para abrirlo, simplemente haga clic en el panel de la izquierda en el terminal, a continuación, «joomscan – parámetro».

Paso 2 – Para obtener ayuda para el tipo de uso «joomscan /?»

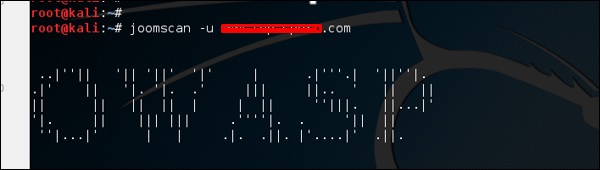

Paso 3 – Para iniciar el escaneo, escriba » joomscan -u URL de la víctima».

Los resultados se mostrarán como se muestra en la siguiente captura de pantalla.

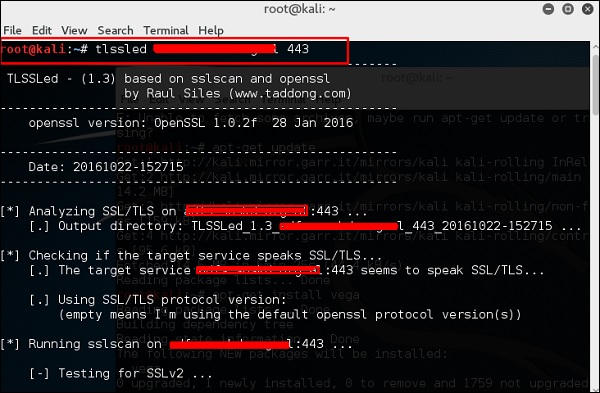

Herramientas de escaneo SSL

TLSSLed es un script de shell de Linux que se utiliza para evaluar la seguridad de una implementación de servidor web SSL/TLS (HTTPS) de destino. Se basa en sslscan, un escáner SSL/TLS completo que se basa en la biblioteca openssl, y en la herramienta de línea de comandos «openssl s_client».

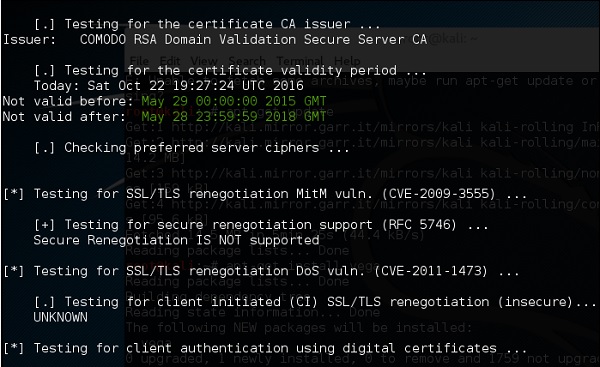

Las pruebas actuales incluyen la comprobación de si el objetivo soporta el protocolo SSLv2, el cifrado NULL, los cifrados débiles basados en su longitud de clave (40 o 56 bits), la disponibilidad de cifrados fuertes (como AES), si el certificado digital está firmado con MD5, y las capacidades actuales de renegociación SSL/TLS.

Para comenzar las pruebas, abra un terminal y escriba «tlssled URL port». Comenzará a probar el certificado para encontrar datos.

Puede ver en el hallazgo que el certificado es válido hasta 2018 como se muestra en verde en la siguiente captura de pantalla.

w3af

w3af es un Marco de Auditoría y Ataque de Aplicaciones Web que tiene como objetivo identificar y explotar todas las vulnerabilidades de las aplicaciones web. Este paquete proporciona una interfaz gráfica de usuario (GUI) para el marco. Si desea una aplicación de línea de comandos solamente, instale w3af-console.

El framework ha sido llamado el «metasploit para la web», pero en realidad es mucho más ya que también descubre las vulnerabilidades de las aplicaciones web utilizando técnicas de escaneo de caja negra. El núcleo de w3af y sus plugins están completamente escritos en Python. El proyecto cuenta con más de 130 plugins, que identifican y explotan inyecciones SQL, cross-site scripting (XSS), inclusión de archivos remotos y mucho más.

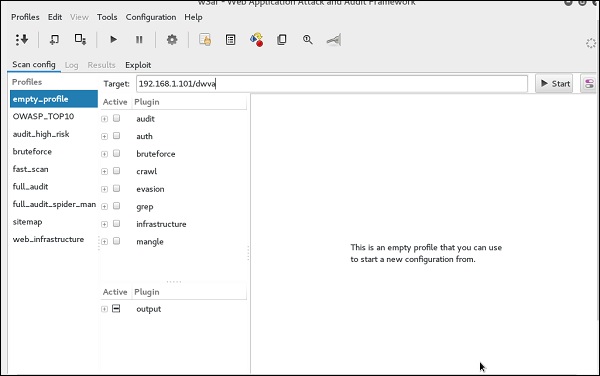

Paso 1 – Para abrirlo, vaya a Aplicaciones → 03-Análisis de aplicaciones web → Haga clic en w3af.

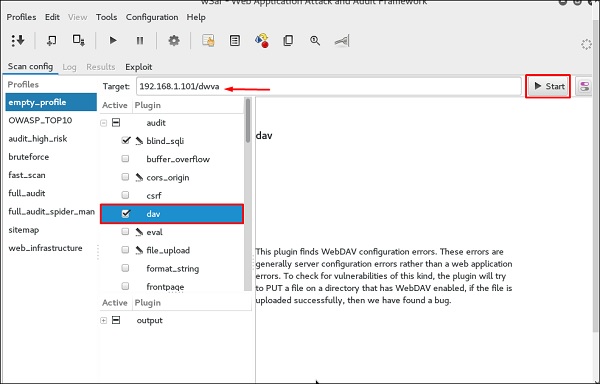

Paso 2 – En el «Target» introduzca la URL de la víctima que en este caso será la dirección web metaesplotable.

Paso 3 – Seleccione el perfil → Haga clic en «Start».

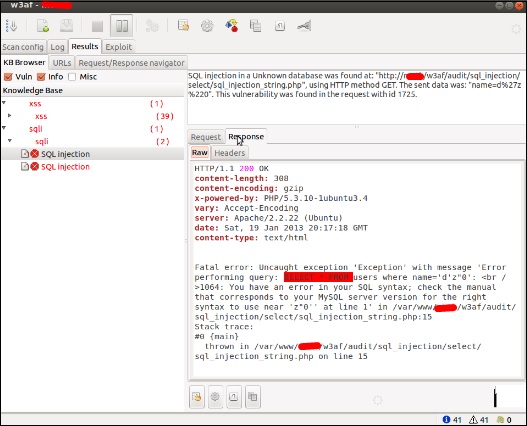

Paso 4 – Vaya a «Resultados» y podrá ver el hallazgo con los detalles.

.

Deja una respuesta