Typen von Firewalls

On November 26, 2021 by adminEs gibt hauptsächlich drei Arten von Firewalls, wie z.B. Software-Firewalls, Hardware-Firewalls oder beide, abhängig von ihrer Struktur. Jede Art von Firewall hat unterschiedliche Funktionen, aber den gleichen Zweck. Am besten ist es jedoch, beide zu verwenden, um den größtmöglichen Schutz zu erreichen.

Eine Hardware-Firewall ist ein physisches Gerät, das zwischen einem Computernetzwerk und einem Gateway angeschlossen wird. Zum Beispiel ein Breitband-Router. Eine Hardware-Firewall wird manchmal auch als Appliance-Firewall bezeichnet. Eine Software-Firewall hingegen ist ein einfaches Programm, das auf einem Computer installiert wird und über Portnummern und andere installierte Software funktioniert. Diese Art von Firewall wird auch als Host-Firewall bezeichnet.

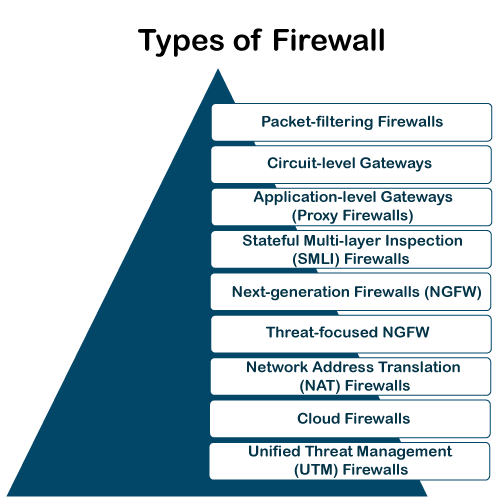

Außerdem gibt es viele andere Arten von Firewalls, je nach ihren Funktionen und dem Grad der Sicherheit, den sie bieten. Die folgenden Arten von Firewall-Techniken können als Software oder Hardware implementiert werden:

- Firewalls mit Paketfilterung

- Gateways auf Leitungsebene

- Gateways auf Anwendungsebene (Proxy-Firewalls)

- Stateful Multi-layer Inspection (SMLI) Firewalls

- Next-Generation Firewalls (NGFW)

- Threat-fokussierte NGFW

- Network Address Translation (NAT) Firewalls

- Cloud Firewalls

- Unified Threat Management (UTM) Firewalls

Packet-filtering Firewalls

Eine packet-filtering Firewall ist die einfachste Art von Firewall. Sie funktioniert wie ein Verwaltungsprogramm, das den Netzwerkverkehr überwacht und eingehende Pakete auf der Grundlage von konfigurierten Sicherheitsregeln filtert. Diese Firewalls sind so konzipiert, dass sie den Netzwerkverkehr mit IP-Protokollen, einer IP-Adresse und einer Portnummer blockieren, wenn ein Datenpaket nicht mit dem festgelegten Regelsatz übereinstimmt.

Die paketfilternden Firewalls können zwar als schnelle Lösung ohne großen Ressourcenbedarf betrachtet werden, sie haben jedoch auch einige Einschränkungen. Da diese Arten von Firewalls keine webbasierten Angriffe verhindern, sind sie nicht die sichersten.

Gateways auf Schaltkreisebene

Gateways auf Schaltkreisebene sind eine weitere vereinfachte Art von Firewall, die einfach konfiguriert werden kann, um den Datenverkehr zuzulassen oder zu blockieren, ohne dass erhebliche Rechenressourcen benötigt werden. Diese Arten von Firewalls arbeiten in der Regel auf der Sitzungsebene des OSI-Modells, indem sie TCP-Verbindungen (Transmission Control Protocol) und -Sitzungen verifizieren. Gateways auf Leitungsebene sollen sicherstellen, dass die eingerichteten Sitzungen geschützt sind.

Typischerweise werden Firewalls auf Leitungsebene als Sicherheitssoftware oder bereits vorhandene Firewalls implementiert. Wie Paketfilter-Firewalls prüfen diese Firewalls nicht auf tatsächliche Daten, sondern untersuchen Informationen über Transaktionen. Wenn also Daten Malware enthalten, aber der korrekten TCP-Verbindung folgen, werden sie das Gateway passieren. Aus diesem Grund werden Gateways auf Leitungsebene als nicht sicher genug angesehen, um unsere Systeme zu schützen.

Gateways auf Anwendungsebene (Proxy-Firewalls)

Proxy-Firewalls arbeiten auf der Anwendungsebene als Zwischengerät, um den eingehenden Verkehr zwischen zwei Endsystemen (z. B. Netzwerk- und Verkehrssystemen) zu filtern. Deshalb werden diese Firewalls auch als „Application-level Gateways“ bezeichnet.

Im Gegensatz zu einfachen Firewalls leiten diese Firewalls Anfragen von Clients weiter, die sich als ursprüngliche Clients auf dem Web-Server ausgeben. Dadurch werden die Identität des Kunden und andere verdächtige Informationen geschützt, so dass das Netz vor potenziellen Angriffen sicher ist. Sobald die Verbindung hergestellt ist, prüft die Proxy-Firewall die von der Quelle kommenden Datenpakete. Wenn der Inhalt des eingehenden Datenpakets geschützt ist, leitet die Proxy-Firewall es an den Client weiter. Dieser Ansatz schafft eine zusätzliche Sicherheitsebene zwischen dem Client und vielen verschiedenen Quellen im Netz.

Stateful Multi-layer Inspection (SMLI) Firewalls

Stateful Multi-layer Inspection Firewalls umfassen sowohl die Technologie der Paketinspektion als auch die TCP-Handshake-Verifizierung, wodurch SMLI-Firewalls den paketfilternden Firewalls oder Gateways auf Leitungsebene überlegen sind. Darüber hinaus verfolgen diese Arten von Firewalls den Status der hergestellten Verbindungen.

Mit einfachen Worten: Wenn ein Benutzer eine Verbindung herstellt und Daten anfordert, erstellt die SMLI-Firewall eine Datenbank (Statustabelle). In der Datenbank werden Sitzungsinformationen wie Quell-IP-Adresse, Portnummer, Ziel-IP-Adresse, Ziel-Portnummer usw. gespeichert. Die Verbindungsinformationen werden für jede Sitzung in der Statustabelle gespeichert. Mithilfe der Stateful-Inspection-Technologie erstellen diese Firewalls Sicherheitsregeln, um den erwarteten Datenverkehr zuzulassen.

In den meisten Fällen werden SMLI-Firewalls als zusätzliche Sicherheitsstufen implementiert. Diese Arten von Firewalls implementieren mehr Prüfungen und gelten als sicherer als zustandslose Firewalls. Aus diesem Grund wird die Stateful Packet Inspection zusammen mit vielen anderen Firewalls implementiert, um Statistiken für den gesamten internen Datenverkehr zu erstellen. Dadurch erhöht sich die Last und der Druck auf die Computerressourcen. Dies kann dazu führen, dass Datenpakete langsamer übertragen werden als bei anderen Lösungen.

Firewalls der nächsten Generation (NGFW)

Viele der neuesten Firewalls werden üblicherweise als „Firewalls der nächsten Generation“ bezeichnet. Es gibt jedoch keine spezifische Definition für Firewalls der nächsten Generation. Diese Art von Firewall wird in der Regel als ein Sicherheitsgerät definiert, das die Merkmale und Funktionen anderer Firewalls kombiniert. Diese Firewalls umfassen Deep-Packet-Inspection (DPI), Surface-Level-Packet-Inspection und TCP-Handshake-Tests usw.

NGFW bieten ein höheres Maß an Sicherheit als Paketfilter- und Stateful-Inspection-Firewalls. Im Gegensatz zu herkömmlichen Firewalls überwacht die NGFW die gesamte Datentransaktion, einschließlich der Paket-Header, der Paketinhalte und der Quellen. NGFWs sind so konzipiert, dass sie anspruchsvollere und sich weiterentwickelnde Sicherheitsbedrohungen wie Malware-Angriffe, externe Bedrohungen und frühzeitiges Eindringen verhindern können.

Threat-focused NGFW

Threat-focused NGFW umfasst alle Funktionen einer traditionellen NGFW. Zusätzlich bieten sie eine erweiterte Erkennung und Beseitigung von Bedrohungen. Diese Arten von Firewalls sind in der Lage, schnell auf Angriffe zu reagieren. Mit intelligenter Sicherheitsautomatisierung legen bedrohungsorientierte NGFW Sicherheitsregeln und -richtlinien fest, die die Sicherheit des gesamten Verteidigungssystems weiter erhöhen.

Außerdem verwenden diese Firewalls retrospektive Sicherheitssysteme, um verdächtige Aktivitäten kontinuierlich zu überwachen. Sie analysieren das Verhalten jeder Aktivität auch nach der ersten Inspektion weiter. Dank dieser Funktion verkürzt eine NGFW mit Bedrohungsfokus die Gesamtzeit von der Erkennung der Bedrohung bis zur Beseitigung drastisch.

Netzwerkadressübersetzung (NAT) Firewalls

Netzwerkadressübersetzung oder NAT-Firewalls sind in erster Linie darauf ausgelegt, auf den Internetverkehr zuzugreifen und alle unerwünschten Verbindungen zu blockieren. Diese Arten von Firewalls verbergen in der Regel die IP-Adressen unserer Geräte, so dass sie vor Angreifern sicher sind.

Wenn mehrere Geräte für die Verbindung zum Internet verwendet werden, erstellen NAT-Firewalls eine eindeutige IP-Adresse und verbergen die IP-Adressen der einzelnen Geräte. Als Ergebnis wird eine einzige IP-Adresse für alle Geräte verwendet. Auf diese Weise schützen NAT-Firewalls unabhängige Netzwerkadressen vor Angreifern, die ein Netzwerk nach zugreifenden IP-Adressen durchsuchen. Dies führt zu einem verbesserten Schutz vor verdächtigen Aktivitäten und Angriffen.

Im Allgemeinen funktionieren NAT-Firewalls ähnlich wie Proxy-Firewalls. Wie Proxy-Firewalls fungieren auch NAT-Firewalls als Zwischengerät zwischen einer Gruppe von Computern und dem externen Datenverkehr.

Cloud-Firewalls

Wenn eine Firewall mit einer Cloud-Lösung konzipiert ist, wird sie als Cloud-Firewall oder FaaS (Firewall-as-Service) bezeichnet. Cloud-Firewalls werden in der Regel von Drittanbietern gewartet und im Internet betrieben. Diese Art von Firewall wird als ähnlich wie eine Proxy-Firewall angesehen. Der Grund dafür ist die Verwendung von Cloud-Firewalls als Proxy-Server. Sie werden jedoch je nach Bedarf konfiguriert.

Der wichtigste Vorteil von Cloud-Firewalls ist ihre Skalierbarkeit. Da Cloud-Firewalls keine physischen Ressourcen besitzen, lassen sie sich leicht entsprechend der Nachfrage oder der Verkehrslast des Unternehmens skalieren. Wenn die Nachfrage steigt, kann dem Cloud-Server zusätzliche Kapazität hinzugefügt werden, um die zusätzliche Verkehrslast herauszufiltern. Die meisten Unternehmen verwenden Cloud-Firewalls, um ihre internen Netzwerke oder die gesamte Cloud-Infrastruktur zu schützen.

Unified Threat Management (UTM)-Firewalls

UTM-Firewalls sind ein spezieller Gerätetyp, der Funktionen einer Stateful Inspection Firewall mit Virenschutz und Intrusion Prevention-Unterstützung enthält. Solche Firewalls sind auf Einfachheit und Benutzerfreundlichkeit ausgelegt. Diese Firewalls können auch viele andere Dienste anbieten, wie z. B. Cloud-Management usw.

Welche Firewall-Architektur ist die beste?

Wenn es um die Auswahl der besten Firewall-Architektur geht, muss man sich nicht festlegen. Es ist immer besser, eine Kombination aus verschiedenen Firewalls zu verwenden, um mehrere Schutzschichten zu schaffen. So kann man beispielsweise eine Hardware- oder Cloud-Firewall am Rande des Netzwerks implementieren und dann bei jedem Netzwerk-Asset eine individuelle Software-Firewall hinzufügen.

Außerdem hängt die Auswahl in der Regel von den Anforderungen des jeweiligen Unternehmens ab. Die folgenden Faktoren können jedoch für die richtige Auswahl der Firewall berücksichtigt werden:

Größe der Organisation

Wenn eine Organisation groß ist und ein großes internes Netzwerk unterhält, ist es besser, eine solche Firewall-Architektur zu implementieren, die das gesamte interne Netzwerk überwachen kann.

Verfügbarkeit der Ressourcen

Wenn eine Organisation über die Ressourcen verfügt und sich eine separate Firewall für jedes Hardwareteil leisten kann, ist dies eine gute Option. Außerdem kann eine Cloud-Firewall eine weitere Überlegung sein.

Erfordernis eines mehrstufigen Schutzes

Die Anzahl und Art der Firewalls hängt in der Regel von den Sicherheitsmaßnahmen ab, die ein internes Netzwerk erfordert. Das heißt, wenn eine Organisation sensible Daten unterhält, ist es besser, einen mehrstufigen Schutz von Firewalls zu implementieren. Dadurch wird die Sicherheit der Daten vor Hackern gewährleistet.

Schreibe einen Kommentar