Typer af firewalls

On november 26, 2021 by adminDer findes hovedsageligt tre typer firewalls, såsom software firewalls, hardware firewalls eller begge, afhængigt af deres struktur. Hver type firewall har forskellige funktioner, men har samme formål. Det er dog den bedste praksis at have begge for at opnå den bedst mulige beskyttelse.

En hardwarefirewall er en fysisk enhed, der tilsluttes mellem et computernetværk og en gateway. For eksempel- en bredbåndsrouter. En hardwarefirewall kaldes nogle gange for en Appliance Firewall. På den anden side er en softwarefirewall et simpelt program, der er installeret på en computer, og som fungerer via portnumre og anden installeret software. Denne type firewall kaldes også for en Host Firewall.

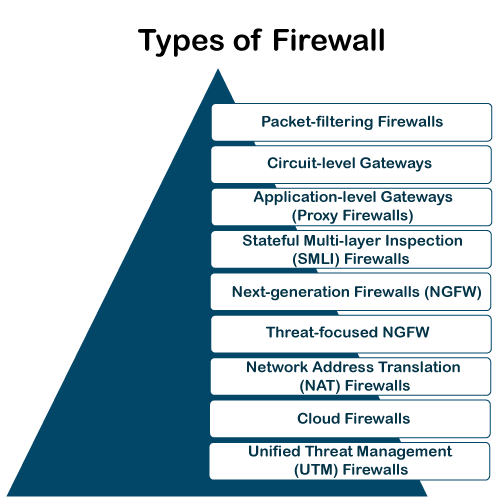

Der findes desuden mange andre typer firewalls, afhængigt af deres funktioner og det sikkerhedsniveau, de giver. Følgende er typer af firewallteknikker, der kan implementeres som software eller hardware:

- Firewalls med pakkefiltrering

- Gateways på kredsløbsniveau

- Gateways på applikationsniveau (Proxy Firewalls)

- Stateful Multi-layer Inspection (SMLI) Firewalls

- Next-generation Firewalls (NGFW)

- Threat-fokuseret NGFW

- Network Address Translation (NAT) Firewalls

- Cloud Firewalls

- Unified Threat Management (UTM) Firewalls

Packet-filtering Firewalls

En pakkefiltrerende firewall er den mest grundlæggende type firewall. Den fungerer som et administrationsprogram, der overvåger netværkstrafikken og filtrerer indgående pakker på baggrund af konfigurerede sikkerhedsregler. Disse firewalls er designet til at blokere netværkstrafikken IP-protokoller, en IP-adresse og et portnummer, hvis en datapakke ikke passer til det opstillede regelsæt.

Selv om pakkefiltrerende firewalls kan betragtes som en hurtig løsning uden mange ressourcekrav, har de også nogle begrænsninger. Da disse typer firewalls ikke forhindrer webbaserede angreb, er de ikke de sikreste.

Gateways på kredsløbsniveau

Gateways på kredsløbsniveau er en anden forenklet type firewall, der let kan konfigureres til at tillade eller blokere trafik uden at bruge betydelige computerressourcer. Disse typer firewalls opererer typisk på sessionsniveauet i OSI-modellen ved at kontrollere TCP-forbindelser (Transmission Control Protocol) og -sessioner. Gateways på kredsløbsniveau er designet til at sikre, at de etablerede sessioner er beskyttet.

Typisk implementeres firewalls på kredsløbsniveau som sikkerhedssoftware eller allerede eksisterende firewalls. Ligesom pakkefiltrerende firewalls kontrollerer disse firewalls ikke de faktiske data, selv om de inspicerer oplysninger om transaktioner. Hvis en data indeholder malware, men følger den korrekte TCP-forbindelse, vil den derfor passere gennem gatewayen, hvis den indeholder malware. Derfor anses gateways på kredsløbsniveau ikke for at være sikre nok til at beskytte vores systemer.

Gateways på applikationsniveau (proxyfirewalls)

Proxyfirewalls fungerer i applikationslaget som en mellemliggende enhed til at filtrere indgående trafik mellem to slutsystemer (f.eks. netværks- og trafiksystemer). Derfor kaldes disse firewalls for “gateways på applikationsniveau”.

I modsætning til grundlæggende firewalls overfører disse firewalls anmodninger fra klienter, der udgiver sig for at være de oprindelige klienter på webserveren. Dette beskytter klientens identitet og andre mistænkelige oplysninger og holder netværket sikkert mod potentielle angreb. Når forbindelsen er etableret, inspicerer proxy-firewall’en de datapakker, der kommer fra kilden. Hvis indholdet af den indkommende datapakke er beskyttet, overfører proxy-firewallen den til klienten. Denne fremgangsmåde skaber et ekstra lag af sikkerhed mellem klienten og mange forskellige kilder på netværket.

Sateful Multi-layer Inspection (SMLI) Firewalls

Stateful multi-layer inspection firewalls omfatter både pakkeinspektionsteknologi og TCP handshake-verifikation, hvilket gør SMLI firewalls overlegne i forhold til pakkefiltrerende firewalls eller gateways på kredsløbsniveau. Desuden holder disse typer firewalls styr på status for etablerede forbindelser.

Med enkle ord, når en bruger opretter en forbindelse og anmoder om data, opretter SMLI-firewallen en database (statustabel). Databasen bruges til at gemme oplysninger om sessionen, f.eks. kilde-IP-adresse, portnummer, destinations-IP-adresse, destinations-portnummer osv. Forbindelsesoplysninger gemmes for hver session i tilstandstabellen. Ved hjælp af stateful inspection-teknologi opretter disse firewalls sikkerhedsregler for at tillade forventet trafik.

I de fleste tilfælde implementeres SMLI-firewalls som yderligere sikkerhedsniveauer. Disse typer firewalls implementerer flere kontroller og anses for at være mere sikre end stateless firewalls. Det er derfor, at stateful packet inspection er implementeret sammen med mange andre firewalls for at spore statistikker for al intern trafik. Ved at gøre dette øges belastningen og lægger et større pres på computerressourcerne. Dette kan give anledning til en langsommere overførselshastighed for datapakker end andre løsninger.

Næste generations firewalls (NGFW)

Mange af de senest udgivne firewalls defineres normalt som “næste generations firewalls”. Der findes dog ingen specifik definition af næste generations firewalls. Denne type firewall defineres normalt som en sikkerhedsanordning, der kombinerer andre firewalls egenskaber og funktionaliteter. Disse firewalls omfatter deep-packet inspection (DPI), pakkeinspektion på overfladeniveau og TCP handshake-testning osv.

NGFW omfatter højere sikkerhedsniveauer end pakkefiltrering og stateful inspection firewalls. I modsætning til traditionelle firewalls overvåger NGFW hele datatransaktionen, herunder pakkeoverskrifter, pakkeindhold og kilder. NGFW’er er designet på en sådan måde, at de kan forhindre mere sofistikerede og udviklende sikkerhedstrusler som f.eks. malwareangreb, eksterne trusler og forudgående indtrængen.

Threat-focused NGFW

Threat-focused NGFW omfatter alle funktionerne i en traditionel NGFW. Derudover giver de også avanceret trusselsdetektion og afhjælpning. Disse typer firewalls er i stand til at reagere hurtigt på angreb. Med intelligent sikkerhedsautomatisering indstiller trusselsfokuserede NGFW sikkerhedsregler og politikker, hvilket yderligere øger sikkerheden i det samlede forsvarssystem.

Dertil kommer, at disse firewalls anvender retrospektive sikkerhedssystemer til løbende at overvåge mistænkelige aktiviteter. De fortsætter med at analysere adfærden for hver aktivitet, selv efter den første inspektion. På grund af denne funktionalitet reducerer NGFW med trusselfokus den samlede tid, der går fra detektion af trusler til oprydning, dramatisk.

Network Address Translation (NAT) Firewalls

Network Address Translation eller NAT firewalls er primært designet til at få adgang til internettrafik og blokere alle uønskede forbindelser. Disse typer firewalls skjuler normalt IP-adresserne på vores enheder, hvilket gør dem sikre mod angribere.

Når flere enheder bruges til at oprette forbindelse til internettet, opretter NAT-firewalls en unik IP-adresse og skjuler de enkelte enheders IP-adresser. Resultatet er, at der bruges en enkelt IP-adresse til alle enheder. På denne måde sikrer NAT-firewalls uafhængige netværksadresser mod angribere, der scanner et netværk for at finde IP-adresser, der giver adgang. Dette resulterer i en forbedret beskyttelse mod mistænkelige aktiviteter og angreb.

Generelt fungerer NAT-firewalls på samme måde som proxy-firewalls. Ligesom proxy firewalls fungerer NAT firewalls også som en mellemliggende enhed mellem en gruppe computere og ekstern trafik.

Cloud firewalls

Når en firewall er designet ved hjælp af en cloud-løsning, er den kendt som en cloud firewall eller FaaS (firewall-as-service). Cloudfirewalls vedligeholdes og drives typisk på internettet af tredjepartsleverandører. Denne type firewall anses for at svare til en proxyfirewall. Grunden til dette er brugen af cloud firewalls som proxyservere. De konfigureres dog på baggrund af kravene.

Den væsentligste fordel ved cloud firewalls er skalerbarheden. Da cloud firewalls ikke har nogen fysiske ressourcer, er de nemme at skalere i forhold til organisationens efterspørgsel eller trafikbelastning. Hvis efterspørgslen stiger, kan der tilføjes yderligere kapacitet til cloud-serveren for at filtrere den ekstra trafikbelastning. De fleste organisationer bruger cloud firewalls til at sikre deres interne netværk eller hele cloud-infrastrukturen.

UTM-firewalls (Unified Threat Management)

UTM firewalls er en særlig type enhed, der indeholder funktioner fra en stateful inspection firewall med understøttelse af anti-virus og intrusion prevention. Sådanne firewalls er designet med henblik på enkelhed og brugervenlighed. Disse firewalls kan også tilføje mange andre tjenester, f.eks. cloud management osv.

Hvilken firewallarkitektur er bedst?

Når det gælder om at vælge den bedste firewallarkitektur, er der ingen grund til at være eksplicit. Det er altid bedre at bruge en kombination af forskellige firewalls for at tilføje flere beskyttelseslag. Man kan f.eks. implementere en hardware- eller cloud-firewall ved netværkets perimeter og derefter yderligere tilføje individuelle softwarefirewalls med hvert netværksaktiv.

Dertil kommer, at valget normalt afhænger af kravene i enhver organisation. Følgende faktorer kan dog overvejes for det rigtige valg af firewall:

Organisationens størrelse

Hvis en organisation er stor og vedligeholder et stort internt netværk, er det bedre at implementere en sådan firewall-arkitektur, som kan overvåge hele det interne netværk.

Forsyning af ressourcer

Hvis en organisation har ressourcerne og har råd til en separat firewall for hvert stykke hardware, er dette en god mulighed. Desuden kan en cloud-firewall være en anden overvejelse.

Krav til beskyttelse på flere niveauer

Antal og type af firewalls afhænger typisk af de sikkerhedsforanstaltninger, som et internt netværk kræver. Det betyder, at hvis en organisation opbevarer følsomme data, er det bedre at implementere beskyttelse på flere niveauer af firewalls. Dette vil sikre datasikkerheden mod hackere.

Skriv et svar