Kali Linux – Penetrationstest af websteder

On december 4, 2021 by adminI dette kapitel vil vi lære om penetrationstest af websteder, der tilbydes af Kali Linux.

Vega-anvendelse

Vega er en gratis og open source-scanner og testplatform til at teste sikkerheden af webapplikationer. Vega kan hjælpe dig med at finde og validere SQL-injektion, Cross-Site Scripting (XSS), utilsigtet videregivelse af følsomme oplysninger og andre sårbarheder. Den er skrevet i Java, er GUI-baseret og kører på Linux, OS X og Windows.

Vega indeholder en automatiseret scanner til hurtige tests og en intercepting proxy til taktisk inspektion. Vega kan udvides ved hjælp af en kraftig API i websproget: JavaScript. Den officielle webside er https://subgraph.com/vega/

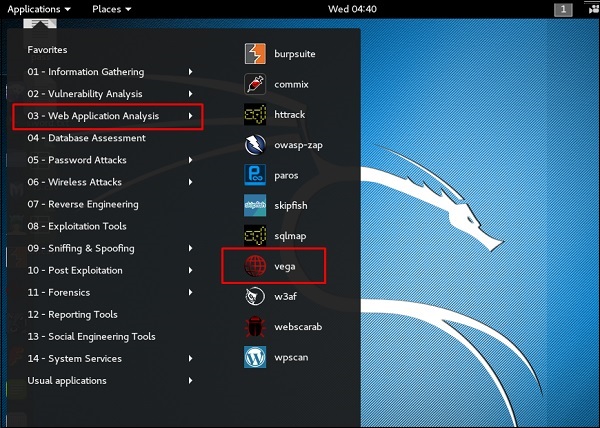

Skridt 1 – For at åbne Vega skal du gå til Applications → 03-Web Application Analysis → Vega

Skridt 2 – Hvis du ikke kan se et program i stien, skal du skrive følgende kommando.

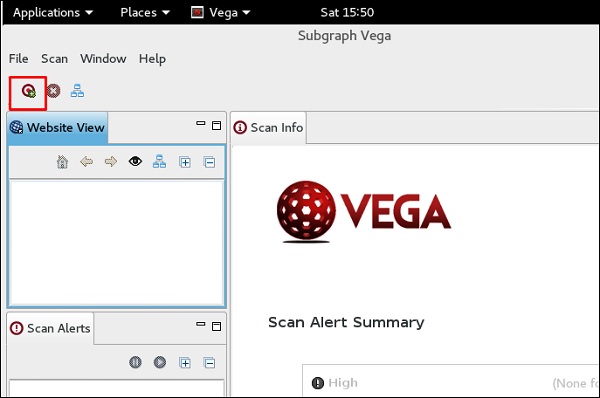

Stræk 3 – For at starte en scanning skal du klikke på “+”-tegnet.

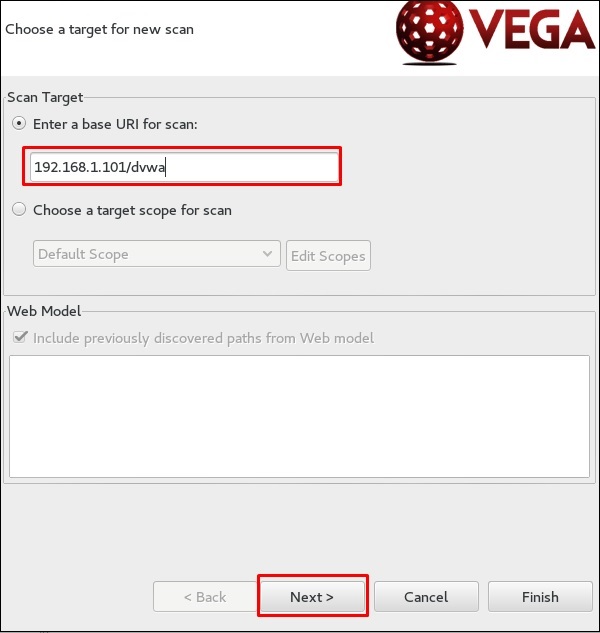

Stræk 4 – Indtast den webside-URL, der skal scannes. I dette tilfælde er det metasploitable maskine → klik ” Next”.

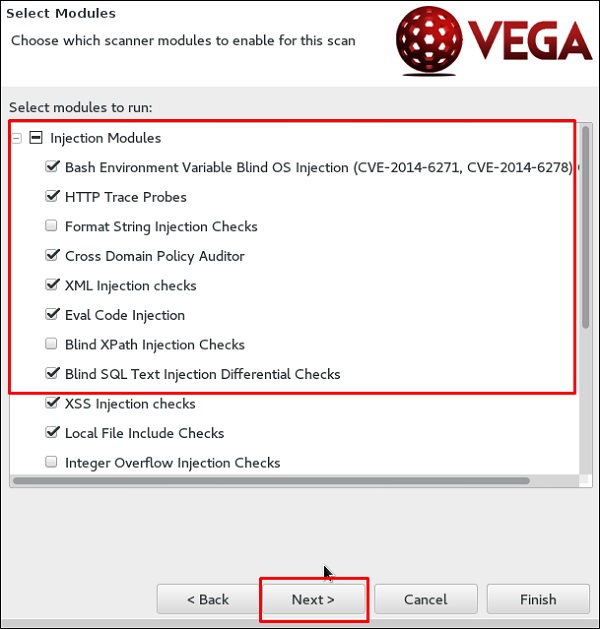

Step 5 – Markér alle felter for de moduler, du ønsker at blive kontrolleret. Klik derefter på “Next”.

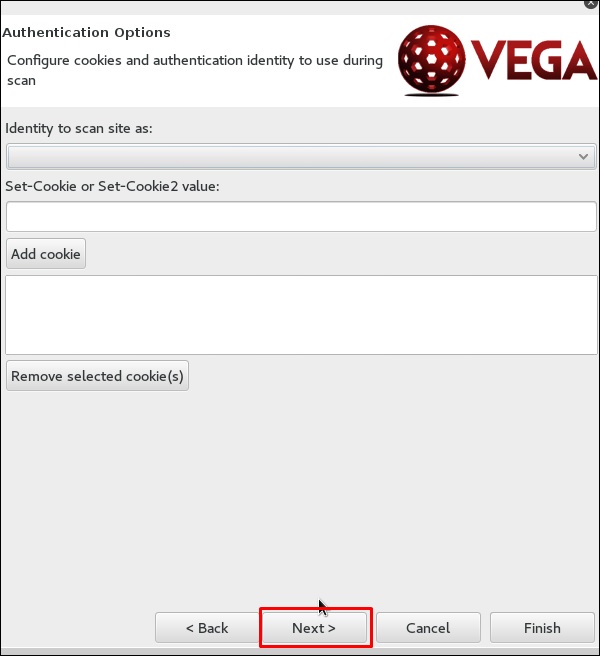

Step 6 – Klik på “Next” igen i det følgende skærmbillede.

Step 7 – Klik på “Finish”.

Step 8 – Hvis følgende tabel dukker op, skal du klikke på “Yes”.

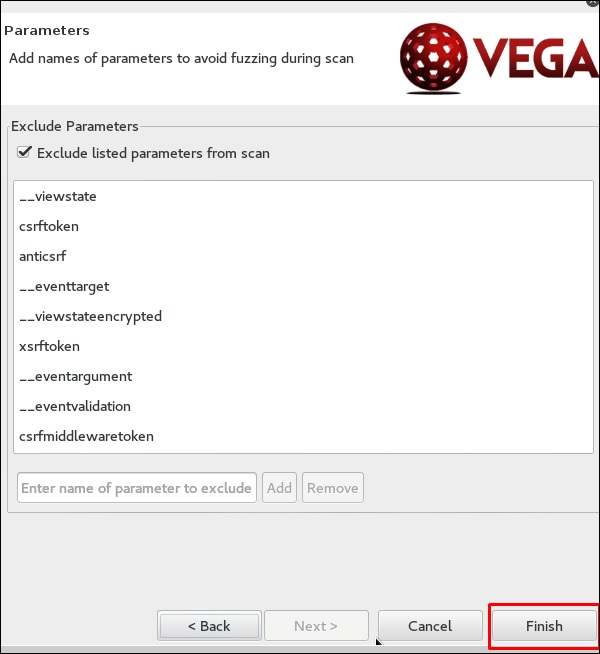

Scanningen fortsætter som vist i følgende skærmbillede.

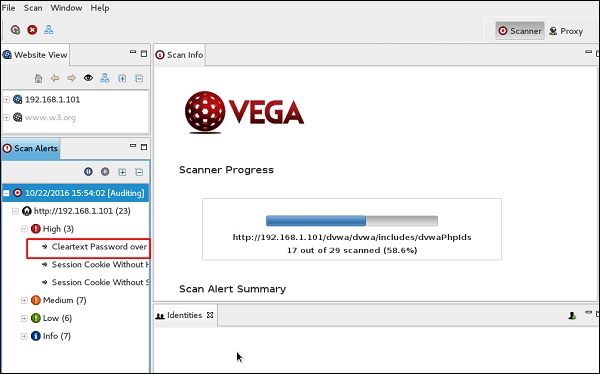

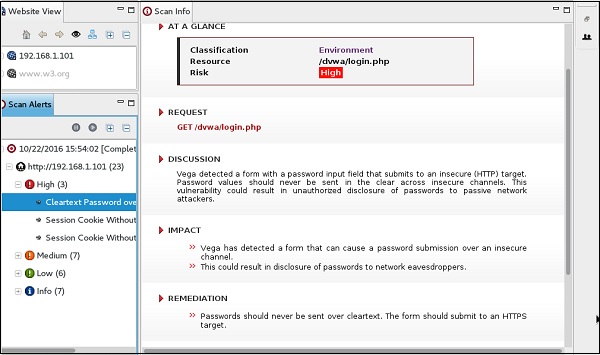

Stræk 9 – Når scanningen er afsluttet, kan du i panelet til venstre nede se alle resultaterne, der er kategoriseret efter sværhedsgrad. Hvis du klikker på det, kan du se alle detaljerne om sårbarhederne i det højre panel, såsom “Request”, “Discussion”, “Impact” og “Remediation”.

ZapProxy

ZAP-OWASP Zed Attack Proxy er et brugervenligt integreret penetrationstestværktøj til at finde sårbarheder i webapplikationer. Det er en Java-grænseflade.

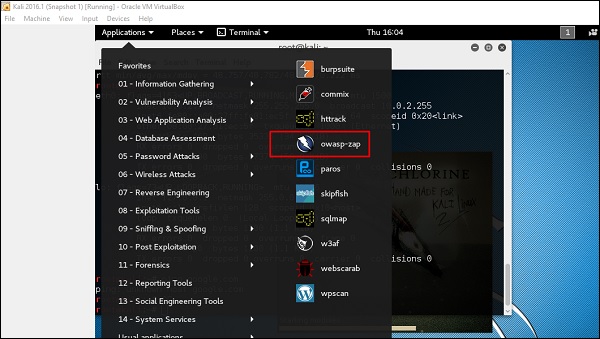

Stræk 1 – For at åbne ZapProxy skal du gå til Programmer → 03-Web Application Analysis → owaspzap.

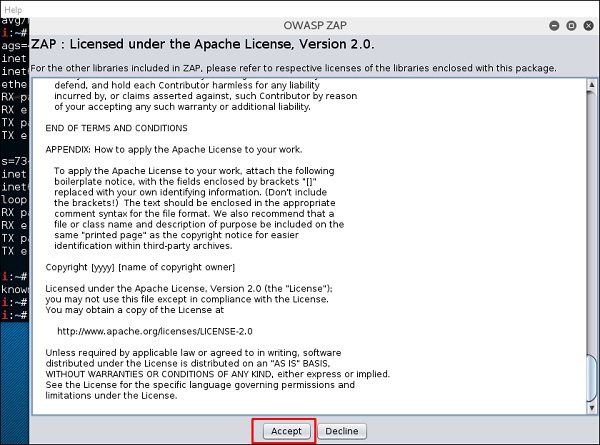

Stræk 2 – Klik på “Accept”.

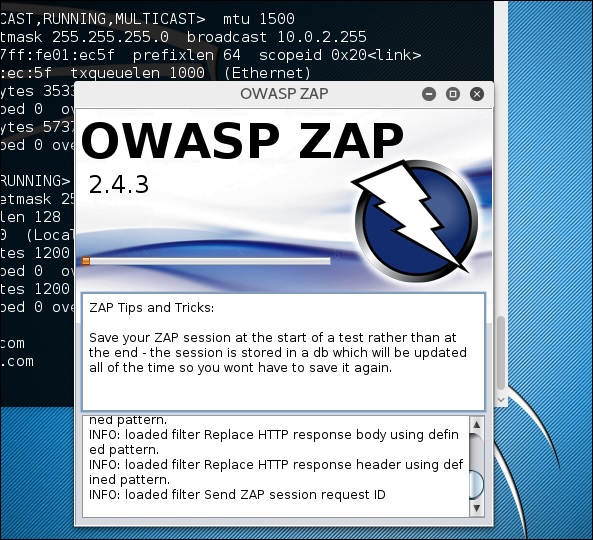

ZAP vil begynde at indlæses.

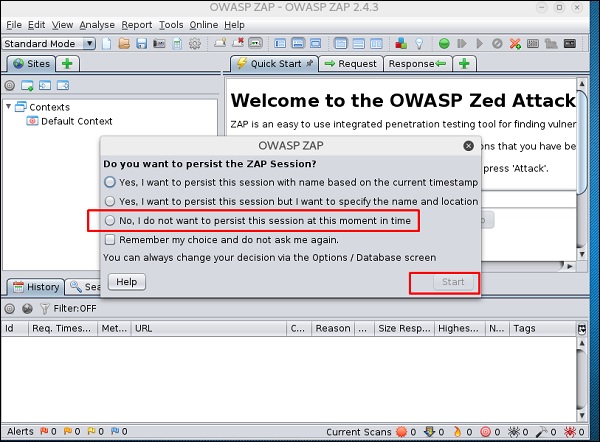

Stræk 3 – Vælg en af mulighederne fra som vist i følgende skærmbillede, og klik på “Start”.

Følgende web er metasploitable med IP :192.168.1.101

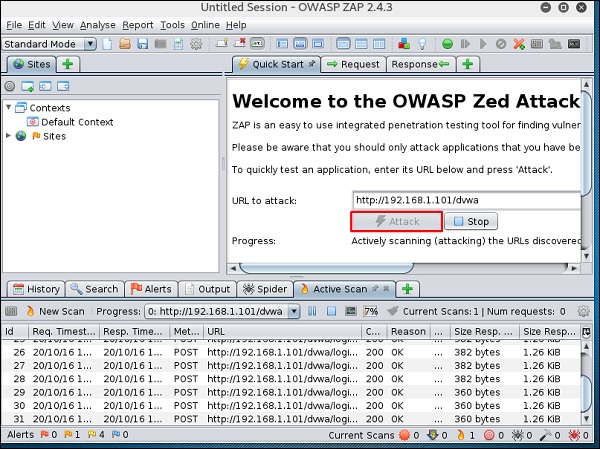

Stræk 4 – Indtast URL for testwebben ved “URL to attack” → klik på “Attack”.

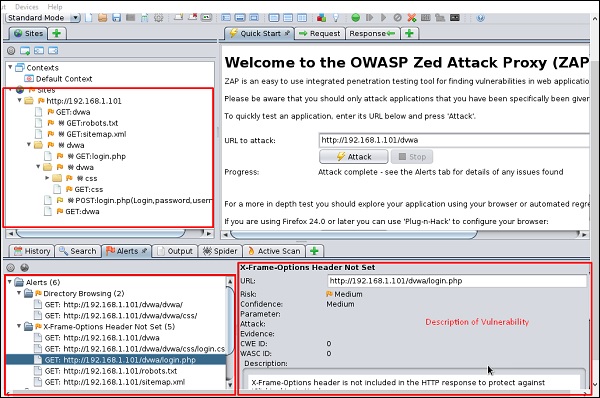

Når scanningen er afsluttet, vil du i det øverste venstre panel se alle de crawlede websteder.

I det venstre panel “Alerts” vil du se alle fund sammen med beskrivelsen.

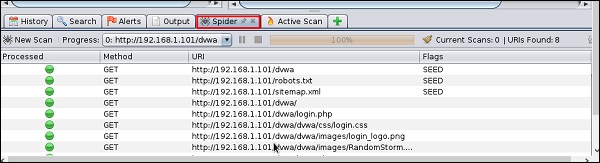

Stræk 5 – Klik på “Spider”, og du vil se alle de scannede links.

Brug af databaseværktøjer

sqlmap

sqlmap er et open source-penetrationstestværktøj, der automatiserer processen med at opdage og udnytte SQL-injektionsfejl og overtagelse af databaseservere. Det leveres med en kraftfuld detektionsmotor, mange nichefunktioner til den ultimative penetrationstester og en bred vifte af switches, der varer fra databasefingerprinting, over datahentning fra databasen, til adgang til det underliggende filsystem og udførelse af kommandoer på operativsystemet via out-of-band-forbindelser.

Lad os lære at bruge sqlmap.

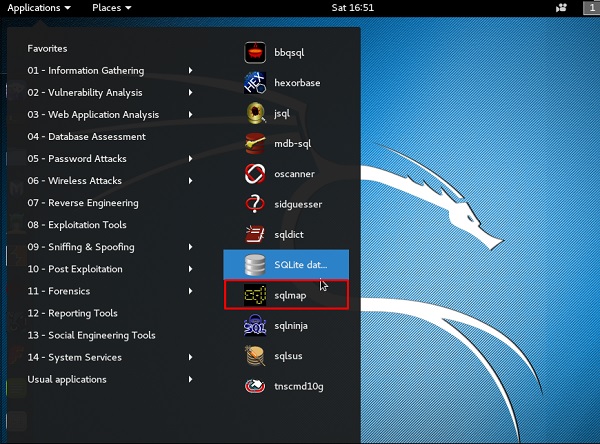

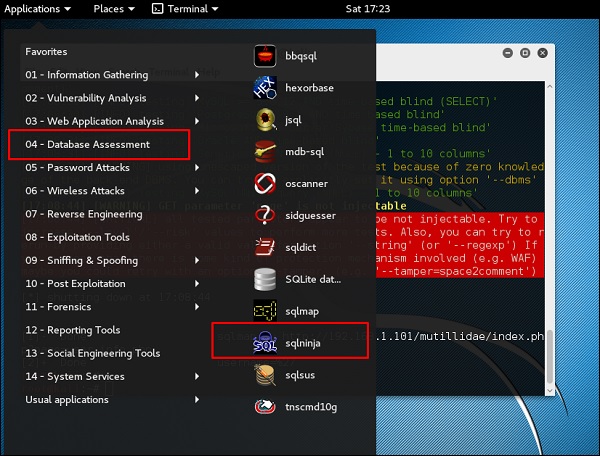

Step 1 – For at åbne sqlmap skal du gå til Applications → 04-Database Assessment → sqlmap.

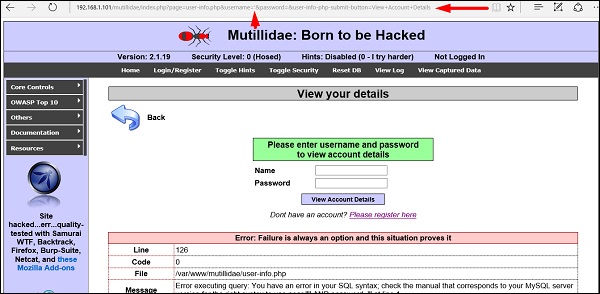

Den webside, der har sårbare parametre til SQL-injektion, er metasploitable.

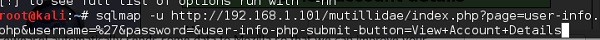

Stræk 2 – For at starte sql-injektionstesten skal du skrive “sqlmap – u URL of victim”

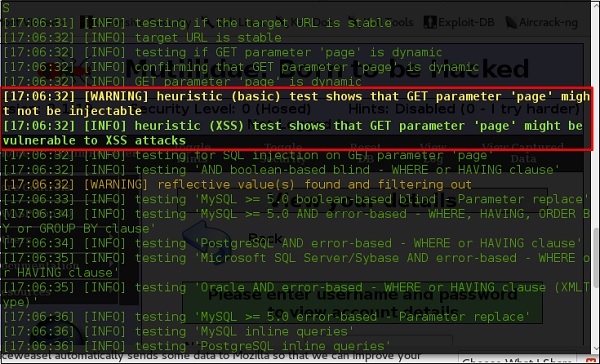

Stræk 3 – Fra resultaterne vil du se, at nogle variable er sårbare.

sqlninja

sqlninja er en SQL-injektion på Microsoft SQL Server til fuld GUI-adgang. sqlninja er et værktøj, der er rettet mod at udnytte SQL-injektionssårbarheder på en webapplikation, der bruger Microsoft SQL Server som back-end. Fuldstændige oplysninger om dette værktøj findes på http://sqlninja.sourceforge.net/

Stræk 1 – For at åbne sqlninja skal du gå til Applications → 04-Database Assesment → sqlninja.

CMS Scanning Tools

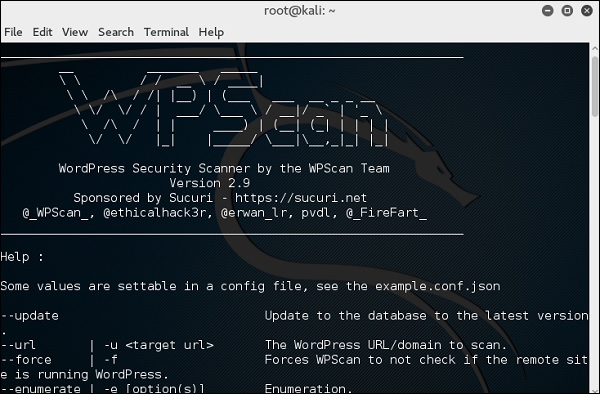

WPScan

WPScan er en black box WordPress-sårbarhedsscanner, der kan bruges til at scanne eksterne WordPress-installationer for at finde sikkerhedsproblemer.

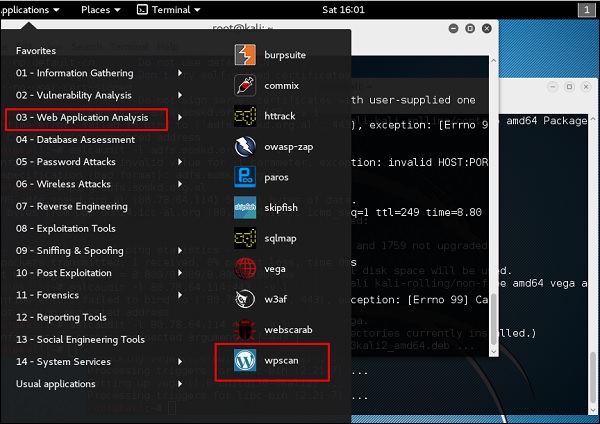

Stræk 1 – For at åbne WPscan skal du gå til Programmer → 03-Web Application Analysis → “wpscan”.

Det følgende skærmbillede popper op.

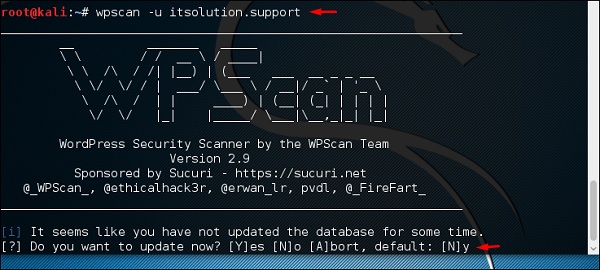

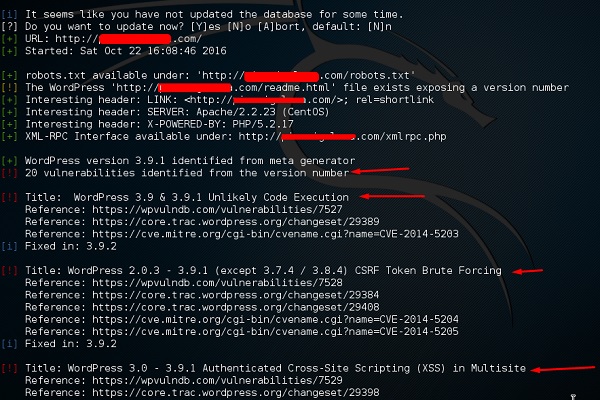

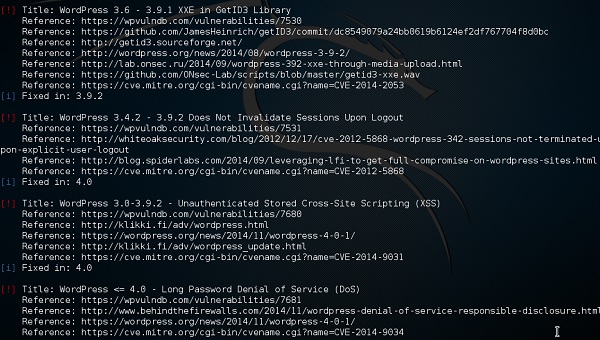

Stræk 2 – For at scanne et websted for sårbarheder skal du skrive “wpscan -u URL of webpage”.

Hvis scanneren ikke er opdateret, vil den bede dig om at opdatere. Jeg vil anbefale at gøre det.

Når scanningen starter, vil du se resultaterne. I det følgende skærmbillede er sårbarhederne angivet med en rød pil.

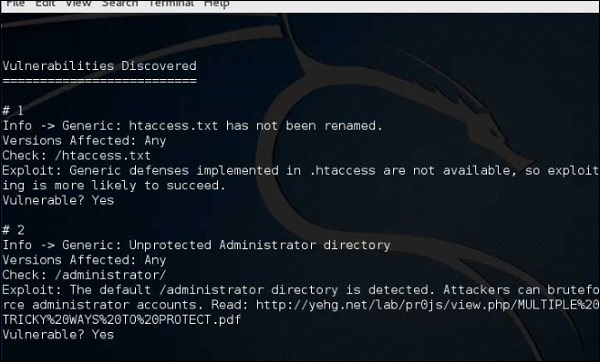

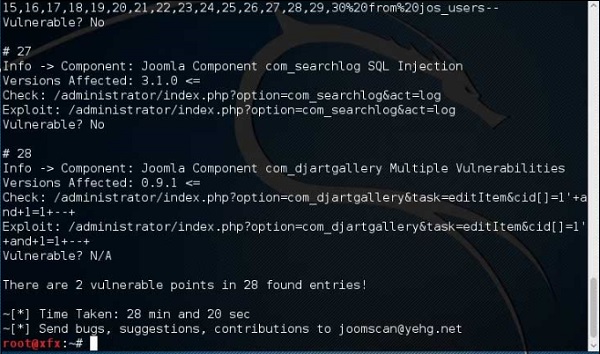

Joomscan

Joomla er nok det mest udbredte CMS derude på grund af dets fleksibilitet. For dette CMS er det en Joomla-scanner. Det vil hjælpe webudviklere og webmastere til at hjælpe med at identificere mulige sikkerhedssvagheder på deres implementerede Joomla-websteder.

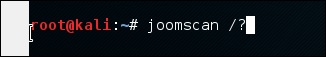

Stræk 1 – For at åbne det, skal du bare klikke på venstre panel på terminalen, derefter “joomscan – parameter”.

Stræk 2 – For at få hjælp til brugen skriv “joomscan /?”

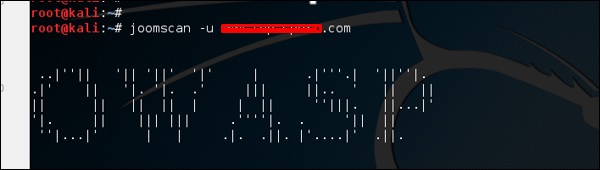

Stræk 3 – For at starte scanningen, skriv ” joomscan -u URL of the victim”.

Resultaterne vil blive vist som vist i følgende skærmbillede.

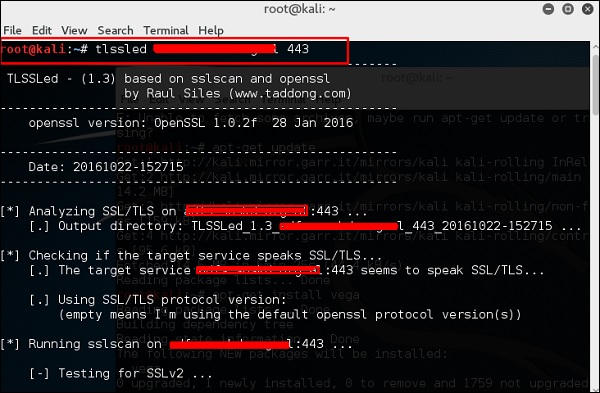

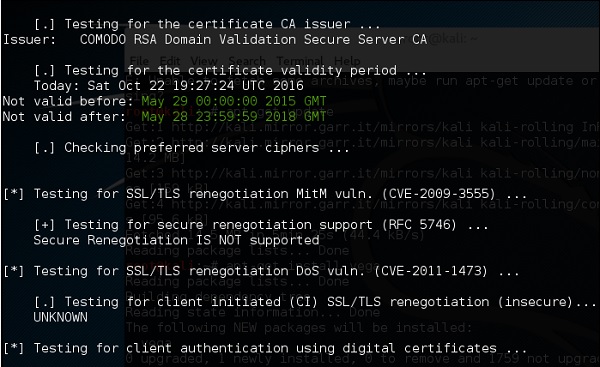

SSL Scanning Tools

TLSSLed er et Linux-shellskript, der bruges til at evaluere sikkerheden af en mål SSL/TLS (HTTPS)-webserverimplementering. Det er baseret på sslscan, en grundig SSL/TLS-scanner, der er baseret på openssl-biblioteket, og på kommandolinjeværktøjet “openssl s_client”.

De aktuelle tests omfatter kontrol af, om målet understøtter SSLv2-protokollen, NULL cipher, svage ciphers baseret på deres nøglelængde (40 eller 56 bits), tilgængeligheden af stærke ciphers (som AES), om det digitale certifikat er MD5-signeret og de aktuelle SSL/TLS genforhandlingsmuligheder.

For at starte testen skal du åbne en terminal og skrive “tlssled URL port”. Den vil begynde at teste certifikatet for at finde data.

Du kan se af resultatet, at certifikatet er gyldigt indtil 2018, som vist med grønt i følgende skærmbillede.

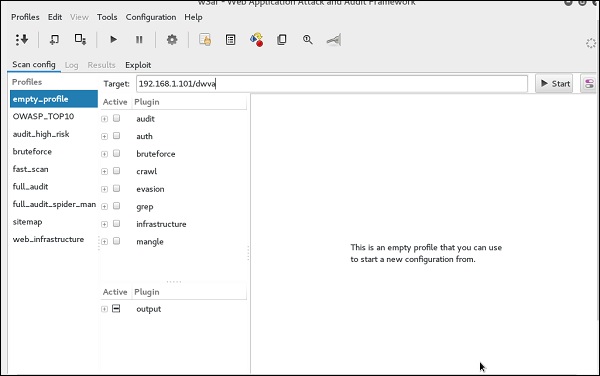

w3af

w3af er en Web Application Attack and Audit Framework, som har til formål at identificere og udnytte alle sårbarheder i webapplikationer. Denne pakke indeholder en grafisk brugergrænseflade (GUI) for rammen. Hvis du kun ønsker et kommandolinjeprogram, skal du installere w3af-console.

Rammen er blevet kaldt “metasploit for the web”, men den er faktisk meget mere, da den også opdager sårbarhederne i webapplikationer ved hjælp af black-box scanningsteknikker. w3af-kernen og dens plugins er fuldt ud skrevet i Python. Projektet har mere end 130 plugins, som identificerer og udnytter SQL-injektion, cross-site scripting (XSS), remote file inclusion og meget mere.

Stræk 1 – For at åbne det skal du gå til Programmer → 03-Web Application Analysis → Klik på w3af.

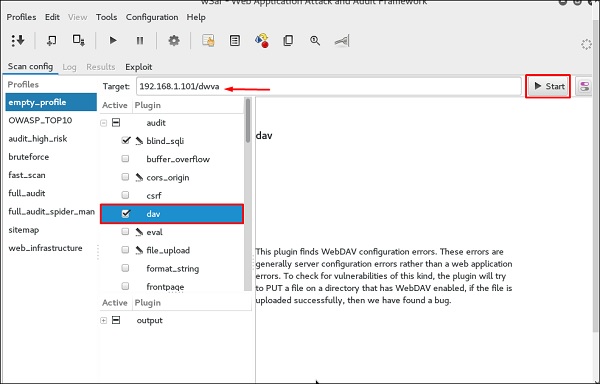

Stræk 2 – På “Target” indtastes offerets URL, som i dette tilfælde vil være en metasploerbar webadresse.

Stræk 3 – Vælg profilen → Klik på “Start”.

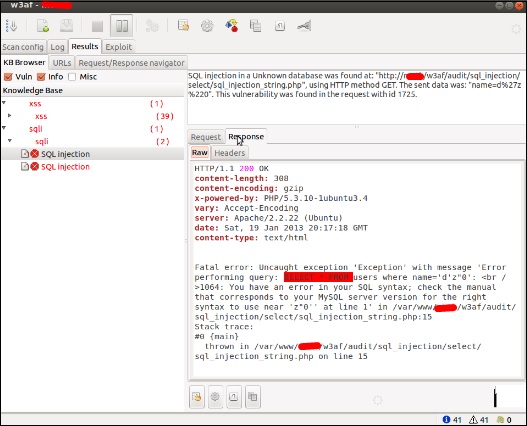

Stræk 4 – Gå til “Resultater”, og du kan se fundet med detaljerne.

Skriv et svar