Kali Linux – penetrační testování webových stránek

On 4 prosince, 2021 by adminV této kapitole se seznámíme s penetračním testováním webových stránek, které nabízí Kali Linux.

Použití systému Vega

Vega je bezplatný a otevřený skener a testovací platforma pro testování bezpečnosti webových aplikací. Vega vám pomůže najít a ověřit SQL Injection, Cross-Site Scripting (XSS), neúmyslně zveřejněné citlivé informace a další zranitelnosti. Je napsán v jazyce Java, je založen na grafickém uživatelském rozhraní a běží v systémech Linux, OS X a Windows.

Vega obsahuje automatický skener pro rychlé testy a zachytávací proxy pro taktickou kontrolu. Vegu lze rozšířit pomocí výkonného rozhraní API v jazyce webu: JavaScript. Oficiální webová stránka je https://subgraph.com/vega/

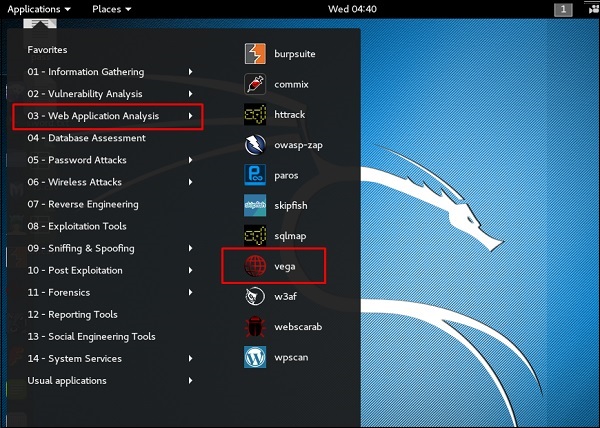

Krok 1 – Chcete-li otevřít aplikaci Vega, přejděte na Applications → 03-Web Application Analysis → Vega

Krok 2 – Pokud aplikaci v cestě nevidíte, zadejte následující příkaz.

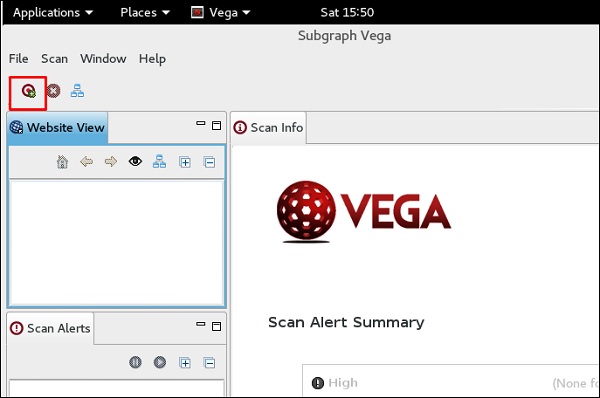

Krok 3 – Chcete-li spustit skenování, klikněte na znak „+“.

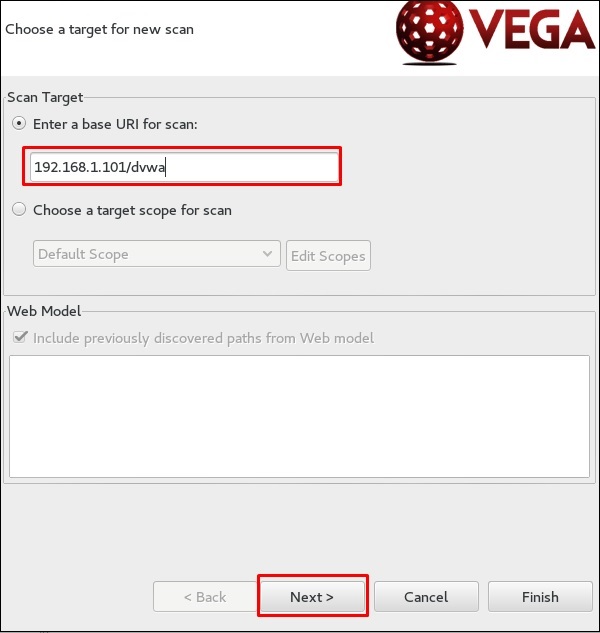

Krok 4 – Zadejte adresu URL webové stránky, která bude skenována. V tomto případě se jedná o metasploitovatelný stroj → klikněte na tlačítko “ Další“.

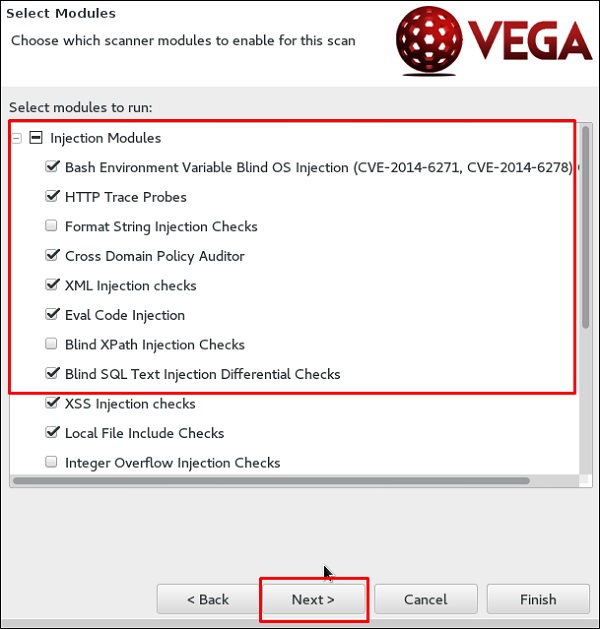

Krok 5 – Zaškrtněte všechna políčka modulů, které chcete kontrolovat. Poté klikněte na „Další“.

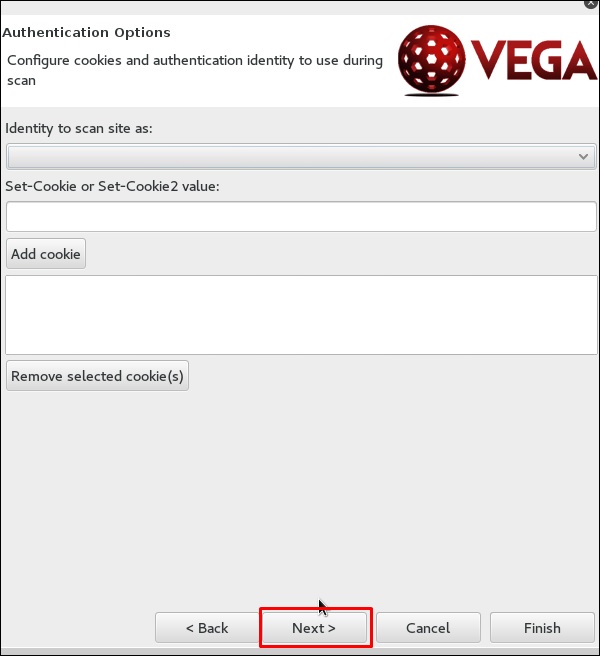

Krok 6 – Na následujícím obrázku opět klikněte na „Další“.

Krok 7 – Klikněte na „Dokončit“.

Krok 8 – Pokud se zobrazí následující tabulka, klikněte na „Ano“.

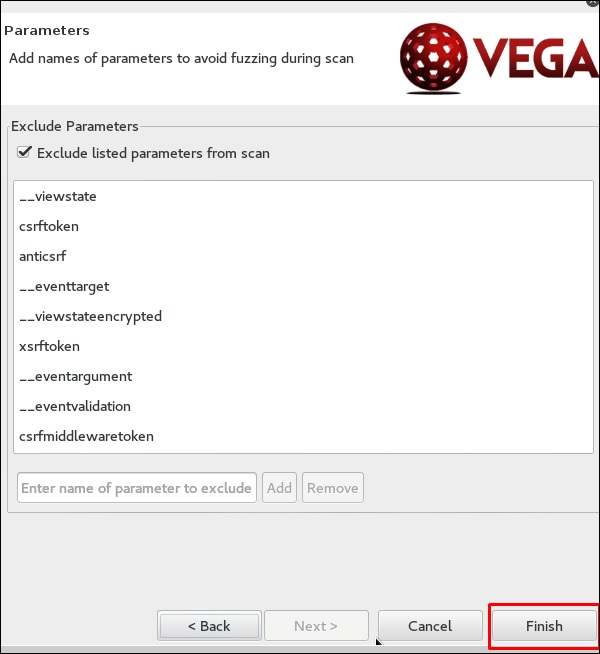

Skenování bude pokračovat podle následujícího snímku obrazovky.

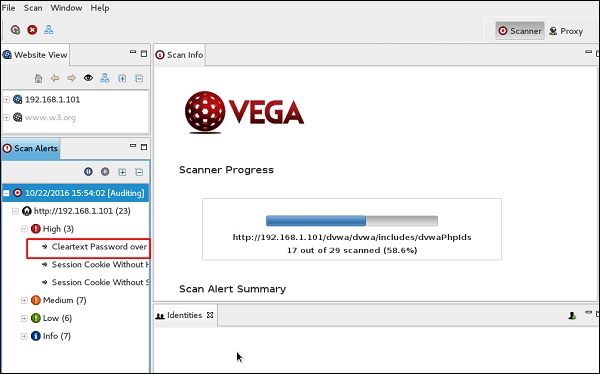

Krok 9 – Po dokončení skenování se na panelu vlevo dole zobrazí všechna zjištění, která jsou rozdělena do kategorií podle závažnosti. Pokud na něj kliknete, zobrazí se na pravém panelu všechny podrobnosti o zranitelnostech, například „Požadavek“, „Diskuse“, „Dopad“ a „Náprava“.

ZapProxy

ZAP-OWASP Zed Attack Proxy je snadno použitelný integrovaný nástroj pro penetrační testování pro vyhledávání zranitelností ve webových aplikacích. Jedná se o rozhraní Java.

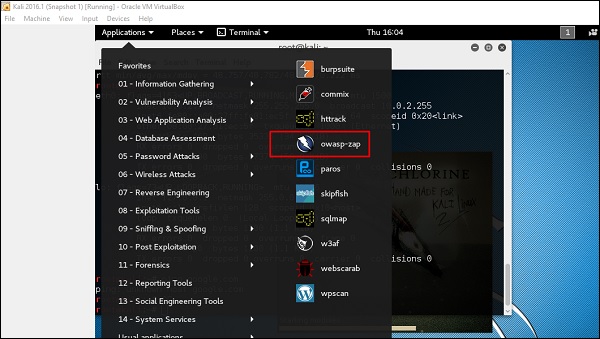

Krok 1 – Chcete-li otevřít ZapProxy, přejděte na Applications → 03-Web Application Analysis → owaspzap.

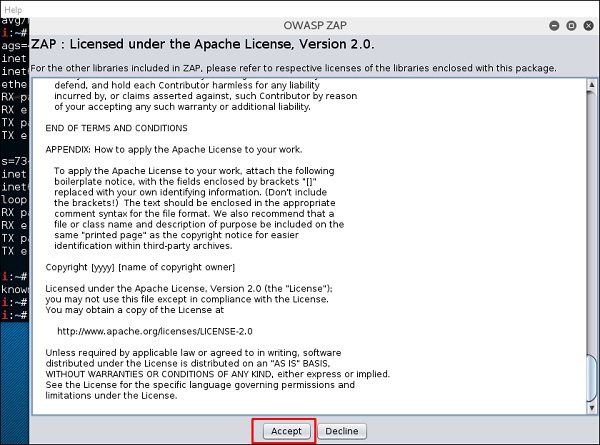

Krok 2 – Klikněte na „Accept“.

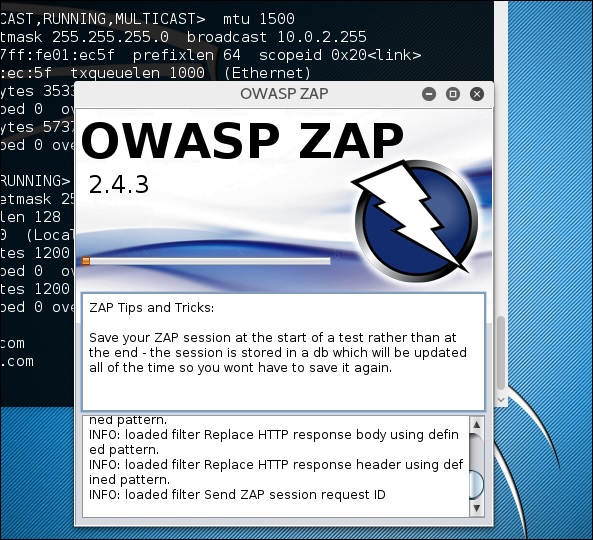

ZAP se začne načítat.

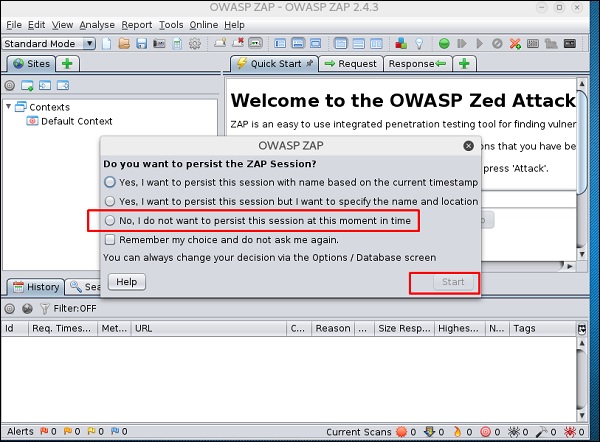

Krok 3 – Vyberte jednu z možností, jak je znázorněno na následujícím obrázku, a klikněte na „Start“.

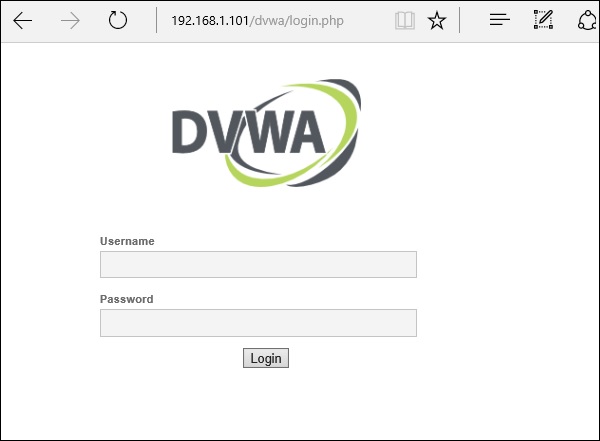

Následující web je metasploit s IP :192.168.1.101

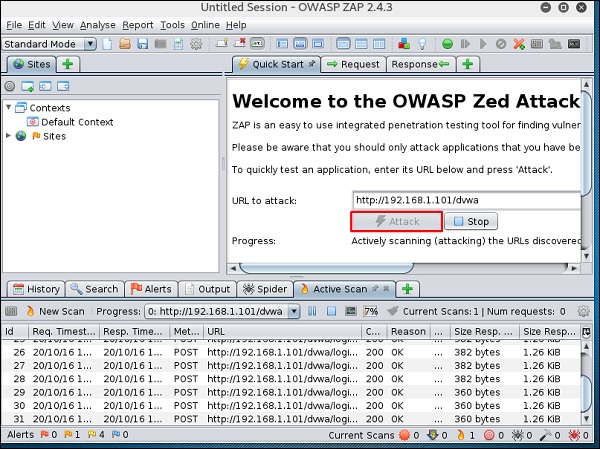

Krok 4 – Zadejte URL testovacího webu na „URL to attack“ → klikněte na „Attack“.

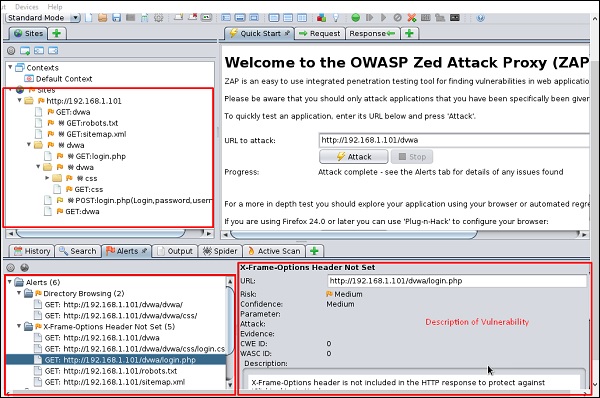

Po dokončení skenování se v levém horním panelu zobrazí všechny prolezené weby.

V levém panelu „Alerts“ se zobrazí všechna zjištění spolu s popisem.

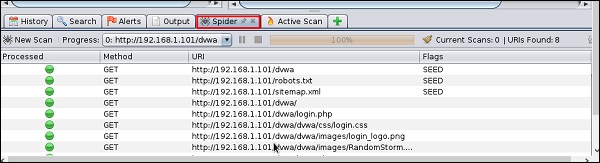

Krok 5 – Klikněte na „Spider“ a zobrazí se všechny proskenované odkazy.

Použití databázových nástrojů

sqlmap

sqlmap je open source nástroj pro penetrační testování, který automatizuje proces zjišťování a využívání chyb SQL injection a přebírání databázových serverů. Je vybaven výkonným detekčním enginem, mnoha výklenkovými funkcemi pro dokonalé penetrační testery a širokou škálou přepínačů trvající od otisků databáze, přes získávání dat z databáze až po přístup k základnímu souborovému systému a spouštění příkazů v operačním systému prostřednictvím mimopásmových připojení.

Naučme se, jak sqlmap používat.

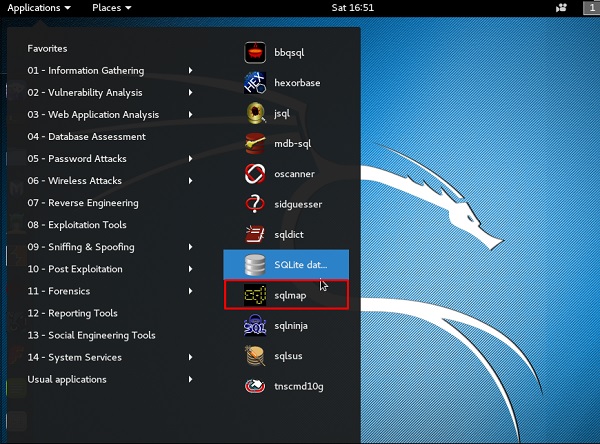

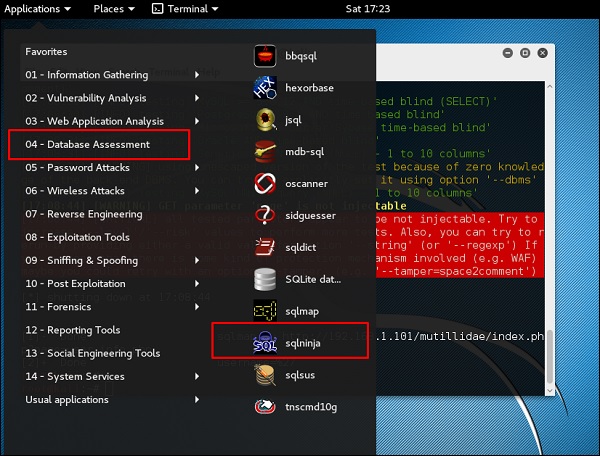

Krok 1 – Chcete-li otevřít sqlmap, přejděte na Applications → 04-Database Assessment → sqlmap.

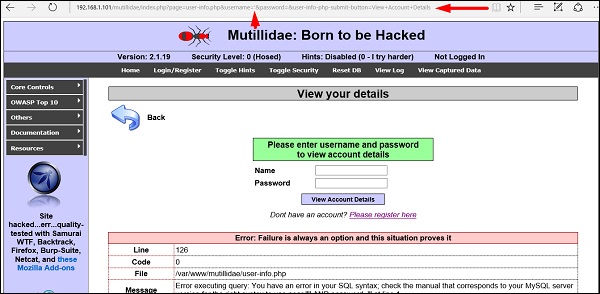

Stránka, která má zranitelné parametry pro SQL Injection, je metasploitable.

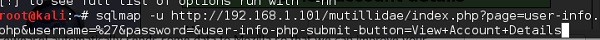

Krok 2 – Chcete-li spustit testování sql injection, zadejte „sqlmap – u URL oběti“

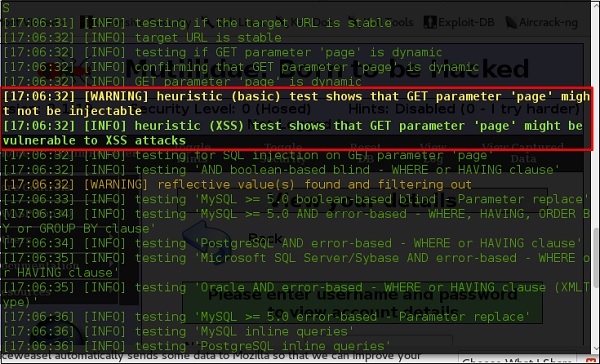

Krok 3 – Z výsledků uvidíte, že některé proměnné jsou zranitelné.

sqlninja

sqlninja je SQL Injection na serveru Microsoft SQL Server na plný přístup ke grafickému uživatelskému rozhraní. sqlninja je nástroj zaměřený na zneužití zranitelností SQL Injection ve webové aplikaci, která používá jako back-end server Microsoft SQL Server. Úplné informace týkající se tohoto nástroje naleznete na http://sqlninja.sourceforge.net/

Krok 1 – Chcete-li otevřít nástroj sqlninja, přejděte na Applications → 04-Database Assesment → sqlninja.

Nástroje pro skenování CMS

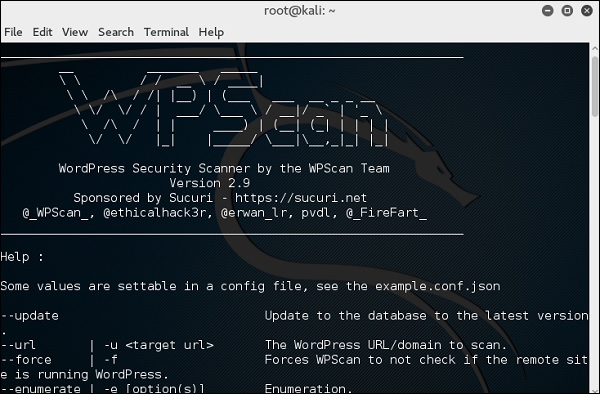

WPScan

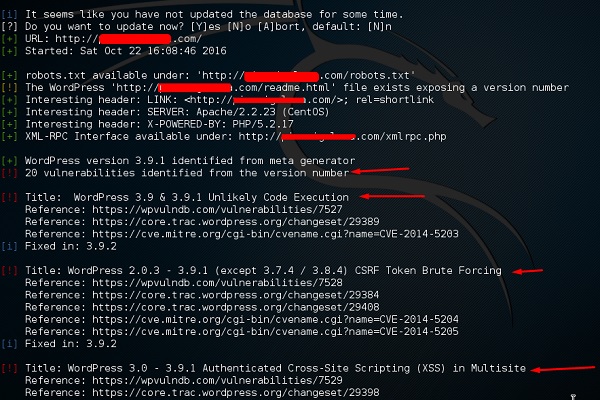

WPScan je černá skříňka pro skenování zranitelností WordPressu, kterou lze použít ke skenování vzdálených instalací WordPressu s cílem najít bezpečnostní problémy.

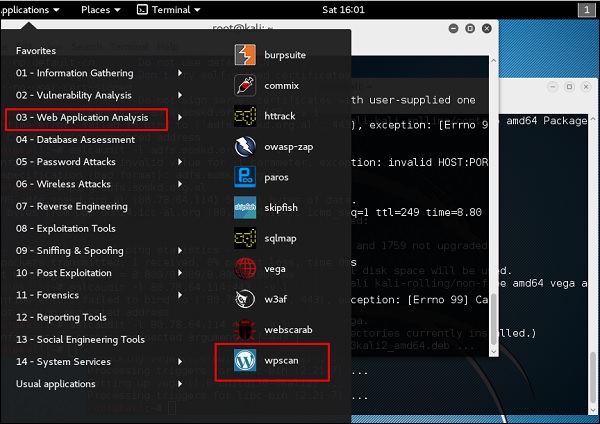

Krok 1 – Chcete-li otevřít WPscan, přejděte na Applications → 03-Web Application Analysis → „wpscan“.

Vyskočí následující obrázek obrazovky.

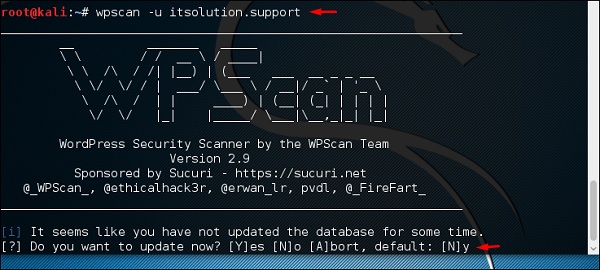

Krok 2 – Chcete-li prohledat webovou stránku na zranitelnosti, zadejte „wpscan -u URL webové stránky“.

Pokud není skener aktualizovaný, vyzve vás k aktualizaci. Doporučuji to udělat.

Po spuštění skenování se zobrazí nálezy. Na následujícím snímku obrazovky jsou zranitelnosti označeny červenou šipkou.

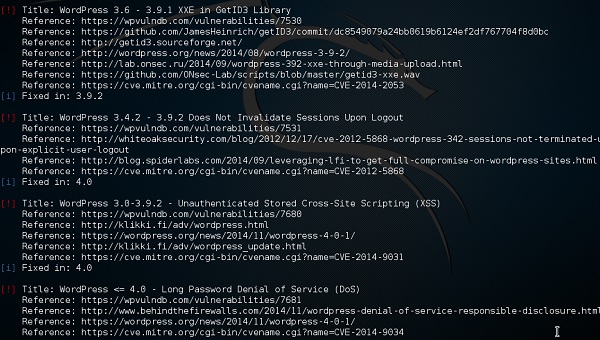

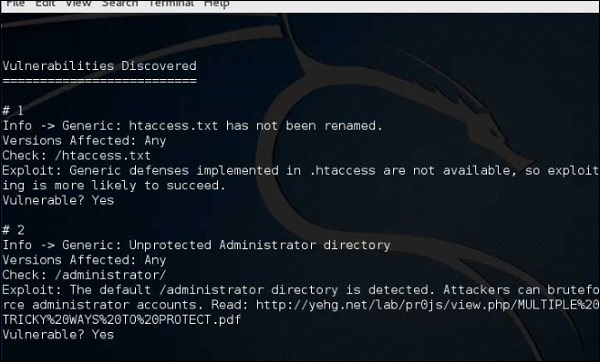

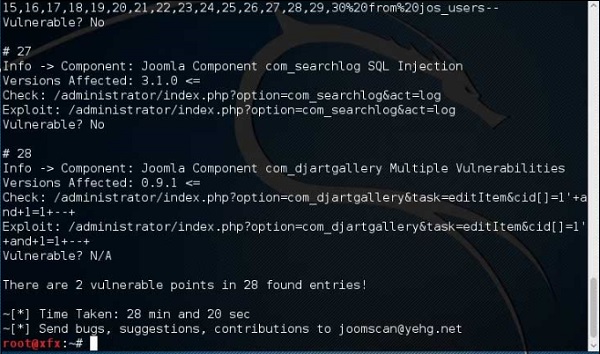

Joomscan

Joomla je díky své flexibilitě pravděpodobně nejpoužívanějším systémem CMS. U tohoto systému CMS se jedná o skener Joomla. Pomůže webovým vývojářům a webmasterům identifikovat případné bezpečnostní nedostatky na jejich nasazených stránkách Joomla.

Krok 1 – Chcete-li jej otevřít, stačí kliknout na levý panel v terminálu a poté na „joomscan – parametr“.

Krok 2 – Chcete-li získat nápovědu k použití, zadejte „joomscan /?“

Krok 3 – Chcete-li spustit skenování, zadejte “ joomscan -u URL adresy oběti“.

Výsledky se zobrazí podle následujícího obrázku.

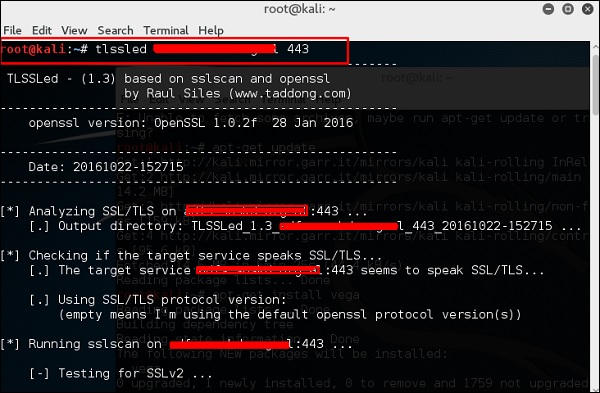

Nástroje pro skenování SSL

TLSSLed je shellový skript pro Linux, který slouží k vyhodnocení zabezpečení cílové implementace webového serveru SSL/TLS (HTTPS). Je založen na sslscan, důkladném skeneru SSL/TLS, který je založen na knihovně openssl, a na nástroji příkazového řádku „openssl s_client“.

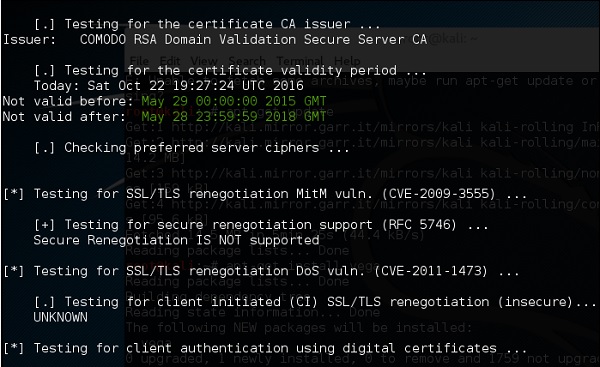

Aktuální testy zahrnují kontrolu, zda cíl podporuje protokol SSLv2, šifru NULL, slabé šifry na základě délky jejich klíče (40 nebo 56 bitů), dostupnost silných šifer (jako je AES), zda je digitální certifikát podepsán MD5 a aktuální možnosti opětovného vyjednávání SSL/TLS.

Pro zahájení testování otevřete terminál a zadejte „tlssled URL port“. Začne se testovat certifikát a zjišťovat data.

Z nálezu vidíte, že certifikát je platný do roku 2018, jak je zobrazeno zeleně na následujícím snímku obrazovky.

w3af

w3af je Web Application Attack and Audit Framework, jehož cílem je identifikovat a využívat všechny zranitelnosti webových aplikací. Tento balíček poskytuje grafické uživatelské rozhraní (GUI) pro tento rámec. Pokud chcete pouze aplikaci pro příkazový řádek, nainstalujte si w3af-console.

Rámec byl nazván „metasploit pro web“, ale ve skutečnosti je mnohem víc, protože také odhaluje zranitelnosti webových aplikací pomocí technik skenování černé skříňky. Jádro w3af a jeho zásuvné moduly jsou plně napsány v jazyce Python. Projekt obsahuje více než 130 zásuvných modulů, které identifikují a využívají SQL injection, cross-site scripting (XSS), remote file inclusion a další.

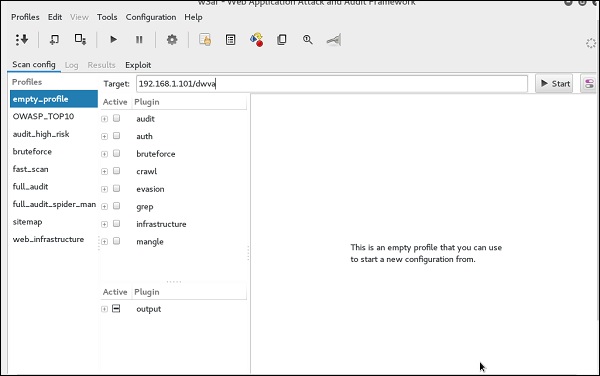

Krok 1 – Chcete-li jej otevřít, přejděte na Applications → 03-Web Application Analysis → Klikněte na w3af.

Krok 2 – Na „Target“ zadejte adresu URL oběti, což bude v tomto případě metasploitovaná webová adresa.

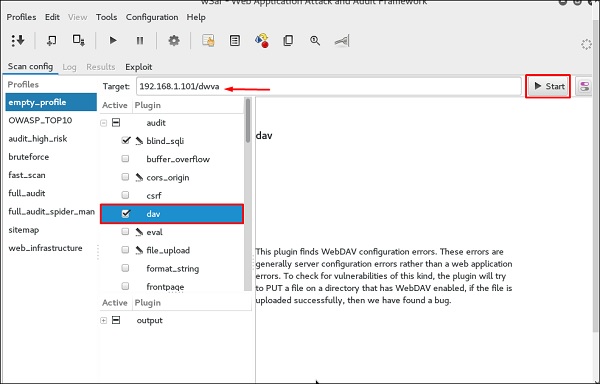

Krok 3 – Vyberte profil → Klikněte na „Start“.

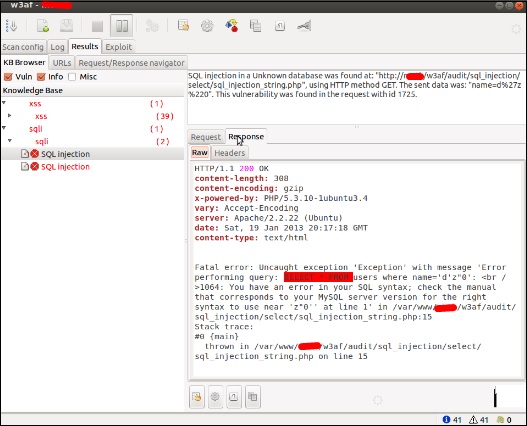

Krok 4 – Přejděte na „Výsledky“ a zobrazí se nález s podrobnostmi.

.

Napsat komentář